Memastikan anonimitas lengkap di Internet. Laboratorium Keamanan Informasi

Kebetulan dalam hidup Anda memerlukan anonimitas 100% saat menggunakan Internet melalui browser (saya akan melakukannya tanpa contoh, jika tidak, orang-orang tangguh akan datang ke komentar lagi dan menuduh saya melakukan penghasutan dan mengancam saya dengan departemen "K"). Bagaimana cara memastikan bahwa situs di Internet (misalnya Google) tidak dapat mengidentifikasi Anda dan mencatat informasi tentang tindakan apa pun di file Anda?

Kebetulan Anda mengaktifkan VPN dengan mode “penyamaran”, Anda tidak masuk ke mana pun, dan AdSense tiba-tiba membuat Anda takut dengan iklan yang sangat familiar. Bagaimana dia menentukan siapa adalah siapa?

Untuk menjawab pertanyaan ini, mari kita lakukan percobaan. Mari buka tab di empat browser:

- Peramban Tor 6.0.2 (berdasarkan Mozilla Firefox 45.2.0);

- Safari 9.0 (mode penyamaran);

- Google Chrome 52.0.2743.82 (mode penyamaran);

- Mozilla Firefox 46.0.01 (mode penyamaran).

Dan mari kita lihat data apa yang dapat mereka kumpulkan tentang seseorang. Apa yang kita sampaikan pada situs tentang diri kita dengan mengetikkan URL di bilah alamat?

Kami menyediakan opsi rendering gambar yang unik (Canvas Fingerprinting)

Canvas Fingerprinting adalah teknologi identifikasi pengguna yang dikembangkan sekitar 4 tahun lalu di AddThis. Prinsip operasinya didasarkan pada fakta bahwa ketika, ketika memuat halaman, sebuah gambar digambar (dirender) (biasanya blok satu warna di warna latar belakang dengan teks yang tidak terlihat), browser untuk tujuan ini mengumpulkan banyak informasi tentang sistem: jenis perangkat keras apa dan driver grafis, versi GPU, pengaturan OS, informasi font, mekanisme anti-aliasing dan banyak hal kecil lainnya.

Bersama-sama, variasi detail yang sangat besar ini membentuk karakteristik unik yang dapat membedakan kombinasi komputer/browser pengguna dari kombinasi komputer/browser lainnya di dunia. Untuk masing-masingnya, ditulis sebagai string yang mirip dengan DA85E084. Ada kecocokan (menurut Panopticlick, peluang rata-rata menemukan kembaran adalah 1 inci), tetapi dalam kasus ini, Anda dapat melengkapinya dengan peluang identifikasi lain (lebih lanjut tentangnya di bawah).

Tor meminta izin untuk menerima Canvas Fingerprinting, dan jika Anda berhati-hati dan tidak memberikan persetujuan, Anda dapat menyimpan informasi ini untuk diri Anda sendiri. Namun semua browser lain menyerahkan pemiliknya tanpa mengintip sedikit pun.

Anda dapat membaca lebih lanjut tentang metode identifikasi ini di Wikipedia.

Kami menerobos database preferensi periklanan

Situs yang banyak dikunjungi kini dilengkapi dengan script untuk menentukan Canvas Fingerprint. Setelah menerima nilai unik ini, satu situs dapat meminta informasi lain tentang orang tersebut. Misalnya akun tertaut, teman, alamat IP yang digunakan, dan informasi tentang preferensi iklan. Gunakan tautan di bawah untuk memeriksa sistem mana yang kepentingan konsumen Anda terkait dengan Canvas Fingerprinting.

Tor kembali meminta izin yang sama seperti pada poin pertama dan karena penolakan saya, tidak ada yang ditemukan. Safari menemukan saya di 3 database, Chrome di 13, dan Firefox di 4. Jika Anda keluar dari mode penyamaran, maka di mode terakhir jumlah database bertambah menjadi 25, karena kebanyakan dari mereka menggunakan cookie lama yang bagus untuk identifikasi.

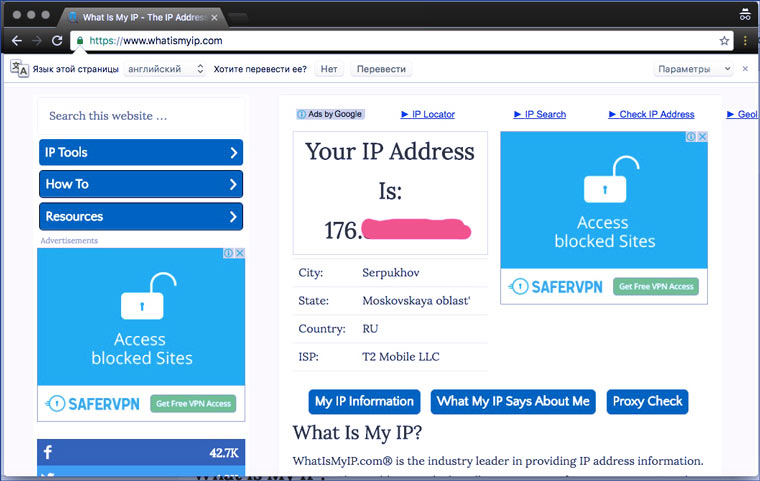

Kami berbagi alamat IP dan operator telekomunikasi

Di Tor, Anda dapat mengubah “negara tuan rumah” menggunakan tombol Identitas Baru. Dan mode "penyamaran" tidak menyembunyikan alamat IP Anda (untuk ini Anda juga harus menggunakan proxy atau VPN), tetapi membagikan perkiraan lokasi dan informasi tentang penyedia Internet Anda dengan pemilik situs.

Mengungkap kota Anda dan waktu di dalamnya (dengan layanan geolokasi diaktifkan)

Di yandex.ru di Tor, tanpa izin lokasi apa pun, ini menunjukkan kira-kira di mana saya berada dan jam berapa sekarang. Sama halnya dengan browser lain.

Kirimkan koordinat persis Anda kepada kami

Tor bahkan tidak meminta izin untuk menentukan koordinat dan hanya mengembalikan angka nol. Safari, Chrome dan Firefox bertanya definisi standar(seperti dalam modus biasa) dan tidak mengingatkan saya bahwa saya dienkripsi dan tidak boleh mengungkapkan data tersebut.

Mengungkap kota Anda dan waktu di dalamnya (dengan layanan geolokasi dinonaktifkan)

Lalu saya mematikan layanan lokasi di Mac dan kembali ke yandex.ru. Tor membuat situs tersebut berpikir bahwa saya berada di Rumania, tetapi meninggalkan waktu di Moskow (karena perbedaan antara IP dan zona waktu, penyedia VPN dapat langsung dicekal jika terjadi pelarangan). Di browser lain semuanya tetap sama.

Faktanya adalah Yandex tidak memerlukan GPS (atau data WPS dari perangkat). Lagipula, dia punya “Pencari Lokasi”! Masuk ke jaringan melalui Wi-Fi? Jalur akses sudah ada di database (lihat artikel). Apakah Anda memberi diri Anda internet dari ponsel Anda? Menara seluler akan lulus.

Kami memberikan informasi tentang pengaturan bahasa

Tanda pasti lainnya dari seorang pecinta VPN adalah bahasanya tidak sesuai dengan negara yang IP-nya gunakan. Tor mengecewakan saya - bahasanya selalu bahasa Inggris (tapi bisa diubah, tapi menurut saya bahasanya akan berubah secara otomatis tergantung negaranya). Pengaturan lainnya sama seperti pada mode normal.

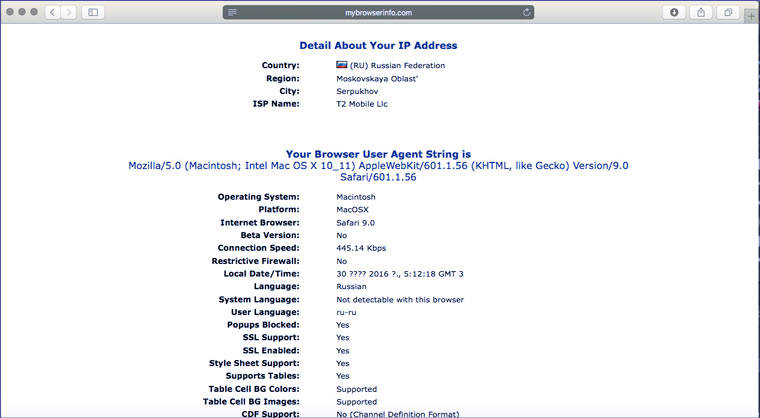

Kami memberi tahu Anda segalanya tentang browser dan sistem Anda

Sistem operasi, kecepatan koneksi, karakteristik warna monitor, dukungan teknologi yang berbeda, lebar jendela browser, Versi flash- sekumpulan hal kecil yang melengkapi karakteristik unik pengguna. Tor memanipulasi sebagian data ini (contoh Windows 7), namun browser lain sepenuhnya jujur.

Seseorang dapat mengubah IP, mengaktifkan "penyamaran", dan skrip untuk menaikkan harga akan dengan cepat menghitung: "Siapa orang dengan Internet lambat ini, versi lama flash dan Windows XP untuk kedua kalinya, tapi sekarang Anda memutuskan untuk berpura-pura menjadi penduduk Seychelles? Kami meningkatkannya sebesar 20%!”

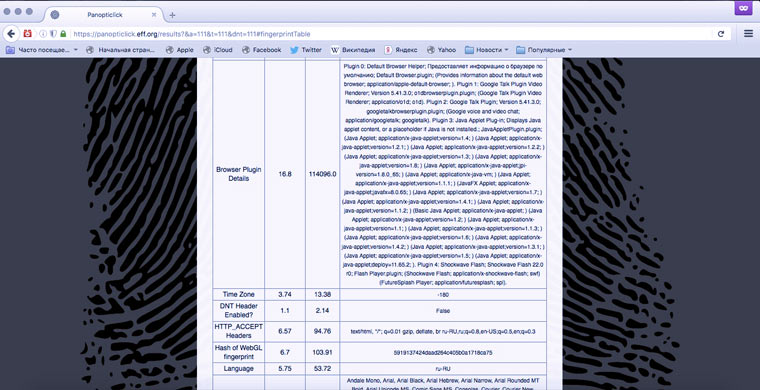

Kami membagikan daftar plugin yang diinstal

Ciri lain yang menambah keunikan seseorang adalah daftar plugin (beserta informasi versi) yang terpasang di browsernya. Tor menyembunyikannya. Browser lain tidak.

Seperti yang Anda lihat, Tor Browser memberikan anonimitas yang baik. Tetapi fakta sejarah mereka mengatakan bahwa jika seseorang melakukan sesuatu yang sangat serius menggunakan jaringan bawang, maka dia akan tetap melakukannya terkadang mereka menemukannya. Semua orang mungkin ingat kisah ilustratif pendiri Silk Road (toko obat) Ross Ulbricht.

Dan mode “incognito” hanya diperlukan untuk berselancar di komputer orang lain dan tidak meninggalkan jejak. Selain itu, Anda dapat memblokir JavaScript, ini akan mengurangi jumlah kemungkinan metode identifikasi, tetapi banyak situs menjadi tidak dapat digunakan.

Buka daftar font yang diinstal pada sistem (=> program)

Selain eksperimen, saya ingin berbicara tentang fungsi menarik lainnya browser modern. Situs mana pun bisa mendapatkan daftar font yang diinstal pada sistem. Banyak aplikasi yang memiliki font uniknya sendiri, dan dengan menggunakannya Anda dapat menentukan pekerjaan seseorang. Dan berdasarkan ini, tunjukkan padanya iklan. Dalam mode Tor dan penyamaran, ini tidak berfungsi (atau daftarnya terlalu pendek).

Semua ini hanyalah puncak gunung es

Untuk melindungi dari metode identifikasi di atas, terdapat plugin khusus untuk browser yang berbeda. Namun Anda tidak perlu menyia-nyiakan usaha untuk memasangnya. Karena mereka tidak dapat melindungi terhadap pengumpulan semua informasi yang mungkin.

Memang, dalam artikel tersebut saya menunjukkan contoh paling sederhana dan paling mudah dipahami tentang bagaimana browser mengumpulkan informasi tentang kita. Tapi mungkin ada lebih banyak lagi: cookie flash, cookie Silverlight, jeda waktu di belakang waktu standar (banyak yang memiliki setidaknya 0,2-0,8 detik) - banyak hal kecil yang tidak berguna. Toh pembaca sudah paham bahwa dengan membuka browser, ia mengkomunikasikan dirinya kepada dunia jumlah yang sangat besar informasi dan menunjukkan serangkaian karakteristik unik yang membedakan komputernya dari komputer lainnya.

Apa ancaman dari semua pengumpulan informasi ini?

Anda perlu mengumpulkan informasi tentang mayoritas orang di planet ini hanya untuk satu tujuan – untuk meningkatkan rasio klik-tayang iklan untuk mendapatkan lebih banyak dari itu. Pada prinsipnya, ini hanya menguntungkan - lebih mudah untuk menemukan barang atau jasa tertentu.

Metode identifikasi yang lebih canggih berguna bagi toko untuk mengumpulkan informasi tentang pelanggan. Sehingga seseorang tidak dapat mengakses situs dengan IP yang berbeda/menonaktifkan cookie dan tetap tidak dikenali. Bahasa, waktu, font/plugin langka, karakteristik monitor, kesalahan umum permintaan pencarian cara Anda datang - dan itu saja! Lepaskan sepatu Anda, kami mengenali Anda. Tidak diragukan lagi, ini adalah orang yang sama yang melakukan pemesanan #2389 setahun yang lalu. Menggunakan data ini, otomatis sistem pemasaran bisa menjualnya lebih banyak.

Atau, tentu saja, semua ini bisa dimanfaatkan oleh badan intelijen. Tapi siapa yang tahu bagaimana semuanya bekerja di sana.

Jadi bagaimana Anda bisa benar-benar anonim saat online?

Mustahil. Gunakan perangkat baru yang dibeli di suatu tempat di Kaukasus untuk mengakses jaringan menggunakan internet seluler dengan kartu SIM curian, memakai topeng bebek dan berangkat ke hutan Kirov. Bakar gadget setelah digunakan.

Ya, jika Anda sedikit memodifikasi Tor, maka masalah yang dijelaskan dalam artikel dapat dilindungi. Selain itu, Anda dapat beralih ke distribusi Linux Tails, Whonix atau Tinhat, yang dibuat untuk pekerjaan anonim. Tapi berapa banyak mekanisme identifikasi yang tidak diketahui? Canvas Fingerprinting yang sama mulai beredar pada tahun 2014, dan mulai diterapkan pada tahun 2012.

Mungkin ada sesuatu yang sedang dikembangkan/diimplementasikan sekarang yang bahkan sulit untuk dibayangkan. Belum lagi bagaimana cara melakukan pembelaan. Oleh karena itu, pertanyaan tentang anonimitas di Internet tetap terbuka.

Kadang-kadang terjadi bahwa fantasi dan cerita mata-mata ternyata bukan hanya buah dari imajinasi sakit penulisnya, tetapi juga kebenaran yang sebenarnya. Baru-baru ini, beberapa film paranoid tentang pengawasan total negara terhadap seseorang dianggap hanyalah dongeng, permainan imajinasi penulis dan penulis skenario. Hingga Edward Snowden merilis informasi tentang PRISM, sebuah program pelacakan pengguna yang diadopsi oleh Badan Keamanan Nasional AS.

Menyebabkan kekhawatiran

Setelah berita ini, lelucon tentang paranoia menjadi tidak relevan lagi. Dan pembicaraan tentang pengawasan tidak lagi dapat dikaitkan dengan jiwa yang hancur. Sebuah pertanyaan serius muncul: haruskah Anda merasa aman menggunakan email atau berkomunikasi di jejaring sosial atau obrolan? Toh, banyak orang yang setuju bekerja sama dengan dinas khusus perusahaan besar: Microsoft (Hotmail), Google ( Google Surat), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Mengingat PRISM ditujukan terutama untuk pengawasan warga negara asing, dan volume yang dicegat percakapan telepon Dan email beberapa perkiraan mencapai 1,7 miliar per tahun, ada baiknya memikirkan secara serius bagaimana melindungi Anda pribadi dari pengintaian.

Tor

Reaksi pertama terhadap berita tentang PRISM sama bagi banyak orang: kami tidak akan membiarkan diri kami diawasi, kami akan menginstal Tor. Ini mungkin sebenarnya obat paling populer, yang telah kami bicarakan lebih dari sekali di halaman majalah kami. Itu juga diciptakan oleh militer Amerika, meskipun untuk tujuan yang sepenuhnya berlawanan. Ironisnya. Pengguna menjalankan di mesin mereka perangkat lunak Tor, bekerja sebagai proxy, ia “bernegosiasi” dengan node jaringan lain dan membangun rantai di mana lalu lintas terenkripsi akan dikirimkan. Setelah beberapa waktu, rantai dibangun kembali dan node lain digunakan di dalamnya. Untuk menyembunyikan informasi tentang browser dan OS yang diinstal dari pengintaian, Tor sering digunakan bersama dengan Privoxy, proxy non-caching yang mengubah header HTTP dan data web, memungkinkan Anda menjaga privasi dan menghilangkan iklan yang mengganggu. Untuk menghindari pendakian file konfigurasi dan jangan mengedit semua pengaturan secara manual, ada shell GUI yang luar biasa - Vidalia, tersedia untuk semua OS dan memungkinkan Anda membuka pintu ke dunia anonim di PC Anda dalam beberapa menit. Ditambah lagi, para pengembang mencoba menyederhanakan segalanya sebanyak mungkin, memungkinkan pengguna untuk menginstal Tor, Vidalia dan versi portabel Firefox dengan berbagai tambahan keamanan. Untuk komunikasi yang aman Ada sistem pesan anonim terdesentralisasi - TorChat. Untuk mengalihkan semua lalu lintas TCP/IP dan DNS melalui jaringan anonim Tor dengan aman, anonim, dan transparan, gunakan utilitas Tortilla. Program ini memungkinkan Anda menjalankan perangkat lunak apa pun secara anonim di komputer Windows, meskipun perangkat tersebut tidak mendukung proksi SOCKS atau HTTP, yang sebelumnya hampir tidak mungkin dilakukan di Windows. Selain itu, untuk kombinasi standar Tor + Vidalia + Privoxy ada alternatif yang layak - Advanced Onion Router bit.ly/ancXHz, klien portabel untuk "onion routing". Bagi mereka yang sangat mengkhawatirkan keamanannya, terdapat distribusi Live CD yang dikonfigurasikan untuk mengirimkan semua lalu lintas melalui Tor - bit.ly/e1siH6.

Tujuan utama Tor adalah selancar anonim ditambah kemampuan untuk membuat layanan anonim. Benar, Anda harus membayar untuk anonimitas dengan kecepatan.

I2P

Selain “onion routing”, ada juga “bawang putih” routing, yang digunakan di I2P. Tor dan I2P, meskipun tampilannya agak mirip, sebagian besar menerapkan pendekatan yang berlawanan secara diametral. Di Tor, rantai node dibuat melalui lalu lintas yang dikirim dan diterima, sedangkan di I2P terowongan “masuk” dan “keluar” digunakan, sehingga permintaan dan respons melewati node yang berbeda. Setiap sepuluh menit terowongan ini dibangun kembali. “Perutean bawang putih” menyiratkan bahwa sebuah pesan (“bawang putih”) dapat berisi banyak “cengkeh” - pesan yang terbentuk lengkap dengan informasi tentang pengirimannya. Satu “bawang putih” pada saat pembentukannya dapat berisi banyak “siung”, beberapa di antaranya mungkin milik kita, dan beberapa mungkin dalam perjalanan. Apakah “siung” di dalam “bawang putih” ini atau itu adalah pesan kita, atau apakah itu pesan transit orang lain yang melewati kita, hanya orang yang menciptakan “bawang putih” yang tahu.

Tugas utama I2P, tidak seperti Tor, adalah menghosting layanan secara anonim, dan tidak menyediakan akses anonim ke jaringan global, yaitu menghosting situs web di jaringan, yang dalam terminologi I2P disebut eepsites.

Perangkat lunak I2P memerlukan Java yang sudah diinstal sebelumnya. Semua pengelolaan dilakukan melalui antarmuka web, yang tersedia di 127.0.0.1:7657. Setelah semua manipulasi yang diperlukan, Anda perlu menunggu beberapa menit hingga jaringan dikonfigurasi dan Anda dapat menggunakan semua layanan tersembunyinya. DI DALAM dalam hal ini kita punya akses anonim ke jaringan I2P, yaitu ke semua sumber daya di domain .i2p. Jika ingin mengakses jaringan global, maka cukup atur penggunaan server proxy 127.0.0.1:4444 di pengaturan browser. Keluar dari I2P ke jaringan global dilakukan melalui gateway tertentu (disebut outproxy). Seperti yang Anda pahami, Anda tidak dapat mengandalkan kecepatan tinggi dalam kasus ini. Selain itu, tidak ada jaminan bahwa tidak ada orang yang akan mengendus lalu lintas Anda di gateway tersebut. Apakah aman untuk menghosting sumber anonim Anda di jaringan I2P? Ya, tidak ada yang bisa memberikan jaminan keamanan 100% di sini; jika sumber dayanya rentan, maka tidak akan sulit untuk menentukan lokasi sebenarnya.

Obfsproksi

Di banyak negara, seperti Cina, Iran, penyedia secara aktif berjuang melawan penggunaan Tor, penggunaan DPI (inspeksi paket mendalam), pemfilteran kata kunci, pemblokiran selektif, dan metode lainnya. Untuk melewati sensor, torproject merilis alat khusus obfsproxy bit.ly/z4huoD, yang mengubah lalu lintas antara klien dan jembatan sedemikian rupa sehingga terlihat sama sekali tidak berbahaya bagi penyedia.

GNUnet

Bagaimana dengan berbagi file yang aman dan anonim? Untuk tujuan ini, Anda dapat menggunakan bantuan GNUnet bit.ly/hMnQsu - kerangka kerja untuk mengatur jaringan P2P aman yang tidak memerlukan layanan terpusat atau layanan “tepercaya” lainnya. Tujuan utama dari proyek ini adalah untuk menciptakan sistem yang andal, terdesentralisasi dan sistem anonim pertukaran informasi. Semua node jaringan bertindak sebagai router, mengenkripsi koneksi dengan node lain dan mempertahankan tingkat beban jaringan yang konstan. Seperti banyak solusi lainnya, node yang berpartisipasi aktif dalam jaringan dilayani dengan prioritas lebih tinggi. Untuk mengidentifikasi objek dan layanan, digunakan URI yang terlihat seperti gnunet://module/identifier, dengan module adalah nama modul jaringan, dan identifier adalah hash unik yang mengidentifikasi objek itu sendiri. Fitur yang menarik adalah kemampuan untuk mengkonfigurasi tingkat anonimitas: dari nol (bukan anonim) hingga tak terbatas (defaultnya adalah satu). Untuk perpindahan yang aman semua file dienkripsi menggunakan ECRS (An Encoding for Censorship-Resistant Sharing - enkripsi untuk berbagi file yang tahan sensor). GNUnet dapat diperluas dan aplikasi P2P baru dapat dibangun di atasnya. Selain berbagi file (layanan paling populer), ada juga layanan alternatif: obrolan sederhana, saat ini dalam keadaan setengah mati, serta DNS terdistribusi. Seperti biasa, Anda harus membayar untuk anonimitas: latensi tinggi, kecepatan rendah, dan tenang konsumsi tinggi sumber daya (yang umum untuk semua jaringan terdesentralisasi). Ditambah lagi, ada masalah kompatibilitas mundur antara berbagai versi kerangka kerja.

Bagikan Ulang

RestroShare bit.ly/cndPfx adalah program lintas platform terbuka untuk membangun jaringan terdesentralisasi berdasarkan prinsip F2F (Friend To Friend) menggunakan GPG. Filosofi intinya adalah berbagi file dan berkomunikasi hanya dengan teman tepercaya dan bukan dengan seluruh jaringan, itulah sebabnya sering kali diklasifikasikan sebagai darknet. Untuk membuat koneksi dengan teman, pengguna perlu membuat pasangan kunci GPG menggunakan RetroShare (atau pilih yang sudah ada). Setelah otentikasi dan pertukaran kunci asimetris, koneksi SSH dibuat menggunakan OpenSSL untuk enkripsi. Teman dari teman dapat saling bertemu (jika pengguna telah mengaktifkan fitur ini), namun tidak dapat terhubung. Beginilah hasil jejaring sosial :). Tapi Anda bisa mengobrak-abrik folder antar teman. Ada beberapa layanan komunikasi online: obrolan pribadi, email, forum (anonim dan dengan otentikasi dasar), obrolan suara(Plugin VoIP), saluran seperti IRC.

Raspberry Pi

Anda mungkin bertanya-tanya: apa hubungannya Raspberry Pi dengan itu? Kita berbicara tentang anonimitas. Terlepas dari kenyataan bahwa perangkat kecil ini akan membantu mencapai anonimitas ini. Ini dapat digunakan sebagai router/klien, memberi Anda akses ke jaringan Tor/I2P atau VPN anonim. Selain itu, ada kelebihan lainnya. Dalam jaringan terdesentralisasi, kecepatan akses yang dapat diterima ke sumber daya intranet hanya dapat dicapai jika Anda terus-menerus berada di dalamnya. Misalnya, di I2P, kepercayaan “router bawang putih” lainnya pada node tersebut akan lebih besar, dan karenanya kecepatannya akan lebih tinggi. Tidak masuk akal jika komputer Anda terus menyala untuk tujuan ini atau memulai server terpisah, namun sepertinya tidak sayang jika hanya menghabiskan $30 untuk itu. DI DALAM kehidupan sehari-hari Anda dapat menggunakan koneksi biasa, dan ketika Anda perlu online secara anonim, Anda cukup membiarkan semua lalu lintas melewati perangkat mini dan tidak perlu mengkhawatirkan pengaturan apa pun. Harus dikatakan bahwa hingga saat ini tidak ada gunanya menginstal perangkat lunak I2P yang ditulis dalam Java di Blackberry. Mesin Java yang haus sumber daya tidak memiliki RAM standar 256 MB yang cukup. Dengan dirilisnya Raspberry Pi model B, yang sudah membawa 512 MB, hal ini menjadi sangat mungkin. Jadi mari kita lihat poin-poin utama terkait instalasi. Katakanlah kita menggunakan Raspbian. Pertama-tama, mari perbarui:

Sudo pembaruan apt-get; sudo apt-get dist-upgrade

Kemudian kami menginstal Java, tetapi bukan paket standar, tetapi versi khusus yang dirancang khusus untuk itu Prosesor ARM, -bit.ly/13Kh9TN (seperti yang ditunjukkan oleh latihan, yang standar akan menghabiskan seluruh memori). Unduh dan instal:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java ekspor PATH=$PATH:/usr/local/java/bin

Kemudian unduh dan instal I2P:

CD ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -konsol

Untuk mengubah Raspberry menjadi router I2P, Anda perlu melakukan sedikit keajaiban dengan konfigurasinya. Buka ~/.i2p dan mulailah mengedit file client.config. Di sana kita perlu mengomentarinya

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

dan batalkan komentar

ClientApp.0.args=7657 0.0.0.0 ./webapps/

Dan kemudian di file i2ptunnel.config ganti alamat di baris

Tunnel.0.interface=127.0.0.1 terowongan.6.interface=127.0.0.1

ke 0.0.0.0 . Kemudian kita bisa memulai router I2P dengan menjalankan:

CD ~/i2pbin ./runplain.sh

Anda juga dapat menambahkan baris berikut ke crontab agar perangkat lunak otomatis dimunculkan saat sistem dijalankan atau setelah crash:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Yang tersisa hanyalah berorganisasi akses jarak jauh ke perangkat. Cara terbaik adalah menggunakan penerusan port dinamis melalui SSH. Untuk melakukan ini, Anda hanya perlu menyiapkan terowongan I2P di pengaturan, yang akan menunjuk ke port 22 pada mesin lokal. Dengan cara yang sama Anda bisa mengubah Pi menjadi VPN anonim(Anda dapat melihat cara melakukannya di sini -http://bit.ly/11Rnx8V) atau sambungkan ke Tor (panduan video yang sangat bagus tentang masalah ini http://bit.ly/12RjOU9). Atau Anda dapat menemukan cara Anda sendiri untuk menggunakan perangkat ini untuk perjalanan anonim di Internet.

Mikrotik

Faktanya, Raspberry Pi bukan satu-satunya perangkat kecil yang dapat digunakan untuk mengatur akses anonim ke Jaringan. Alternatif yang layak adalah router dari perusahaan Latvia MikroTik, yang memproduksi peralatan jaringan dan perangkat lunak untuk itu. Perangkat semacam itu akan lebih mahal harganya, tetapi tidak memerlukan banyak kerumitan saat menyiapkannya. Di antara produk perusahaan RouterOS adalah sistem operasi berbasis Berbasis Linux, dirancang untuk instalasi pada router perangkat keras MikroTik RouterBOARD. Berbagai pilihan platform RouterBOARD memungkinkan Anda memecahkan berbagai masalah jaringan: mulai dari membangun titik akses sederhana hingga router yang kuat. Meskipun terdapat konektor daya, hampir semua perangkat dapat diberi daya menggunakan PoE. Nilai tambah yang besar adalah ketersediaan dokumentasi bagus http://bit.ly/jSN4FL, yang menjelaskan dengan sangat rinci cara membuat router keamanan berdasarkan RouterBOARD4xx dengan menghubungkannya ke jaringan Tor. Kami tidak akan memikirkan hal ini; semuanya dijelaskan dengan sangat rinci.

VPN

Ketika berbicara tentang privasi dan anonimitas di Internet, kita tidak bisa mengabaikan penggunaan VPN untuk tujuan ini. Kami telah memberi tahu Anda cara mengatur server VPN Anda sendiri di cloud Amazon bit.ly/16E8nmJ, kami melihat secara detail instalasi dan penyempurnaannya Pengaturan OpenVPN. Anda dapat melihat semua teori yang diperlukan di artikel ini. Namun, saya ingin mengingatkan Anda sekali lagi bahwa VPN bukanlah obat mujarab. Pertama, mungkin ada situasi di mana lalu lintas dapat “bocor” melewati koneksi VPN, dan kedua, dalam jaringan berbasis protokol PPTP, ada peluang nyata untuk mendekripsi data yang disadap (“VPN yang tidak aman” [Aker No. 170 ). Jadi Anda tidak boleh percaya pada keamanan penuh saat menggunakan jaringan pribadi virtual.

Kesimpulannya

Ini hanyalah solusi paling populer yang memungkinkan Anda melindungi privasi Anda dari pengintaian Big Brother. Mungkin teknologi baru akan muncul dalam waktu dekat atau kita semua akan secara aktif menggunakan salah satu teknologi yang dibahas hari ini. Siapa tahu... Apa pun itu, penting untuk selalu diingat bahwa tidak ada solusi yang bisa memberikan jaminan keamanan 100%. Jadi jangan merasa seperti itu keamanan lengkap, menginstal Tor, I2P atau yang lainnya - banyak yang telah membayar untuk rasa keamanan palsu.

27.01.2016 03.03.2016

Apa nikmatnya Internet?

Selain peluang untuk melakukan pembelian di toko online, ini juga merupakan peluang untuk memasukkan dua sen Anda secara anonim di forum atau membocorkan aliran kesadaran melalui blog pribadi. Bagaimana sebelumnya? Seorang petani keluar ke alun-alun, meneriakkan sesuatu yang salah tentang pihak berwenang, dan mereka mengikatnya. Di masa-masa sulit, tidak perlu pergi ke mana pun - dia secara tidak sengaja memberi isyarat kepada tim kerja dan segera beberapa orang yang berkeinginan baik akan mengirim surat kepada pihak berwenang tentang hal ini.

Sekarang - rahmat: katakan apa yang kamu inginkan, dan tidak ada yang akan tahu. Karena ada status seperti itu - anonim. Penyamaran, yaitu. Dia muncul dari selokan, kentut cukup keras hingga membuat semua orang melolong, dan menyelam kembali ke dasar. Sepertinya tidak ada yang tahu. Dari sinilah kebebasan berpendapat di internet dan negara demokrasi lainnya berasal.

Apakah anonimitas benar-benar ada?

Jadi? Tidak, tidak seperti itu. Anonimitas di Internet adalah hal yang menakutkan dan meragukan. Dan mereka tidak menangkap orang-orang anonim yang sama di tempat tinggal mereka hanya karena alasan mereka malas dan kekurangan waktu. Jutaan Elusive Joes meninggalkan jutaan surat online setiap hari dan dengan manis membekukan keberanian mereka sendiri setelah setiap klik tombol “Kirim”. Dan mereka tidak tahu bahwa tidak ada yang tertarik dengan pesan-pesan mereka, pesan-pesan tersebut tidak menimbulkan bahaya khusus bagi “elit”.

Ekor- sistem operasi yang nyaman dan sederhana yang tidak memerlukan pengetahuan khusus dari pengguna. Digunakan untuk penjelajahan web anonim, akses ke Internet "bayangan" dan situs yang diblokir, serta untuk komunikasi yang aman dan transfer file melalui jaringan.

Namun, banyak dari jutaan orang di abad terakhir ini dengan senang hati tertarik pada pekerjaan yang bermanfaat secara sosial, yaitu menebang kayu bahkan untuk surat tertulis. Namun faktor perkembangan teknologi yang terlalu pesat justru membawa dampak buruk. Teknologi berkembang lebih cepat dibandingkan aparat birokrasi dan represif. Kementerian Dalam Negeri dan KGB tidak dapat beradaptasi bekerja dalam kondisi internetisasi publik yang lengkap dalam lima tahun.

Itu tidak bisa terjadi dalam lima tahun, tapi dalam lima belas tahun itu mudah. Saat ini, masing-masing unit di Kementerian Dalam Negeri dan KGB (tidak peduli di mana mereka dipanggil) berhasil mencari orang-orang yang benar-benar layak mendapat perhatian di jaringan luas. Mereka tidak peduli dengan orang biasa. Tapi personel dilatih, basis material diisi ulang, instruksi ditulis. Dan orang-orang anonim yang sempat memimpin akan segera melihat dengan jelas di belakang mereka barisan pengontrol dan regulator yang tertib mengejar mereka.

Tidak ada privasi

Data tersebut dapat diperoleh oleh administrator situs mana pun.

Dan tidak ada lagi anonimitas. Bahkan penulis blog ini, yang tidak menganggap dirinya ahli dalam bidang ini keamanan komputer, dapat langsung menyebutkan beberapa cara untuk mengidentifikasi komputer Anda di jaringan. Selain alamat IP yang terkenal, bahkan bisa jadi itu adalah kumpulan font yang diinstal pada Windows Anda. Bersama dengan versi browser, bahasa yang dipilih, versi sistem operasi, dan karakteristik lainnya perangkat lunak yang diinstal, informasi ini memberikan “sidik jari” yang benar-benar unik dari komputer Anda di situs yang Anda kunjungi. Mari tambahkan semua jenis cookie browser dan aplikasi flash (yang tidak dapat Anda hapus sendiri sama sekali). Mari kita ingat tentang popularitas yang semakin meningkat koneksi wi-fi, terus-menerus menyebarkan beberapa informasi tentang diri mereka kepada semua “pendengar radio yang bersyukur” dalam radius beberapa puluh meter. Dan seterusnya dan seterusnya.

Menyembunyikan lokasi sebenarnya seseorang dan mencegah komputer seseorang agar tidak teridentifikasi membutuhkan pengetahuan yang benar-benar ahli dari pengguna. Yang tentu saja tidak dimiliki oleh sebagian besar orang. Berbeda dengan mereka yang tugasnya justru mencari segala jenis orang anonim. Jadi ternyata anonimitas di Internet saat ini tidak cukup, dan besok tidak akan ada anonimitas sama sekali. Apalagi harus diakui pekerjaan itu otoritas yang kompeten dan bagi individu yang hanya ingin tahu, mengidentifikasi subjek yang mereka minati kini jauh lebih mudah dibandingkan 20 tahun yang lalu! Pepatah mengatakan “apa yang ditulis dengan pena tidak dapat ditebang dengan kapak” menjadi lebih relevan dari sebelumnya! Segala sesuatu yang diungkapkan oleh seorang pemuda bodoh dan kurang ajar di forum dan jejaring sosial kemudian dapat meracuni seluruh hidupnya, seperti tato yang tidak dapat direduksi. Karena Google (dan segala macam mesin pencari lainnya) sekarang mengingat semuanya.

Oleh karena itu, biasakanlah untuk menganggap serius apa yang Anda lakukan saat online hari ini. Atau jadilah spesialis keamanan komputer sejati.

Selama Internetisasi massal di seluruh dunia, semakin sulit menyembunyikan identitas Anda di Jaringan Global dari pengguna lain. Beberapa negara bagian memberlakukan sensor di segmen Internet nasionalnya, sementara negara bagian lainnya mencari cara untuk membatasi hak-hak pengguna, termasuk kebebasan berpendapat. Bahkan perusahaan kecil pun dapat menyensor Jaringan Global dengan memasang segala macam filter pada akses karyawannya ke Internet, memblokirnya media sosial, chatting dan segala sesuatu yang tidak berhubungan langsung dengan pekerjaan. Di Rusia, baru-baru ini juga terdapat kecenderungan untuk mengatur segmen Jaringan kami. Undang-undang tentang media online sangat kontroversial dalam penafsirannya dan menyiratkan kendali portal Internet atas pembacanya. Penafsiran yang ambigu terhadap undang-undang yang ada, yang tidak mencerminkan kenyataan, personel yang tidak terlatih - semua ini memungkinkan Anda untuk dengan cepat menutup sumber daya hanya karena satu kecurigaan. Anda tidak perlu mencari contoh jauh-jauh - ini adalah upaya untuk menutup sumber daya torrent terbesar torrents.ru (sekarang rutracker.org), dan penyitaan server di pusat data (memblokir ifolder.ru), dan banyak lagi. Setelah penerapan undang-undang yang dilobi mengenai hak cipta, pemegang hak cipta dan “pelaksana” perusahaan rekaman audio dan video menerima hak hukum untuk memutuskan siapa yang jujur dan siapa yang dapat diperas. Organisasi nirlaba RAO sendiri merusak kehidupan banyak bajak laut. Namun sayang, tindakan yang diambil oleh perusahaan-perusahaan tersebut seringkali tidak berdampak pada oknum kriminal yang mengambil keuntungan dari penjualan dan distribusi produk palsu, melainkan pengguna biasa, termasuk penulis dan artis yang sama. Sehubungan dengan situasi sulit ini, banyak portal Internet populer sedang mendiskusikan transfer server dari zona Rusia.ru dan .рф ke situs asing, di mana organisasi mana pun tidak memiliki kesempatan untuk memblokir domain hanya berdasarkan spekulasi. Banyak sumber daya telah mentransfer situs web dan domain mereka ke hosting asing. Seperti yang Anda ketahui, beratnya undang-undang Rusia dikompensasi oleh opsionalitas penerapannya, tetapi dalam kasus ini aturan ini tidak lagi berlaku. Selain itu, semakin tinggi popularitas suatu berita atau sumber sosial, semakin cepat berita atau sumber tersebut dapat menjadi bagian dari media online kendali penuh di belakang pengguna.

Dalam artikel ini, kami tidak akan membahas kebenaran penerapan undang-undang dan tindakan tertentu untuk mengatur aktivitas Internet, tetapi kami akan mempertimbangkan metode yang memastikan anonimitas pengguna di Internet.

Akses ke situs terlarang

Cara pertama adalah tanpa menginstal software tambahan. Bayangkan pengguna dari perusahaan kecil Anda harus menjaga penyamaran Anda di Internet. Dia bukan orang dalam dan bukan penggemar film "dewasa", dia hanya mudah bergaul, dan untuk membangkitkan semangat dan semangatnya, dia perlu berkomunikasi dengan teman dan kenalan. Kepala departemen dengan tegas memerintahkan administrator sistem untuk memblokir situs vkontakte.ru, odnoklassniki.ru, twitter.com dan semuanya layanan populer melalui pesan instan: icq, skype, mail.ru. Administrator sistem, tanpa berpikir dua kali, mengikuti jalur yang paling sedikit hambatannya: dia membuat aturan untuk memblokir port layanan ini dan menambahkan situs yang diblokir ke filter web. Pengguna terkejut: situs web favoritnya tidak berfungsi, dan dia tidak dapat memberi tahu rekannya tentang hal itu. Ada jalan keluar yang cukup sederhana dari situasi ini - menggunakan proxy anonim.

Ada beberapa server proxy yang memungkinkan Anda menjelajahi Internet secara anonim. Namun, pemilik server proxy, karena semua lalu lintas melewati servernya, dapat mencuri kata sandi dan lainnya informasi rahasia, jadi Anda tidak boleh mempercayai layanan publik. Dengan bersembunyi dari bos, pengguna berisiko kehilangan datanya. Dalam hal ini, lebih baik menggunakan server proxy berbayar atau proxy terpercaya teman.

Namun, banyak administrator sistem tidak hanya memblokir situs dan layanan pesan tertentu, tetapi juga port server proxy terkenal. Dalam hal ini, pengguna hanya dapat berharap bahwa perusahaan tidak memblokir lalu lintas terowongan. Kemudian pengguna yang malang dapat menemukan beberapa server VPN dan, dengan menghubungkannya, mendapatkan akses ke semua sumber daya Internet, termasuk torrent, yang secara de facto diblokir di sebagian besar organisasi. Di sini kita tidak bisa tidak memperhatikan fakta bahwa paket lalu lintas server proxy, bahkan melalui koneksi https yang aman ke server itu sendiri, dapat dicegat di sisi gateway administrator sistem. Sebaliknya, penggunaan koneksi terowongan memerlukan penggunaan saluran komunikasi yang aman: IPSec, MPPE, dll. Namun, temukan server VPN gratis Sulit untuk menerapkan kemungkinan seperti itu. Secara umum, jika Anda memiliki saluran komunikasi yang baik di rumah dengan alamat IP langsung khusus, maka siapa pun dapat menginstal server proxy atau l2tp/pptp setelah membaca beberapa deskripsi sederhana. Bagaimanapun, posisi pekerja kantoran tidak dapat diterima, karena administrator sistem dapat dengan ketat memoderasi pergerakannya di Jaringan Global.

Anonimitas pekerjaan di jaringan

Untuk memastikan anonimitas di Internet, terdapat utilitas khusus yang memungkinkan pengguna untuk masuk ke jaringan anonim dan, dalam banyak kasus, terdesentralisasi. Biasanya, banyak dari jaringan ini merupakan program yang didistribusikan secara bebas dengan kode sumber. Penerbitan open source memiliki pro dan kontra. Misalnya, nilai tambah adalah akses gratis bagi programmer mana pun ke kode tersebut, yang memungkinkan Anda menemukan masalah dengan cepat dan mengisolasi kode orang dalam, jika ada. Sisi negatifnya adalah peretasan itu jaringan yang ada berdasarkan kode yang bermasalah dapat menyebabkan de-anonimisasi klien di dalamnya. Peretasan jaringan anonim sering kali dilakukan oleh badan intelijen dan lembaga penegak hukum lainnya. Misalnya, peretasan jaringan anonim Jepang memungkinkan untuk menahan dan menghukum beberapa distributor rilis film baru dalam kualitas HD. Kami tidak akan menilai kebenaran metode memerangi “kejahatan universal” ini. Lebih baik mempertimbangkan yang paling banyak sistem yang diketahui untuk menganonimkan pengguna di Internet.

TOR

Jaringan TOR paling cocok untuk pengguna yang tidak bertukar file di Internet, tetapi hanya ingin menjelajahinya secara terselubung, menyembunyikan data asli mereka. Jaringan ini, yang muncul relatif baru, dengan cepat menjadi populer. Prototipe sistem TOR dibuat di laboratorium penelitian Angkatan Laut AS di bawah perintah federal. Pada tahun 2002, pengembangan ini dideklasifikasi, dan kode sumber dipindahkan ke pengembang independen yang membuat perangkat lunak klien dan menerbitkan kode sumber di bawah lisensi gratis. Izinkan kami mengingatkan Anda bahwa tindakan ini diambil agar setiap orang dapat memeriksa TOR untuk mengetahui tidak adanya kesalahan dan pintu belakang. Inti dari jaringan TOR adalah jaringan banyak klien yang terhubung satu sama lain melalui terowongan virtual melalui Internet. Ketika pengguna meminta halaman di Internet menggunakan jaringan ini, paket permintaan dienkripsi dan dikirimkan ke beberapa node di jaringan. Dalam hal ini, paket melewati sejumlah klien jaringan dan keluar dari klien terakhir ke situs yang diminta. Dengan demikian, tidak ada pengguna jaringan yang mengetahui berapa banyak klien yang dilewati paket dan siapa yang memulai koneksi. Setiap sepuluh menit sekali, rantai komputer untuk klien jaringan berubah, yang menjamin keamanan jaringan yang lebih baik. Pada saat ini jaringan TOR memiliki sekitar 2 ribu server komputer dan beberapa ribu klien. Karena jaringan ini masih cukup kecil, kecepatan koneksinya tidak stabil dan jarang melebihi 200 KB/s. Namun, awalnya dirancang sebagai alat anonimitas untuk bekerja dengan halaman web, dan bukan untuk mentransmisikan konten video.

Untuk mengakses jaringan eksternal serangkaian program digunakan yang termasuk dalam pengiriman standar klien TOR. Untuk platform Windows Paket tersebut berisi klien TOR, program manajemen Vidalia, dan server proxy Polipo. Program kontrol memungkinkan Anda untuk mengkonfigurasi semuanya parameter yang paling penting klien (Gbr. 1). Server proxy Polipo adalah server Socks, jadi tidak mungkin untuk mengaturnya begitu saja di pengaturan browser apa pun untuk tujuan penggunaan. Secara mayoritas kasus TOR menyiratkan penggunaan peramban Mozilla Firefox, tempat plugin Torbutton dapat diinstal, memungkinkan Anda mengizinkan atau menonaktifkan penggunaan jaringan TOR untuk browser ini. Untuk penyempurnaan browser atau klien lain pesan instan Untuk bekerja di jaringan TOR, Anda perlu mengubah pengaturan server proxy Polipo.

Beras. 1. Program pengelolaan Vidalia untuk jaringan TOR

Pengguna yang tidak tahu tentang pengoperasian server proxy dan komponen jaringan lainnya dapat mengunduh rakitan khusus dari situs web resmi TOR, yang, selain klien TOR, menyertakan browser Firefox yang dikonfigurasi hanya untuk bekerja di jaringan ini.

Studi terbaru tentang jaringan TOR mengungkapkan keamanannya yang tidak memadai. Salah satu pengguna di dengan contoh menunjukkan bagaimana data pribadi dapat ditembus melalui jaringan TOR. Dia menginstal klien TOR di komputernya dalam mode server jaringan. Hal ini diperbolehkan untuk semua pengguna dan bahkan direkomendasikan oleh pengembang untuk meningkatkan throughput jaringan secara keseluruhan. Dia kemudian memasang packet sniffer di komputernya, yang memungkinkan dia mendengarkan lalu lintas paket pengguna yang melewatinya. Dan kemudian dia berhasil mencegat surat-surat dari para pengguna yang, setelah memasang perlindungan dalam bentuk TOR, lupa membuat koneksi terenkripsi ke server email. Oleh karena itu, saat menggunakan jaringan TOR, jangan lupakan saluran aman jika memungkinkan.

Secara umum, teknologi TOR memungkinkan Anda bekerja dengan Internet dalam mode yang cukup aman, namun untuk efektivitas yang lebih besar, diperlukan saluran komunikasi yang kuat, karena permintaan ke Internet melewati banyak klien lain.

jaringan bebas

Jaringan terdesentralisasi Freenet mungkin merupakan jaringan anonim yang paling dikenal luas untuk berbagi data pengguna. Itu dibangun berdasarkan aplikasi Java, yang menjalin komunikasi dengan peserta jaringan lain melalui saluran komunikasi terenkripsi. Karena Freenet adalah jaringan peer-to-peer yang terdesentralisasi, Freenet akan berfungsi selama setidaknya salah satu kliennya bekerja. Jaringan Freenet menyediakan koneksi paling aman dan anonim. Ia menyimpan dan mengambil data menggunakan kunci yang terkait dengannya, mirip dengan cara penerapannya protokol HTTP. Selama pengembangan Freenet, yang dimulai pada tahun 2000, penekanannya adalah pada kelangsungan hidup jaringan yang tinggi dengan anonimitas lengkap dan desentralisasi semua proses internal di dalamnya. Jaringan tidak memiliki server pusat dan tidak berada di bawah kendali pengguna atau organisasi mana pun. Bahkan pencipta Freenet tidak memiliki kendali atas keseluruhan sistem. Informasi yang disimpan dienkripsi dan didistribusikan ke semua komputer di jaringan di seluruh dunia, yang bersifat anonim, banyak, dan terus-menerus bertukar informasi. Secara teoritis, sangat sulit untuk menentukan peserta mana yang menyimpan berkas tertentu, karena konten setiap file dienkripsi dan dapat dipecah menjadi beberapa bagian yang didistribusikan ke banyak komputer. Bahkan bagi seorang peserta jaringan, diperlukan upaya yang cukup besar untuk mengetahui dengan tepat informasi apa yang disimpan komputernya. Karena setiap pengguna dapat menetapkan batasan ruang yang dialokasikan untuk pertukaran data, hal ini menyulitkan untuk menentukan bagian data yang disimpan di dalamnya. komputer pengguna. File yang diminta dari jaringan dikumpulkan sepotong demi sepotong dari pengguna yang berbeda, karena prinsip dasar transfer data di jaringan ini adalah teknologi torrent yang dimodifikasi.

Klien Freenet adalah utilitas konsol, yang disediakan untuk sebagian besar sistem operasi modern. Satu-satunya persyaratan adalah kehadiran mesin virtual Java. Setelah menginstal klien jaringan, pengguna dapat bekerja dengan sumber daya jaringan melalui browser apa pun yang terhubung ke host lokal pengguna. Karena jaringan ini sepenuhnya anonim dan terdesentralisasi, kecepatan transfer dan pengoperasian data sangat rendah. Untuk kinerja yang lebih tinggi, diperlukan lebih banyak pengguna jaringan, yang karena saluran komunikasinya, diharapkan menyediakan throughput yang tinggi bagi Freenet. Saat ini, kecepatan pengunduhan informasi di jaringan ini jarang melebihi 100-200 KB/s. Antarmuka manajemen jaringan juga didasarkan pada konsol web (Gbr. 2).

Beras. 2. Konsol Manajemen Klien Freenet

Jaringan Freenet dapat dianggap sebagai perangkat penyimpanan terdistribusi yang besar namun berpotensi tidak dapat diandalkan. Saat menyimpan file di jaringan ini, pengguna menerima kunci yang nantinya dapat digunakan untuk mendapatkan kembali informasi yang disimpan. Setelah kunci dipresentasikan, jaringan mengembalikan file yang disimpan ke pengguna, jika masih ada dan semua bagiannya disimpan di klien anonim yang dapat diakses.

Ide utama di balik Freenet adalah untuk mencegah suatu kelompok memaksakan keyakinan dan nilai-nilainya kepada orang lain, karena tidak seorang pun diperbolehkan memutuskan apa yang dapat diterima. Toleransi terhadap nilai-nilai orang lain didorong secara online, dan tanpa adanya pengguna terbaru diminta untuk menutup mata terhadap konten yang bertentangan dengan pandangan mereka.

I2P

I2P adalah jaringan terdistribusi anonim yang menggunakan teknologi Kademlia DHT yang dimodifikasi dan menyimpan alamat host yang di-hash, alamat IP terenkripsi AES, serta kunci enkripsi publik, dan koneksi antar klien juga dienkripsi. Berbeda dengan jaringan yang dijelaskan di atas, I2P menyediakan mekanisme transportasi sederhana bagi aplikasi untuk meneruskan pesan satu sama lain secara anonim dan aman.

Banyak pengembang I2P yang sebelumnya terlibat dalam proyek IIP dan Freenet. Namun, tidak seperti jaringan ini, I2P adalah jaringan desentralisasi terdistribusi peer-to-peer anonim di mana pengguna dapat bekerja seperti jaringan tradisional lainnya. layanan jaringan dan protokol, seperti E-Mail, IRC, HTTP, Telnet, dan dengan aplikasi terdistribusi seperti database, Squid dan DNS. Berbeda dengan jaringan Freenet, jaringan I2P memiliki direktori situsnya sendiri, perpustakaan digital dan bahkan pelacak torrent. Setiap pengguna dapat membantu jaringan dan menjadi pengembang. Selain itu, terdapat gateway untuk mengakses jaringan I2P langsung dari Internet, dibuat khusus untuk pengguna yang karena berbagai alasan tidak dapat menginstal perangkat lunak di komputernya atau penyedianya memblokir akses ke jaringan ini. Fitur utama dari jaringan ini adalah kemampuannya untuk berfungsi dalam kondisi yang sulit, bahkan di bawah tekanan dari organisasi dengan sumber daya finansial atau politik yang signifikan. Kode sumber program dan protokol jaringan tersedia untuk umum, memungkinkan pengguna untuk memverifikasi bahwa perangkat lunak melakukan persis seperti yang diklaimnya dan membuatnya lebih mudah pengembang pihak ketiga kemampuan untuk meningkatkan perlindungan jaringan dari upaya terus-menerus untuk membatasi komunikasi bebas. Perlu dicatat bahwa jaringan I2P memiliki struktur yang mirip dengan Internet tradisional dan hanya berbeda dalam ketidakmungkinan sensor karena penggunaan mekanisme enkripsi dan anonimisasi. Hal ini menarik pengguna yang tertarik pada inovasi dan antarmuka yang canggih. Nilai tambah yang pasti I2P adalah pihak ketiga tidak dapat mengetahui apa yang dilihat pengguna, situs apa yang dia kunjungi, informasi apa yang dia unduh, apa minatnya, kenalannya, dll.

Dibandingkan dengan Internet, I2P tidak memiliki server DNS pusat dan familiar, dan jaringan tidak bergantung pada eksternal server DNS, sehingga tidak mungkin untuk menghancurkan, memblokir, dan memfilter bagian jaringan. Idealnya, jaringan seperti itu akan ada dan berfungsi selama setidaknya ada dua komputer yang tersisa di planet ini dalam jaringan tersebut. Tidak adanya server DNS eksplisit tidak berarti Anda tidak dapat membuat halaman sendiri. DHT Kademlia - mekanisme distribusi nama di jaringan I2P - memungkinkan setiap pengguna jaringan I2P membuat situs web, proyek, pelacak torrent, dll. tanpa harus mendaftar di mana pun, membayar nama DNS, atau membayar layanan apa pun. Selain itu, setiap pengguna dapat membuat situs web apa pun secara gratis dan gratis, dan hampir tidak mungkin untuk mengetahui lokasinya, serta lokasi servernya.

Dengan setiap pengguna baru, keandalan, anonimitas, dan kecepatan jaringan I2P secara keseluruhan meningkat. Untuk masuk ke jaringan I2P, Anda hanya perlu menginstal klien di komputer Anda, yaitu program router yang akan mendekripsi/mengenkripsi semua lalu lintas dan mengarahkannya ke jaringan I2P. Dalam kebanyakan kasus, program router tidak perlu dikonfigurasi - secara default program ini sudah dikonfigurasi secara optimal, dan antarmukanya sepenuhnya diterjemahkan ke dalam bahasa Rusia (Gbr. 3). Saat mengakses situs atau sumber daya lain di Internet biasa (eksternal), program router secara otomatis, seperti TOR, membangun terowongan ke salah satu gateway eksternal dan memungkinkan untuk mengunjungi dan menggunakan sumber daya Internet eksternal secara anonim.

Beras. 3. Konsol manajemen klien jaringan I2P

Kesimpulan

Untuk memastikan anonimitas di Jaringan Global, Anda dapat menggunakan banyak cara dalam berbagai cara. Dalam kebanyakan kasus, program dan jaringan maya, memungkinkan Anda mencapai tingkat anonimitas tertentu di Internet, gratis dan tersedia untuk umum. Setiap pengguna dapat memilih sendiri program optimal atau jaringan untuk mengakses sumber daya eksternal dan internal. Namun, semakin tinggi keamanan teknologi yang digunakan, semakin rendah kecepatan dan aksesibilitasnya untuk memahami prinsip pengoperasiannya. Misalnya, jika jaringan TOR cukup transparan bagi sebagian besar pengguna, maka memahami pengaturan dan prinsip pengoperasian jaringan Freenet sudah sulit bagi rata-rata pengguna. Meskipun kebebasan berbicara dan anonimitas disambut baik oleh sebagian besar pengguna, ada juga sisi lain dari hal ini - distribusi materi palsu, konten terlarang seperti pornografi anak, dll. Sayangnya, ini meninggalkan jejak pada segalanya jaringan anonim, karena sebagian besar pengguna memiliki sikap negatif terhadap materi tersebut kebebasan penuh justru mengandaikan keadaan ini.

Salam, pembaca “anonim” saya. Apakah Anda sering berpikir tentang apa yang diketahui situs web yang Anda kunjungi tentang Anda dan untuk tujuan apa informasi ini dapat digunakan? Atau apakah Anda biasanya paranoid dan berpikir bahwa kita semua berada di bawah naungan “layanan khusus” dan sekarang orang-orang dengan “jas putih” berseragam akan mengetuk pintu Anda?

Hari ini kita akan melihat prinsip dasar anonimitas di Internet, dan saya akan memberi tahu Anda informasi apa saja tentang Anda yang tersedia di ruang terbuka. jaringan global dan bagaimana cara menyembunyikannya.

Mengapa menjadi anonim di Internet?

Anonimitas adalah sebuah konsep yang terutama dipertimbangkan dalam kaitannya dengan penjahat dunia maya dari berbagai kalangan, tetapi apakah hanya mereka yang membutuhkannya? Untuk menjawab pertanyaan ini, perlu diingat seberapa sering Anda menerima "spam" melalui email atau betapa menakjubkannya Yandex menunjukkan kepada Anda topik yang baru-baru ini Anda minati.

Jika, setelah mengobrak-abrik ingatan Anda, Anda menemukan kecocokan dengan pengalaman Anda menggunakan Internet, maka artikel ini cocok untuk Anda.

Apa yang kami ketahui tentang Anda?

Untuk memulainya, ada baiknya merujuk ke satu situs luar biasa - 2ip.ru, yang dengan jelas hanya akan menampilkan sebagian kecil informasi yang diketahui tentang Anda, dan ini adalah alamat IP komputer, versi sistem operasi, versi browser, lokasi - dan ini bukanlah daftar lengkap.

Saat mendaftar di situs web apa pun, ICQ, Skype, dll., Anda sering meninggalkan email dan bahkan nomor telepon.

Anonimitas di Internet - dasar-dasarnya

Apa yang diketahui tentang Anda, saya sebutkan di atas, sekarang saatnya mencari tahu - apa yang harus dilakukan dengannya? Mari kita mulai secara berurutan, tanpa membahas terlalu banyak detail teknis.

alamat IP

Sederhananya, alamat IP komputer adalah alamat identifikasi unik PC di Internet. Alamat IP diberikan oleh penyedia saat koneksi; oleh karena itu, ketika Anda mengubah penyedia, alamat IP berubah.

Alamat IP komputer terdiri dari empat kombinasi angka - XXX.XXX.XXX.XXX. Jumlah digit dalam setiap kombinasi bervariasi dari 1 hingga 3, dan nilainya berkisar antara 0 hingga 256.

Penyedia dapat menetapkan 2 jenis alamat IP - statis dan dinamis.

- Alamat IP statis bersifat permanen dan tidak berubah selama Anda menggunakan koneksi.

- Alamat IP dinamis - berubah setiap kali koneksi Internet dimulai ulang.

Anda dapat menyembunyikan alamat IP Anda dengan beberapa cara - melalui Proxy atau . Baca lebih lanjut di artikel tertaut yang relevan.

IP hanya setengah dari masalah, ada data lain - versi sistem operasi, versi browser, resolusi layar, bahasa OS, dll.

Informasi sistem operasi

Kami telah memilah IP Anda, sekarang mari pikirkan data lainnya.

Pertama-tama, Anda perlu menemukan tempat “kebocoran”. Anda membaca artikel ini melalui browser, bukan? Oleh karena itu, browser yang sama ini melaporkan data yang terdaftar sebelumnya ke server tempat sumber daya web berada. Transfer terjadi dengan menggunakan HTTP header yang terlihat seperti ini:

Host: situs Agen-Pengguna: Mozilla/5.0 (Windows; U; Windows 8.1; ru; rv:2.8.3.7) Gecko/20170520 Firefox/43.7.1 (.NET CLR 8.1.30421) Terima: teks/html,aplikasi/ xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Bahasa yang Diterima: ru,en-us;q=0.7,en;q=0.3

Tuan rumah: hiperione. com Agen-Pengguna: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (.NET CLR 8.1.30421) Terima: teks/html, aplikasi/xhtml + xml, aplikasi/xml; q = 0,9, * / *; q = 0,8 Bahasa Terima: ru, en-us; q = 0,7, id; q = 0,3 |

Masalah ini dapat diatasi dengan “mengganti” header http asli dengan yang “palsu”.

Solusi ideal untuk mengganti header "http" adalah plugin browser yang sesuai, misalnya - .

Cookie browser Anda

Setelah membaca artikel tentang, Anda akan mengetahui tujuan dari file-file ini, tetapi sekarang saya ingin menyebutkan bahwa Cookie disimpan di komputer Anda oleh sebagian besar situs, termasuk Yandex dan Google.

Anda dapat menonaktifkan penyimpanan cookie di browser Anda, sehingga menghilangkan beberapa cookie bonus bagus, misalnya, menyimpan kata sandi di situs web, tetapi di sisi lain, Anda akan berhenti memberi informasi berharga tentang dirimu, kepada orang asing.

Mari kita simpulkan

Dalam artikel tersebut kami tidak menyentuh dua poin.

Nomor telepon dan email Anda. Buat satu kotak surat Khusus untuk mendaftar di website, jika membutuhkan nomor telepon gunakanlah layanan aktivasi.

Menginstal program di PC. Dengan menginstal program apa pun di PC Anda (misalnya, klien mainan online), pihak ketiga mungkin mengetahui informasi tentang Anda seperti model dan nomor seri peralatan Anda (Prosesor, kartu video, dll.), alamat MAC dll.

Artikel ini bukan ajakan untuk bertindak, tetapi murni berisi bersifat informasional. Anda sepenuhnya bertanggung jawab atas penggunaan informasi ini.