Tingkat anonimitas dan kemudahan penggunaan. Bagaimana menjadi anonim saat online

Setelah rincian program intelijen PRISM muncul di Amerika Serikat dan pengguna mengetahui bahwa negara tersebut mengumpulkan data dari Google dan Yahoo!, jumlah permintaan untuk mesin pencari anonim DuckDuckGo meningkat tajam (dari 1,7 juta menjadi 3 juta). Mesin pencari tidak mengenali alamat IP, tidak menyimpan cookie dan riwayat kueri pengguna, sehingga tidak dapat mengatur jawaban berdasarkan relevansi, sehingga memungkinkan Anda melihat hasil yang obyektif.

Sejumlah mesin pencari lain menganut strategi serupa, namun belum mendapatkan banyak popularitas. Yang paling terkenal adalah Ixquick dan Start Page. Mereka semua menghasilkan uang dari iklan bergambar (pada tahun 2011, pendapatan DuckDuckGo adalah $115.000).

Surat

Berbagai sistem memungkinkan Anda membuat surat sementara atau sekadar mengirim pesan secara anonim. Menggunakan “10 Minute Mail” Anda dapat membuka kotak surat selama 10 menit. Ini, misalnya, memungkinkan Anda mendaftar di situs baru dan menghindari spam lebih lanjut. Jika setelah 10 menit Anda masih memerlukan akses ke kotak surat, Anda dapat meminta perpanjangan. "Surat 10 Menit" hanya berfungsi untuk pesan masuk.

Hushmail menawarkan sistem yang lebih kompleks. Di sini Anda perlu mendaftar, setelah itu Anda akan menerima 25 megabyte ruang kosong dan hingga 10 gigabyte seharga $84,97 per tahun. Ada paket terpisah untuk bisnis - seharga $5,24 per bulan. Pesan tidak disimpan di server, dan kata sandi tidak dapat dipulihkan. Untuk mencegah situs “melupakan” Anda, Anda harus masuk setiap 10 hari sekali.

Peramban

Browser paling terkenal yang menyediakan akses ke "Internet tertutup" adalah Tor Browser Bundle. Hal ini diyakini digunakan oleh mereka yang ingin mengakses situs terlarang (atau karena alasan lain yang dialihkan ke Tor). Namun ide pembuatnya adalah untuk melindungi pengguna dari pengawasan dan transfer data ke pengiklan. Di browser yang sudah dikenal (Google Chrome, Internet Explorer, Firefox), anonimitas dapat dicapai dengan beralih ke mode “penyamaran”.

Mesin pencari anonim Duckduckgo

Mesin pencari anonim Duckduckgo Layanan pos 10 Menit Mail

Layanan pos 10 Menit Mail Paket Tor Browser browser anonim

Paket Tor Browser browser anonim Penyimpanan Awan Spideroak

Penyimpanan Awan Spideroak Layanan bebas jangkar

Layanan bebas jangkar Layanan CyberGhost

Layanan CyberGhost

Penyimpanan awan

Proyek SpiderOak memposisikan dirinya sebagai penyimpanan paling aman. Semua informasi mencapai server dalam bentuk terenkripsi, dan teknologi “zero-knowledge” digunakan saat memprosesnya. Dengan demikian, seluruh informasi hanya dapat diakses oleh pemilik akun. Layanan ini menghasilkan uang menggunakan model freemium: 2 gigabyte dapat diperoleh secara gratis, untuk ruang tambahan Anda harus membayar $10 per bulan.

Akses Aman

Ada layanan yang menyediakan akses Internet aman melalui VPN. Mereka menggunakan enkripsi khusus yang melindungi browser, memblokir malware, dan memungkinkan Anda mengakses situs yang mungkin tidak tersedia di beberapa negara. AnchorFree menawarkan konektivitas Hotspot Shield di perangkat apa pun seharga $30 per tahun. CyberGhost - fitur serupa gratis dengan lalu lintas bulanan 1 gigabyte. Fitur lanjutan akan dikenakan biaya $49 per tahun. Layanan juga menghasilkan uang dari iklan.

Dari bulan ke bulan, topik bermunculan di forum bawah tanah - cara membuat anonimitas maksimum untuk diri Anda sendiri dan menjadi kebal, apakah VPN dan kaus kaki sudah cukup, dll. ajaran sesat yang sudah membosankan dan sudah dijawab dengan kalimat hafalan seperti - Mereka akan menemukannya kalau mau, tidak ada yang namanya 100%.

Kami mengambil sekop dan tandu.

Betapapun menyedihkannya mengatakan ini, kami tetap membutuhkan VPN, Anda bisa membelinya, mencurinya, melahirkannya, singkatnya, cara mendapatkannya terserah Anda. Saya tidak akan bertaruh yang gratis, jika Anda benar-benar tidak punya uang, beli dari kebrum, tarifnya hanya 5-6 dolar per bulan, tidak ada batasan, dan ada mode demo, jika Anda tidak' Untuk mengunduh torrent, Anda dapat bekerja dalam mode demo, tidak perlu khawatir. Oke, entah bagaimana Anda sudah mendapatkan VPN, apa selanjutnya?

Dan kemudian YA-YA-YA, TOR yang sama, unduh, instal, semuanya berfungsi di luar kotak, meskipun di luar kotak jika Anda menggunakan Windows, Anda harus bermain-main sedikit di Linux, tetapi usaha Anda akan dihargai , Saya pribadi membangun semuanya di Ubuntu 12, awalnya saya meludah, tetapi sekarang hanya kacau, saya ereksi. Secara umum TOR yang disertakan dalam box masih memiliki rem yang sama, jadi perlu dikonfigurasi dengan benar, dengan konfigurasi ini TOR Anda akan terbang lebih cepat dari pesawat + negara-negara yang tidak kita perlukan akan dikecualikan, yaitu , kami tidak akan pernah mendapatkan alamat IP Rusia sebagai opsi dan kami akan terus-menerus keluar melalui persimpangan Amerika, tentu saja kami akan memotongnya di bawah Amer.

Konfigurasi TOR

Anda dapat dengan mudah mengetahui bagaimana dan di mana mendorongnya di Google.

Port Kontrol 9051 DirPort 9030 Statistik DirReq 0 ExitNodes (AS) Node Keluar Ketat 1 Kecualikan Node (RU), (UA), (BY), (LV), (LD), (MT), (GE), (SU) Penolakan ExitPolicy * : * Catatan log stdout Nama panggilan R1 ORPort 3055 RelayBandwidthBurst 10485760 RelayBandwidthRate 5242880 SocksListenAddress 127.0.0.1 Node Ketat 1 |

Apa yang kita miliki adalah kita memilih node Keluar hanya dari Amerika Serikat dengan secara eksplisit menentukan (AS), semua node perantara dan input akan berubah berdasarkan negara kecuali ini: (RU),(UA),(BY),(LV),(LD ),( MT),(GE),(SU), daftar negara ini disusun oleh carder berpengalaman, mungkin beberapa negara lain harus ditambahkan ke daftar, jika Anda tahu yang mana, pastikan untuk membagikannya. Kami tidak memperhatikan semua nilai lainnya; jika Anda mau, Anda dapat membaca tentang setiap parameter secara terpisah di luar lokasi TOR, asalkan Anda tahu bahasa Inggris atau menggunakan penerjemah dari raksasa tersebut.

Ini berarti kami telah mengonfigurasi TOR, memperoleh VPN, dan fondasinya sudah siap. Seperti yang kita ketahui, semua lalu lintas pada node Keluar di tor bersifat transparan dan dapat dengan mudah dicegat oleh penyerang, tetapi kami tidak akan memberikan satu pun kesempatan kepada orang jahat. Mari kita bangun terowongan SSH di seluruh fondasi ini. Artinya, inilah yang kami dapatkan:

1.

Kami terhubung ke jaringan melalui VPN, karenanya kami menjadi orang Amerika, IP berubah menjadi Amerika (Anda dapat membuat rantai Anda sendiri dan, jika Anda mau, mengkonfigurasinya sesuka Anda, negaranya bisa apa saja).

2.

Selanjutnya, kami meluncurkan TOR yang kami konfigurasikan; oleh karena itu, TOR akan bekerja melalui saluran VPN yang kami sambungkan sebelumnya.

3.

Kami memperluas terowongan SSH yang diproksi melalui jaringan TOR di atas semua yang ada.

4.

Pada output kami memiliki alamat IP terowongan SSH. Dan lalu lintas terenkripsi melewati node Keluar dan tidak ada satu pun penjahat yang akan mendekripsinya dan membakar rahasia Anda.

5.

LABA!

Kami sudah membahas dua poin pertama, saya pikir semua orang mengerti segalanya. Namun mari kita lihat lebih dekat peregangan terowongan tersebut. Karena saya memiliki Ubuntu (untuk hal-hal ini saya merekomendasikan Linux, karena terowongan SSH di bawah jendela sangat tidak stabil, Anda akan meludah), saya akan memberi tahu Anda cara melakukan semua ini pada sistem Nix. Untuk membuat terowongan SSH, kita perlu memiliki shell SSH di beberapa server, saya tidak akan memberi tahu Anda cara melakukannya, Anda bisa lagi - membeli, mencuri, melahirkan. Singkatnya, secara kasar, kami membeli shell SSH di server Amerika, selanjutnya, dan kemudian kami perlu membangun tembok lain. Di konsol kami menulis perintah:

sudo proxychains ssh –D 127.0.0.1 : 8181 nama pengguna @ 142.98.11.21 |

Perintah proxychains berarti kita menjalankan ssh melalui server TOR lokal kita pada port 9050 (secara kasar, kita mem-proxy terowongan kita), kemudian muncul parameter –D, yang membuat soket pada port 8181, dan kemudian alamat server SSH itu sendiri, di mana pertama login masuk, dan kemudian melalui anjing itu sendiri adalah alamat IP server. Kami menekan enter dan melihat omong kosong ini:

| rantai S | -< > - 127.0.0.1 : 9050 - < ; > < > - 142.98.11.21 - < ; > < > - OKE |

Jika Anda melihat OK, lalu kencangkan, kami terhubung ke server melalui jaringan TOR, lalu masukkan kata sandi, tekan enter lagi dan minimalkan konsol, sedangkan pada host lokal 127.0.0.1 pada port 8181 kami memiliki soket yang hang, melalui yang sekarang kita akan mengakses Internet.

Ada banyak surat, saya harap semua orang mengerti semuanya, meskipun ini topik yang membingungkan, tidak ada cara lain untuk melakukan operasi ini. Seiring waktu, biasakanlah dan sebentar lagi, Anda akan membuat saluran yang sangat keren untuk diri Anda sendiri.

Bagaimana kita bisa ditangkap?

Katakanlah Anda mencuri satu juta uang dan mereka mengumumkan hadiah untuk Anda. Oleh karena itu, saya mulai mencari Anda. Mari kita lihat bagaimana rantai itu akan terlepas.

1.

Karena alamat IP akhir dari shell SSH, jangan beri makan roti, semua upaya akan dilakukan di sana.

2.

Karena shell SSH kami melewati jaringan TOR, rantainya berubah setiap 10 menit, Node keluar, server tengah, dan node masuk berubah. Benar-benar berantakan di sini, aku pribadi tidak bisa membayangkan bagaimana mungkin bisa menemukan sesuatu di tengah semua ini. Lalu lintas kami dienkripsi di semua node, mengendus node Keluar juga tidak akan berfungsi, rantai TOR bahkan dapat dibangun di seluruh dunia. Jadi ini agak tidak nyata, bahkan jika mereka menemukan node Keluar, maka mereka harus mencari server tengah. Dan itu semua membutuhkan dana, koneksi dan banyak hal lainnya, tidak semua kantor bisa melakukan ini, lebih mudah untuk melupakannya.

3.

Mari kita asumsikan keajaiban terjadi, jaringan TOR mengecewakan kita dan memberi tahu kita alamat IP kita ke VPN. Apa yang bisa saya katakan - semuanya tergantung pada server VPN, administrasi, kondisi cuaca dan banyak faktor lainnya. Tergantung pada keberuntungan Anda, apakah VPN akan menyerahkan semua log Anda atau tidak.

4.

Meskipun mereka mengetahui alamat IP asli Anda, mereka mengetahui negara dan kota Anda. Ini belum berarti apa-apa. Tidak ada yang membatalkan kartu sim kiri, Wi-Fi tetangga. Ya, ini sepenuhnya untuk paranoid seperti Bin Laden, menurut beberapa sumber, keamanannya dibangun persis seperti yang saya jelaskan kepada Anda, meskipun sekali lagi ini adalah telepon mati. Jika Anda ingin melakukannya dengan baik, lakukanlah sendiri! Anda dapat memperkuat kekebalan Anda dengan pemikiran bahwa jika mereka ingin menemukan Anda, maka mereka akan membutuhkan keuangan yang sangat baik, karena bayangkan saja apa yang harus dilakukan seorang operatif, setidaknya untuk mendapatkan log dari server SSH, belum lagi TOR jaringan.

5.

Dalam contoh ini, saya tidak mempertimbangkan jaringan i2p, ini sama sekali tidak ada artinya, pertama, Anda tidak akan pernah mendapatkan kecepatan nyata darinya, kedua, Anda tidak akan dapat masuk ke situs mana pun, karena i2p tidak ramah dengan cookie sama sekali, ketiga, keluarannya Kami akan selalu memiliki alamat IP Jerman. Ini adalah poin utama yang membuat Anda ingin mengirim i2p ke penis besar yang berair.

Berselancar atau menggali dengan aman

Anda dan saya telah berhasil membangun 50 persen benteng kita, tetapi lebih baik menghabiskan satu hari untuk semua ini, tetapi kemudian dalam beberapa menit membuat sistem mengalami deflasi total. Namun apalah arti benteng ini bagi kita jika kita mewarisinya? Mari kita buat lebih sulit dan atur browser kita agar benar-benar kacau. Artinya, kami tidak akan membiarkan browser kami memberikan kami sepenuhnya. Dari semua browser yang tersedia di dunia, hanya Firefox yang berhasil dikustomisasi, dan itulah yang akan kami pilih. Untuk melakukan ini, unduh versi portabel terbaru, Google untuk membantu, membongkar dan meluncurkan.

Ini akan memungkinkan kita untuk menonaktifkan semua sampah tidak perlu yang dapat membakar kita, seperti Java, Flash, dll. omong kosong yang tidak diketahui. Selanjutnya kita install plugin berikut:

Anda tidak perlu memasang tangkapan layar, peretas halaman, dan bilah hack, ini tidak untuk semua orang, yang lainnya harus diperlukan. Kemudian kita centang kotak seperti pada screenshot ini, ini tidak akan memungkinkan kita untuk membakar cookie, yaitu setelah menutup browser, semua cookie akan dihapus dan tidak akan ada masalah lebih lanjut jika Anda secara tidak sengaja lupa membuat terowongan anonim.

tentang< b > < / b >:konfigurasi |

dan cari baris geo.enable - setel nilai ini ke false, ini akan memungkinkan kita untuk tidak mengikat browser ke lokasi kita. Jadi, kita sudah memilah pengaturan dasar, sekarang mari kita konfigurasikan plugin yang diinstal.

Tanpa Skrip

Pertama-tama, kami menyiapkan NoScript, Anda tidak memerlukan kecerdasan khusus apa pun di sana, cukup centang kotak – Tolak semua JavaScript dan hanya itu, meskipun saya masih menggali dan mematikan semua notifikasi yang tidak perlu. Harap dicatat bahwa dengan mengaktifkan NoScript, beberapa situs yang berisi skrip Java tidak akan berfungsi untuk Anda, dengan satu atau lain cara, terkadang Anda masih harus menonaktifkan plugin ini, karena tidak ada cara, atau menggunakan versi seluler dari situs tersebut. Dengan menonaktifkan plugin, kami akan membakar banyak data tentang diri kami, misalnya versi browser, resolusi layar, kedalaman warna, bahasa, sistem operasi, dan banyak lagi, termasuk alamat IP asli Anda. Jadi, semuanya atau tidak sama sekali!

UbahHeader

Dengan plugin yang luar biasa ini, kami akan memfilter beberapa header yang dikirimkan, tentu saja tidak semuanya, tetapi hanya yang dapat difilter, lihat gambarnya dan ulangi setelah saya.

Setelah selesai klik pada bagian muka yang bertuliskan Start, plugin akan aktif dan akan memfilter judul-judul yang tidak kita sukai. Mari kita lanjutkan.

Proksi Foxy

Plugin ini memungkinkan kita untuk dengan mudah beralih antar proxy, misalnya ingin mengakses Internet melewati terowongan ssh, atau sebaliknya menggunakan seluruh rantai yang ada, atau hanya perlu TOR, banyak contohnya. Mari kita buat diagram berikut:

Saya hanya punya 3 poin di sini: bekerja melalui TOR, bekerja melalui terowongan dan mengarahkan lalu lintas tanpa proxy apa pun.

Bekerja melalui TOR dikonfigurasi sebagai berikut: 127.0.0.1 port 9050 + Anda perlu mencentang kotak di Socks5

Bekerja melalui terowongan, atur 127.0.0.1 port 8181 (kami menentukan port ini saat membuat terowongan ssh, Anda dapat memilih yang lain), dan juga centang kotak Socks5. Kami menyimpan dan menutup semuanya.

Dalam kasus pertama, kita akan dapat mengakses Internet melalui VPN, dan kemudian meluncurkan browser melalui jaringan TOR, lalu lintas kita tidak akan dienkripsi pada node Keluar;

Dalam kasus kedua, semua lalu lintas kami melewati VPN, kemudian kami mem-proxy terowongan ssh melalui jaringan TOR, pada output kami menerima lalu lintas terenkripsi dan alamat IP dari server ssh yang kami pilih.

Dalam kasus ketiga, kami sepenuhnya menonaktifkan semua proksi dan online dengan alamat IP server VPN kami.

Semua ini dapat dengan mudah dan nyaman dialihkan dengan mouse dan Anda tidak akan mengalami kesulitan.

Kami sudah selesai memanipulasi plugin, saya harap saya telah menyampaikan kepada Anda dasar-dasar semua sampah ini, tetapi jika Anda ada yang tidak mengerti, tanyakan di komentar. Pada prinsipnya, kami menjadikan diri kami sebagai browser yang aman. Sekarang kita bisa berselancar di Internet dan tidak takut bahwa kita dapat diidentifikasi dengan beberapa tanda, pada kenyataannya, kita menyamar sebagai orang Amerika biasa, tidak ada yang bisa mengungkapkan kita. Inilah laporannya sendiri, bagaimana kami memandang orang lain:

Kesimpulan e

Pada artikel ini, saya memperkenalkan Anda pada kemungkinan konsep anonimitas di Internet. Menurut pendapat saya, ini adalah skema yang optimal, tentu saja Anda dapat menambahkan DoubleVPN, Socks dan tiga kotak lagi ke seluruh rantai ini, tetapi kecepatannya tidak akan sama, semuanya tergantung keinginan dan tingkat paranoia. Saya menjelaskan semua pro dan kontra dari skema di atas, saya harap Anda menyukainya dan memberi Anda pemikiran yang baik.

Cookie dan strategi

Selain semua ini, saya ingin mengingatkan Anda bahwa Anda tidak boleh melupakan tindakan pencegahan lainnya, misalnya, menginstal sistem operasi berbahasa Inggris, menggunakan mesin virtual untuk tugas-tugas kasar, mengubah alamat Mac pada kartu jaringan, mengenkripsi hard drive, dan dengan setiap koneksi baru, pastikan untuk memeriksa alamat IP Anda pada sumber daya khusus, yaitu, mereka menghubungkan VPN - memeriksa alamat IP, menghubungkan TOR, memeriksa lagi, dan seterusnya sesuai dengan aturan yang ditetapkan, ada situasi ketika VPN sepertinya sudah habis, tapi IPnya tidak berubah, jadi mereka kehabisan tenaga, jadi pastikan untuk memperhitungkan semua hal kecil, lebih baik Periksa seratus kali, daripada menyesalinya selama seratus tahun. Selain itu, saat melakukan transaksi, jangan gunakan ICQ, hanya jabber dan sambungkan secara eksklusif melalui terowongan yang dibuat; dalam kasus ekstrim, Anda dapat melakukannya hanya dengan TOR. Simpan semua uang yang Anda peroleh secara online di LR atau YaD, lalu beli Bitcoin dengannya, lalu semua dana ditarik secara anonim dengan cara apa pun yang nyaman. Setelah setiap transaksi, ganti dompet Bitcoin Anda (dilakukan dalam beberapa klik), lalu tuangkan semua dana Anda ke dalam dompet yang tidak muncul di mana pun. Jangan lupa untuk mem-proxy semua aplikasi yang kami gunakan, biasanya Anda dapat mengkonfigurasi seluruh sistem sehingga semua program benar-benar akan mengakses Internet melalui terowongan Anda, sekali lagi, saya akan mengarahkan Anda ke Google, ada banyak informasi tentang ini. Jika Windows terlalu penting bagi Anda dan Anda tidak dapat atau tidak dapat mentoleransi sistem seperti Nix, maka hal yang sama dapat dilakukan di bawah windows, tetapi percayalah bahwa akan ada lebih banyak wasir dan stabilitas akan turun secara signifikan, jadi bersabarlah dan pelajari Linux jika kamu telah memilih sisi yang gelap. Dengan ini aku segera mengucapkan selamat tinggal padamu! Jika ada yang kurang jelas, tanyakan, saya akan menjelaskannya! Sampai jumpa!

Semua informasi yang saya berikan dalam topik ini diberikan untuk tujuan informasi saja dan bukan merupakan ajakan bertindak, semua tanggung jawab ada di pundak Anda.

Pembaruan:

Hal menarik lainnya telah ditemukan di Firefox, izinkan saya memberi tahu Anda!

Masukkan ke bilah alamat browser: tentang: konfigurasi

Kami mencari parameternya: jaringan.proxy.socks_remote_dns

Kami mempostingnya di: BENAR

Browser sekarang dikonfigurasi untuk menggunakan server DNS dari terowongan SSH itu sendiri. Misalnya, jika Anda membuka whoer.net dengan pengaturan browser serupa, Anda akan melihat server DNS negara terowongan SSH, dan bukan DNS ISP Anda atau server OpenVPN yang Anda gunakan untuk mengakses Internet.

Terakhir diperbarui pada tanggal 2 Juli 2015.

Definisi:

Anonimitas adalah Tanpa Nama, ketidakjelasan; diam, menyembunyikan namanya.

Larutan:

Seharusnya tidak ada apa pun antara Anda dan Internet yang dapat mengikat Anda ke koneksi Anda. Dan Anda tidak bisa bertindak seperti biasanya. Dalam hal ini, perilaku Anda yang biasa pada saat yang sama harus dicatat secara salah.

Anda dapat mengetahui siapa Anda

1) Jejak keuangan

membeli perangkat dan layanan yang menyediakan akses Anda ke Internet

menerima manfaat dari Internet dalam bentuk keuangan, barang dan jasa

2) Jejak elektronik

IP, MAC, waktu, kamera internal, wifi, gsm, gps, mikrofon.

sistem operasi, program, plugin, dll.

orang-orang kecil ini berlarian membawa ponsel yang berisi perangkat lunak untuk mengumpulkan informasi tidak hanya tentang pemilik ponsel, tetapi juga tentang radio udara di sekitarnya. Koordinat GPS, BTS GSM, hotspot WiFi, perangkat bluetooth, dll. Dan di sana si pirang sedang berbicara di telepon, dan kameranya diam-diam merekam saat Anda melihat ke arahnya. Ini bukan karena ia mata-mata, tetapi karena ia menaruh segala sesuatu di telepon tanpa pandang bulu.

3) Jejak metadata

tulisan tangan: kecepatan, ciri khas pekerjaan Anda di Internet. Gaya pengetikan pada keyboard memiliki ciri khas tersendiri. Kesalahan ejaan, kesalahan ketik yang dapat diperbaiki, tanda baca, dll. String pencarian Google di browser apa pun yang menggunakan JS (jika diizinkan) dikirimkan ke server Google secara terus-menerus saat Anda mengetik. Pertimbangkan bahwa informasi tentang sifat himpunan dikirimkan ke Internet. Google melakukan segalanya untuk mengetahui wajah Anda meskipun sedang memakai masker. Jangan lupakan mouse atau touchpad.

informasi yang Anda cari tanpa topeng anonim dapat memberikan Anda informasi jika Anda mencoba melakukan hal yang sama dengan topeng. Anda perlu memiliki instruksi tertulis yang jelas tentang apa yang tidak boleh dilakukan dan tindakan yang dibatasi dengan jelas. Kehidupan anonim Anda harus serupa dengan kehidupan sehari-hari seorang mata-mata. Ini adalah disiplin diri, ini adalah pekerjaan, ini adalah penambahan pengetahuan secara terus-menerus dan penerapannya dalam praktik. Sangat sulit untuk tidak terbakar dalam latihan ketika mereka mengawasi Anda selama 24 jam dan melakukannya tanpa berusaha keras.

Dengan menyesal, diamlah tentang fakta bahwa teman Anda akan dengan hati-hati menulis nama Anda, tanggal lahir, hubungan, foto di sebelah Nama Panggilan atau nomor telepon Anda dan mengunggahnya ke Apple atau Google, dan semua aplikasi yang memiliki akses ke buku alamat (dan hanya yang pemalas saja yang tidak kesana) langsung mengetahui hal ini.

Anda bisa mencuri koneksi Internet, membeli kartu SIM dengan GPRS dari orang gipsi, tapi bagaimana Anda bisa bersembunyi dari kamera video yang ditempatkan dengan hati-hati di seluruh dunia? Chip RFID dari bank, perpustakaan, dan metro ditempatkan dengan hati-hati di saku Anda. KTP menjadi biometrik dan keberadaannya di saku tempat umum diberlakukan undang-undang.

Semakin modern komputer dan telepon, semakin besar kemungkinannya memiliki pintu belakang pabrik di tingkat chip, atau pintu belakang dari pengecer atau layanan pengiriman. Anda mengira dengan menginstal Tails atau Kali Linux Anda telah menyelesaikan masalah - Anda salah, Anda juga perlu merakit komputer menggunakan lampu :). Atau Anda membawa telepon Anda; ia memberikan informasi kepada penyedia tentang di mana Anda berada 24 jam sehari. Beri dia kebiasaan sehari-hari Anda. Di sini Vasya akan bekerja, ini dia pulang kerja. Namun tiba-tiba Vasya menghilang dari radar, padahal biasanya saat ini ia melewati rute A atau B. Aneh. Anomali. Dan sekarang jika semua informasi ini ada di satu tangan dan dianalisis, apa yang terjadi? Ternyata lingkaran tersangka menyempit tajam. Vasya ditemukan di depan kamera di Mitino, membeli kartu SIM dari seorang gipsi, atau berdiri di dekat perpustakaan di dalam mobil dengan laptop di pangkuannya.

Dan fakta bahwa Vasya menggunakan TOR, VPN, dan sistem operasi yang tidak biasa bukanlah rahasia bagi penyedianya. Dia hanya tidak peduli dengan Vasya untuk saat ini. Lalu lintas yang tercatat dapat dibuka nanti.

Jadi saya akan menandatangani kata-katanya Artem

Jika Anda ingin anonimitas di Internet, jangan gunakan Internet.

Kebetulan dalam hidup Anda memerlukan anonimitas 100% saat menggunakan Internet melalui browser (saya akan melakukannya tanpa contoh, jika tidak, orang-orang tangguh akan datang ke komentar lagi dan menuduh saya melakukan penghasutan dan mengancam saya dengan departemen "K"). Bagaimana cara memastikan bahwa situs di Internet (misalnya Google) tidak dapat mengidentifikasi Anda dan mencatat informasi tentang tindakan apa pun di file Anda?

Kebetulan Anda mengaktifkan VPN dengan mode “penyamaran”, Anda tidak masuk ke mana pun, dan AdSense tiba-tiba membuat Anda takut dengan iklan-iklan yang sangat familiar. Bagaimana dia menentukan siapa adalah siapa?

Untuk menjawab pertanyaan ini, mari kita lakukan percobaan. Mari buka tab di empat browser:

- Tor Browser 6.0.2 (berdasarkan Mozilla Firefox 45.2.0);

- Safari 9.0 (mode penyamaran);

- Google Chrome 52.0.2743.82 (mode penyamaran);

- Mozilla Firefox 46.0.01 (mode penyamaran).

Dan mari kita lihat data apa yang dapat mereka kumpulkan tentang seseorang. Apa yang kita sampaikan pada situs tentang diri kita dengan mengetikkan URL di bilah alamat?

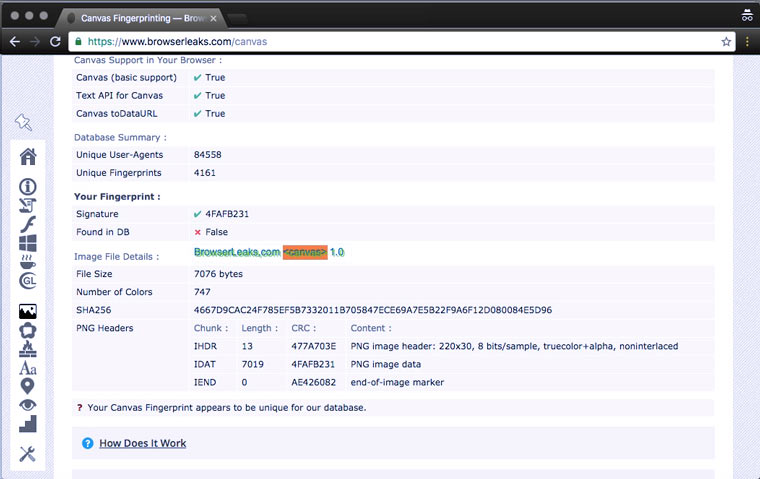

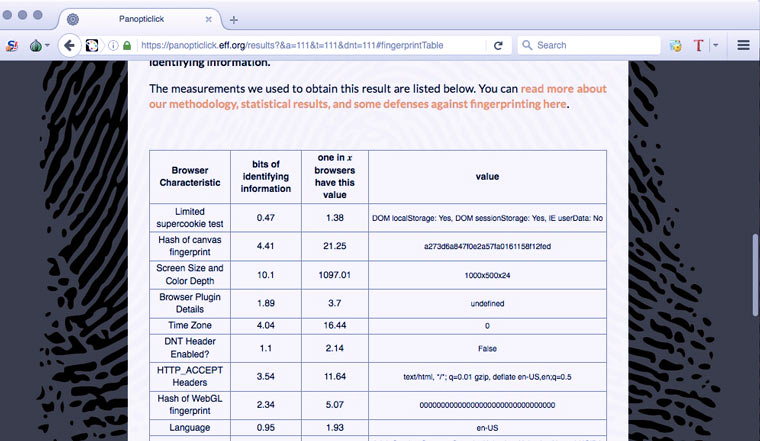

Kami menyediakan opsi rendering gambar yang unik (Canvas Fingerprinting)

Canvas Fingerprinting adalah teknologi identifikasi pengguna yang dikembangkan sekitar 4 tahun lalu di AddThis. Prinsip operasinya didasarkan pada fakta bahwa ketika, saat memuat halaman, sebuah gambar digambar (dirender) (biasanya blok satu warna di warna latar belakang dengan teks yang tidak terlihat), browser mengumpulkan banyak informasi tentang sistem untuk ini: driver perangkat keras dan grafis apa yang tersedia, versi GPU, pengaturan OS, informasi font, mekanisme anti-aliasing dan banyak hal kecil lainnya.

Bersama-sama, variasi detail yang sangat besar ini membentuk karakteristik unik yang dapat membedakan kombinasi komputer/browser pengguna dari kombinasi komputer/browser lainnya di dunia. Untuk masing-masingnya, ditulis sebagai string yang mirip dengan DA85E084. Ada kecocokan (menurut Panopticlick, peluang rata-rata menemukan kembaran adalah 1 inci), tetapi dalam kasus ini, Anda dapat melengkapinya dengan peluang identifikasi lain (lebih lanjut tentangnya di bawah).

Tor meminta izin untuk menerima Canvas Fingerprinting, dan jika Anda berhati-hati dan tidak memberikan persetujuan, Anda dapat menyimpan informasi ini untuk diri Anda sendiri. Namun semua browser lain menyerahkan pemiliknya tanpa mengintip sedikit pun.

Anda dapat membaca lebih lanjut tentang metode identifikasi ini di Wikipedia.

Kami menerobos database preferensi periklanan

Situs yang banyak dikunjungi kini dilengkapi dengan script untuk menentukan Canvas Fingerprint. Setelah menerima nilai unik ini, satu situs dapat meminta informasi lain tentang orang tersebut. Misalnya akun tertaut, teman, alamat IP yang digunakan, dan informasi tentang preferensi iklan. Anda dapat memeriksa sistem mana yang kepentingan konsumen Anda terkait dengan Canvas Fingerprinting menggunakan tautan di bawah.

Tor kembali meminta izin yang sama seperti pada poin pertama dan karena penolakan saya, tidak ada yang ditemukan. Safari menemukan saya di 3 database, Chrome di 13, dan Firefox di 4. Jika Anda keluar dari mode penyamaran, maka di mode terakhir jumlah database bertambah menjadi 25, karena kebanyakan dari mereka menggunakan cookie lama yang bagus untuk identifikasi.

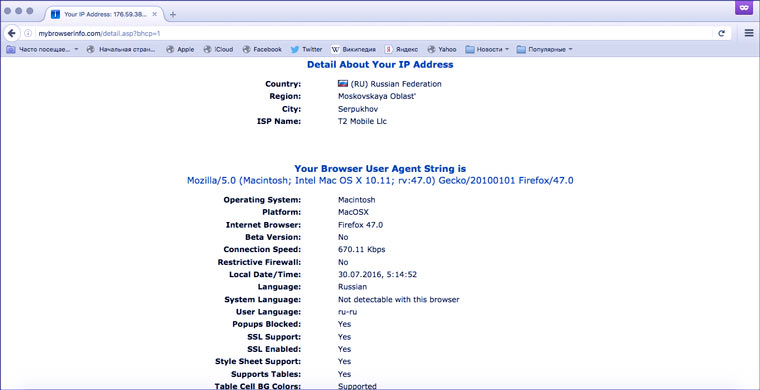

Kami berbagi alamat IP dan operator telekomunikasi

Di Tor, Anda dapat mengubah “negara tuan rumah” menggunakan tombol Identitas Baru. Dan mode "penyamaran" tidak menyembunyikan alamat IP Anda (untuk ini Anda juga harus menggunakan proxy atau VPN), tetapi membagikan perkiraan lokasi dan informasi tentang penyedia Internet Anda dengan pemilik situs.

Mengungkap kota Anda dan waktu di dalamnya (dengan layanan geolokasi diaktifkan)

Di yandex.ru di Tor, tanpa izin lokasi apa pun, ini menunjukkan kira-kira di mana saya berada dan jam berapa sekarang. Sama halnya dengan browser lain.

Kirimkan koordinat persis Anda kepada kami

Tor bahkan tidak meminta izin untuk menentukan koordinat dan hanya mengembalikan angka nol. Safari, Chrome dan Firefox meminta resolusi standar (seperti dalam mode normal) dan tidak mengingatkan saya bahwa saya dienkripsi dan tidak boleh mengungkapkan data tersebut.

Mengungkap kota Anda dan waktu di dalamnya (dengan layanan geolokasi dinonaktifkan)

Lalu saya mematikan layanan lokasi di Mac dan kembali ke yandex.ru. Tor membuat situs tersebut berpikir bahwa saya berada di Rumania, tetapi meninggalkan waktu di Moskow (karena perbedaan antara IP dan zona waktu, penyedia VPN dapat langsung dicekal jika terjadi pelarangan). Di browser lain semuanya tetap sama.

Faktanya adalah Yandex tidak memerlukan GPS (atau data WPS dari perangkat) untuk menentukan lokasi. Lagipula, dia punya “Pencari Lokasi”! Masuk ke jaringan melalui Wi-Fi? Jalur akses sudah ada di database (lihat artikel). Apakah Anda memberi diri Anda internet dari ponsel Anda? Menara seluler akan disewa.

Kami memberikan informasi tentang pengaturan bahasa

Tanda pasti lainnya dari seorang pecinta VPN adalah bahasanya tidak sesuai dengan negara yang IP-nya digunakan. Tor mengecewakan saya - bahasanya selalu bahasa Inggris (tapi bisa diubah, tapi menurut saya bahasanya akan berubah secara otomatis tergantung negaranya). Pengaturan lainnya sama seperti pada mode normal.

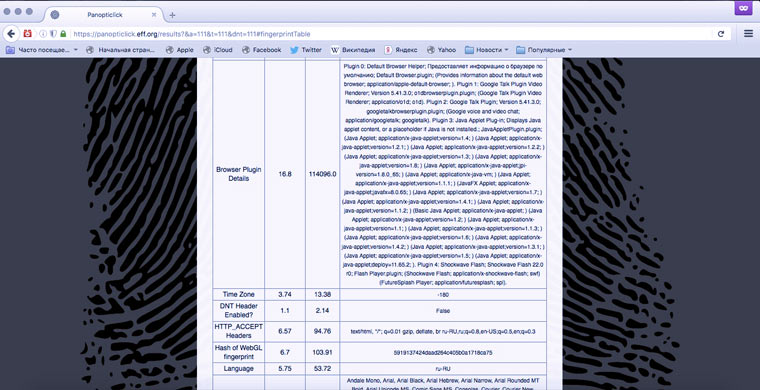

Kami memberi tahu Anda segalanya tentang browser dan sistem Anda

Sistem operasi, kecepatan koneksi, karakteristik warna monitor, dukungan untuk berbagai teknologi, lebar jendela browser, versi Flash - banyak hal kecil yang melengkapi karakteristik unik pengguna. Tor memanipulasi sebagian data ini (contoh Windows 7), namun browser lain sepenuhnya jujur.

Seseorang dapat mengubah IP, mengaktifkan "penyamaran", dan skrip untuk menaikkan harga akan dengan cepat menghitung: "Siapa orang yang datang kepada kami dengan Internet lambat, Flash versi lama, dan Windows XP untuk kedua kalinya, tapi sekarang memutuskan untuk berpura-pura menjadi penduduk Seychelles? Kami meningkatkannya sebesar 20%!”

Kami membagikan daftar plugin yang diinstal

Ciri lain yang menambah keunikan seseorang adalah daftar plugin (beserta informasi versi) yang terpasang di browsernya. Tor menyembunyikannya. Browser lain tidak.

Seperti yang Anda lihat, Tor Browser memberikan anonimitas yang baik. Namun fakta sejarah menunjukkan bahwa jika seseorang melakukan sesuatu yang sangat serius dengan menggunakan jaringan bawang, maka dia akan tetap melakukan hal tersebut terkadang mereka menemukannya. Semua orang mungkin ingat kisah yang mengungkap pendiri Silk Road (toko obat) Ross Ulbricht.

Dan mode “incognito” hanya diperlukan untuk berselancar di komputer orang lain dan tidak meninggalkan jejak. Selain itu, Anda dapat memblokir JavaScript, ini akan mengurangi jumlah kemungkinan metode identifikasi, tetapi banyak situs menjadi tidak dapat digunakan.

Buka daftar font yang diinstal pada sistem (=> program)

Selain eksperimen, saya ingin berbicara tentang fitur menarik lainnya dari browser modern. Situs mana pun bisa mendapatkan daftar font yang diinstal pada sistem. Banyak aplikasi yang memiliki font uniknya sendiri, dan dengan menggunakannya Anda dapat menentukan pekerjaan seseorang. Dan berdasarkan ini, tunjukkan padanya iklan. Dalam mode Tor dan penyamaran, ini tidak berfungsi (atau daftarnya terlalu pendek).

Semua ini hanyalah puncak gunung es

Untuk melindungi dari metode identifikasi di atas, terdapat plugin khusus untuk browser yang berbeda. Namun Anda tidak perlu menyia-nyiakan usaha untuk memasangnya. Karena mereka tidak dapat melindungi dari pengumpulan semua informasi yang mungkin.

Memang, dalam artikel tersebut saya menunjukkan contoh paling sederhana dan paling mudah dipahami tentang bagaimana browser mengumpulkan informasi tentang kita. Tapi mungkin ada lebih banyak lagi: cookie flash, cookie Silverlight, jeda waktu di belakang waktu standar (banyak yang memiliki setidaknya 0,2-0,8 detik) - banyak hal kecil yang tidak berguna. Lagi pula, pembaca sudah memahami bahwa dengan membuka browser, ia mengkomunikasikan sejumlah besar informasi tentang dirinya kepada dunia dan menunjukkan serangkaian karakteristik unik yang membedakan komputernya dari komputer lain.

Apa ancaman dari semua pengumpulan informasi ini?

Anda perlu mengumpulkan informasi tentang mayoritas orang di planet ini hanya untuk satu tujuan - untuk meningkatkan rasio klik-tayang iklan guna memperoleh lebih banyak uang darinya. Pada prinsipnya, ini hanya menguntungkan - lebih mudah untuk menemukan barang atau jasa tertentu.

Metode identifikasi yang lebih canggih berguna bagi toko untuk mengumpulkan informasi tentang pelanggan. Sehingga seseorang tidak dapat mengakses situs dengan IP yang berbeda/menonaktifkan cookie dan tetap tidak dikenali. Bahasa, waktu, font/plugin langka, karakteristik monitor, kesalahan umum dalam kueri penelusuran asal Anda - dan selesai! Lepaskan sepatu Anda, kami mengenali Anda. Tidak diragukan lagi, ini adalah orang yang sama yang melakukan pemesanan #2389 setahun yang lalu. Dengan data ini, sistem pemasaran otomatis dapat menjualnya lebih banyak.

Atau, tentu saja, semua ini bisa dimanfaatkan oleh badan intelijen. Tapi siapa yang tahu bagaimana semuanya bekerja di sana.

Jadi bagaimana Anda bisa benar-benar anonim saat online?

Mustahil. Gunakan perangkat baru yang dibeli di suatu tempat di Kaukasus untuk mengakses jaringan, gunakan Internet seluler dari kartu SIM curian, kenakan topeng bebek, dan pergi ke hutan Kirov. Bakar gadget setelah digunakan.

Ya, jika Anda sedikit memodifikasi Tor, maka masalah yang dijelaskan dalam artikel dapat dilindungi. Selain itu, Anda dapat beralih ke distribusi Linux Tails, Whonix atau Tinhat, yang dibuat untuk pekerjaan anonim. Tapi berapa banyak mekanisme identifikasi yang tidak diketahui? Canvas Fingerprinting yang sama mulai beredar pada tahun 2014, dan mulai diterapkan pada tahun 2012.

Mungkin ada sesuatu yang sedang dikembangkan/diimplementasikan sekarang yang bahkan sulit untuk dibayangkan. Belum lagi bagaimana cara melakukan pembelaan. Oleh karena itu, pertanyaan tentang anonimitas di Internet tetap terbuka.

Hampir semua dari kita dari waktu ke waktu menghadapi masalah yang terkait dengan anonimitas di Internet: ketika kita perlu mengambil tindakan dan tetap luput dari perhatian. Misalnya, Anda ingin menyembunyikan kunjungan Anda ke media sosial dari pengawasan administrator di tempat kerja. jaringan dan kata sandinya (yang tidak begitu sulit untuk dicegat). Atau pergi ke suatu tempat dengan akun orang lain, tetapi sedemikian rupa sehingga Anda 100% tidak teridentifikasi. Dengan kata lain, sembunyikan aktivitas Anda di kedua sisi: di sisi Anda dan di sisi yang berinteraksi dengan Anda.

Ya, bahkan hal sepele pun perlu dilakukan melewati pemblokiran situs terlarang(di tempat kerja atau di seluruh Rusia). Masalahnya sedang populer saat ini. Kami akan membicarakan semua masalah ini di artikel hari ini.

Saya ingin segera mencatat bahwa metode untuk memastikan anonimitas di Internet ini bukanlah obat mujarab, juga bukan serangkaian anonimisasi lengkap yang dibutuhkan oleh seseorang yang akan membobol bank, FSB, dan struktur sejenis lainnya. Artikel ini dimaksudkan untuk memberikan cara-cara dasar untuk memecahkan berbagai masalah yang paling umum. Selebihnya akan dibahas pada artikel saya selanjutnya.

Mari kita mulai dengan sesuatu yang sederhana...

Bagaimana cara melewati pemblokiran situs terlarang?

Ada banyak cara.

Metode nomor 1. Penganoniman web.

Mungkin yang paling mudah diakses dan paling sederhana. Mereka juga disebut proxy web (sinonim). Ini adalah situs yang merupakan browser itu sendiri, mis. memiliki baris alamat tempat Anda memasukkan alamat sumber daya yang diblokir, setelah itu situs anonimizer menampilkan semua kontennya sendiri (dalam iframe).

Anonymizer web paling sukses yang pernah saya gunakan:

- www.cameleo.ru

Layanan paling sederhana di mana semuanya terlihat jelas. Mengenkripsi URL situs, sehingga Anda terlindungi dari pemblokiran URL. Memungkinkan Anda melewati pemblokiran nasional. - www.hideme.ru

Pelayanan lebih serius. Memungkinkan Anda mengonfigurasi sejumlah parameter, termasuk memilih negara tempat Anda diduga mengakses situs. - noblockme.ru

Keuntungan utama dari layanan ini adalah kecepatannya yang tinggi secara konsisten. Meskipun yang sebelumnya tidak terlalu memperlambat segalanya. - www.proxypronto.com

Proxy web asing yang biasa-biasa saja. Tidak terlalu populer di Rusia, tapi dapat diandalkan. Masuk akal jika terjadi pemblokiran yang utama Rusia.

Perlu dipahami bahwa, pada kenyataannya, permintaan ke situs yang Anda coba akses akan dibuat atas nama server yang sepenuhnya asing, dan tampaknya Anda tidak hanya melewati pemblokiran, tetapi juga tetap anonim terhadap sumber daya. keberatan, tapi bukan itu masalahnya.

Poin penting yang perlu diingat saat menggunakan anonimizer web apa pun:

- penganonim web mentransfer hampir semua informasi tentang sistem Anda ke objek sumber daya (karenanya, versi OS, browser, cookie Anda tidak disembunyikan!). Meskipun secara adil perlu dicatat bahwa tidak semua orang mengirimkan cookie.

- Proksi web sering kali menyimpan seluruh riwayat permintaan dengan nama IP pengguna (yang sungguh menyedihkan).

- Kecuali mengakses sumber daya web melalui protokol http(s) melalui anonimizer web, Anda tidak akan dapat melakukan hal lain.

- admin di tempat kerja Anda akan dengan mudah memahami ke mana Anda pergi dan bahkan akan membaca konteks Anda (lalu lintas) jika Anda mau, jika Anda menggunakan protokol http (bukan https). Harap pertimbangkan fakta ini jika Anda mengunduh perangkat lunak warez, perangkat lunak peretasan, atau sejenisnya di tempat kerja Anda. ;)

Hal-hal seperti itu. Dengan kata lain, proxy web bagus ketika Anda perlu dengan cepat (tanpa menginstal perangkat lunak apa pun) melewati pemblokiran pada sumber daya yang tidak terlalu rahasia.

Metode nomor 2. Proksi reguler (http/SOCKS).

Sebagian besar, proxy web serupa dengan satu-satunya perbedaan adalah Anda dapat menggunakannya tidak hanya untuk mengakses situs web, tetapi juga konten lainnya (misalnya, bermain game online atau pergi ke suatu tempat melalui ftp/ssh/RDP/yang lainnya).

Proksi semacam itu berbayar atau cepat mati, jadi saya tidak memberikan daftarnya di sini. Dan sejujurnya, saya sudah lama tidak menggunakannya.

Metode lebih lanjut memungkinkan Anda tidak hanya melewati pemblokiran, tetapi juga tetap anonim dalam hal sumber daya yang Anda kunjungi.

Bagaimana cara tetap anonim di Internet?

Metode nomor 3. Peramban/jaringan TOR.

Jaringan TOR adalah hal yang cukup terkenal. Ini adalah semacam jaringan node yang dikelola secara sukarela di seluruh planet ini, yang merupakan semacam analogi dari proxy SOCKS, tetapi dengan perbedaan penting. Setiap simpul TOR:

- Tidak menyimpan atau mengumpulkan log apa pun.

- Itu tidak mengumpulkan atau mengirimkan informasi apa pun tentang Anda ke sumber daya yang Anda kunjungi.

- Mereka menggunakan koneksi TLS dua arah untuk berkomunikasi dengan Anda (sehingga tidak ada gunanya mendengarkan lalu lintas Anda; juga tidak ada gunanya menerapkan serangan Man-in-the-middle terhadap Anda).

Dan yang paling penting: saat terhubung melalui TOR, Anda selalu gunakan seluruh rantai node TOR! Setiap node berikutnya terhubung ke node sebelumnya dengan koneksi TLS aman yang sama, yang pada akhirnya membuat aktivitas Internet Anda hampir tidak dapat dilacak.

Bagaimana cara kerjanya dan cara menggunakan jaringan TOR? Ada dua pilihan.

Yang pertama - disederhanakan - adalah browser TOR. Unduh dari sini (situs resmi proyek).

Setelah instalasi sederhana, Anda meluncurkan browser TOR, yang 99,9% identik dengan Firefox biasa:

Saat Anda meluncurkan browser, rantai TOR Anda dibuat secara otomatis (terdiri dari node acak, setiap peluncuran rantainya berbeda) dan koneksi dibuat secara otomatis. Sederhana saja. Namun, hanya browser Anda yang sedang berjalan yang tetap anonim. Tidak ada game, aplikasi, RDP, atau browser lain yang anonim.

Dan untuk memilikinya, Anda perlu mengunduh dan menggunakan versi lengkap bernama Expert Bundle (tersedia pada tautan di atas). Unduh arsip, buka kemasannya dan jalankan file tor.exe. Kemudian di konsol Anda mengamati proses pembuatan rantai dan menyelesaikan koneksi ke jaringan TOR. Pada akhirnya Anda akan melihat sesuatu seperti ini:

Dari layar ini Anda dapat melihat bahwa pada port 9050 komputer lokal Anda (127.0.0.1) terdapat proxy SOCKS5, yang bebas Anda gunakan untuk tujuan apa pun, namun tetap anonim sepenuhnya. :) Apa selanjutnya? Sederhana saja: dalam pengaturan browser Anda (atau perangkat lunak lain apa pun yang ingin Anda jalankan melalui TOR), atur parameter proxy: alamat - 127.0.0.1, port - 9050. Selesai, pekerjaan selesai.

Tapi jangan terlalu menipu diri sendiri. Jaringan TOR sendiri aman dan telah diuji berkali-kali; semua sumber proxy terbuka dan dapat dengan mudah dilihat untuk berbagai jenis bookmark. Namun ini tidak berarti bahwa pengguna jaringan ini tidak pernah teridentifikasi. Jika Anda menggunakan jaringan Tor untuk meretas FSB, dan pada saat yang sama masuk ke akun VKontakte Anda, maka Anda tidak akan terkejut ketika pintunya dirobohkan dengan palu godam beberapa jam kemudian.

Aturan penting untuk menggunakan jaringan TOR:

- Saat menggunakan TOR, jangan masuk ke akun pribadi (layanan Google / Yandex, email, jejaring sosial, pesan instan (Skype, ICQ, Telegram, ...)). Jika perlu, gunakan akun palsu - jika tidak ada informasi nyata tentang Anda.

Penting: banyak orang sering masuk ke browser Chrome menggunakan akunnya dan melupakannya. Jangan lupa logout sebelum menggunakan Tor! - Semua akun kiri harus dibuat menggunakan koneksi anonim (jika tidak, lokasi Anda akan mudah ditentukan).

- Lakukan koneksi ulang secara berkala ke jaringan TOR (untuk menghasilkan rantai baru).

- Jangan lupakan pengaturan proxy yang sudah/belum Anda atur pada browser tertentu, RDP, atau yang lainnya.

- Jangan menulis secara terbuka keberadaan Anda/nama asli Anda/data lain yang dapat mengenali Anda selama berada di TOR.

Kepatuhan terhadap aturan sederhana ini menjamin Anda memiliki tingkat anonimitas yang sangat tinggi. Dan tentu saja, ini akan memungkinkan Anda untuk melewati batasan apa pun. Omong-omong, ada versi portabel Tor, termasuk browser TOR. Dengan kata lain, Anda dapat membawanya di flash drive, yang sangat nyaman.

Metode nomor 4. Layanan VPN anonim.

Juga tidak buruk, tetapi yang paling penting, cara yang nyaman untuk menganonimkan dan melewati batasan. Jika Anda tidak tahu apa itu VPN, buka di sini. Perlu dicatat bahwa dalam metode ini kita berbicara tentang layanan VPN terenkripsi dan anonim (yaitu L2TP murni dan sejenisnya tidak lagi diperlukan).

Hal yang baik tentang opsi ini adalah tidak mengharuskan Anda membuat pengaturan atau memanipulasi program, browser, atau distorsi apa pun untuk layanan yang tidak dapat bekerja dengan proxy (dan oleh karena itu menggunakan TOR akan sulit, meskipun sangat mungkin!). Cukup buat koneksi atau instal program untuk layanan VPN Anda, dan semua masalah terpecahkan: IP dan informasi sistem Anda disembunyikan dengan aman, saluran dienkripsi dengan cukup aman, pembatasan/pemblokiran situs terlarang dihapus.

Selain itu, keuntungan signifikan dari layanan VPN yang memadai adalah kemampuan untuk memilih alamat IP (= negara) server dari variasi yang cukup besar. Masuk akal jika Anda memerlukan IP negara tertentu yang mengizinkan sumber daya tertentu. Atau, misalnya, Anda ingin membuat jaringan kontak asing di Facebook atau LinkedIn (mereka melacak profil negara Anda dan IP asli, setelah itu mereka dengan mudah mendistribusikan larangan)

Namun VPN anonim juga mempunyai kelemahan:

- Hanya satu simpul antara Anda dan sumber daya Internet.

- Node ini mungkin mencatat lalu lintas dan permintaan.

Dengan kata lain, dia dapat mengkhianati Anda atas permintaan apa pun (yang pasti tidak akan terjadi pada jaringan TOR). Meskipun ada beberapa sumber yang berjanji untuk tidak melakukan hal ini dan tidak menyimpan log apa pun. - Layanan VPN yang andal dan benar-benar anonim berbayar. Dengan membayar layanan ini, Anda berisiko dideanomi. Masuk akal untuk memikirkan hal ini jika Anda akan melakukan sesuatu yang akan dicari oleh lembaga penegak hukum.

- Untuk menginstal bahkan koneksi Windows VPN biasa (belum lagi program individual untuk sejumlah layanan), Anda memerlukan hak administrator lokal. Ini bisa menjadi masalah jika Anda ingin menggunakan kasus ini di tempat kerja, di mana hak tersebut biasanya tidak tersedia. Benar, belum lama ini saya menulis artikel tentang cara mendapatkan hak administrator lokal di Windows.

Dalam hal ini, ada baiknya mencari layanan VPN yang, menurut pernyataan dan sejumlah ulasan mereka, mematuhi aturan berikut:

- Berlokasi secara hukum di luar negeri (di yurisdiksi asing).

- Mereka tidak menyimpan log apa pun.

- Mereka memiliki banyak pilihan alamat IP di berbagai negara.

- Mereka memiliki sistem pembayaran seperti PayPal, dan lebih baik lagi BitCoin (ini ideal).

Dan berikut adalah daftar layanan VPN tersebut (diuji oleh saya pribadi atau oleh rekan saya):

- Akses Internet Pribadi: https://www.privateinternetaccess.com/

Benar-benar mematuhi semua aturan di atas, hampir ideal dan direkomendasikan oleh banyak pentester;). - BTGuard: http://btguard.com/

yurisdiksi Kanada. Juga konsisten dengan prinsip di atas dan bahkan lebih banyak lagi. Namun, tidak ada bahasa Rusia di antarmukanya, meskipun ini agak sepele. :) - TorGuard: https://torguard.net/

Yurisdiksi India Barat, yang tidak buruk sama sekali. Segala sesuatu di dalamnya bagus, kecuali satu hal: tindakan ilegal seperti spam menggunakan protokol atau DDoS apa pun (jika ada keluhan), mereka memasang aturan di firewall mereka yang memblokir aktivitas ini. Tidak mungkin untuk mengetahui penggunanya yang mana (karena mereka tidak menyimpan apa pun), tetapi mereka cukup mampu memblokir aktivitas jahat (semua penggunanya sekaligus). - Privasi.io: https://privacy.io/

Sebuah analogi dari dua yang pertama: yurisdiksi Australia yang ideal. Mereka tidak pernah menghalangi apa pun dan tidak mematuhi siapa pun. Mereka mengutamakan privasi dalam bisnis mereka, sehingga layanan ini sangat, sangat menarik.

Berikut adalah opsi utama yang sangat menarik dan berguna. Tidak ada gunanya mencari di antara yang Rusia, tetapi jika Anda sudah mengincar harga rendah dan tidak berniat melakukan sesuatu yang ilegal, lihatlah HideMyAss: label harganya lumayan, dan pilihan penyedia IP besar dan sangat nyaman. Untuk membuat jaringan akun palsu di LinkedIn (yang dilakukan oleh banyak perusahaan outsourcing di negara kita, menggunakan layanan khusus ini :)) akan sangat cocok.

Kesimpulan

Apa yang harus Anda pilih pada akhirnya? Apa cara terbaik untuk menjadi anonim? Itu semua tergantung pada tujuan Anda. Jika Anda hanya ingin melewati pemblokiran situs, penganonim web atau proxy biasa dapat membantu Anda. Apakah Anda juga ingin menyembunyikan lalu lintas Anda dari orang-orang yang dapat mendengarkannya? Dan sekaligus dari semua situs yang Anda kunjungi? Maka pastinya TOR atau VPN anonim. Apakah Anda ingin memilih IP negara yang Anda butuhkan? Jawabannya jelas: jaringan VPN anonim.

Bagaimanapun, perlu diingat bahwa tidak ada cara ideal untuk memastikan anonimitas, dan sebelum melakukan aktivitas ilegal apa pun, Anda harus memikirkan baik-baik kelayakan dan risikonya. Dan jika Anda memutuskan, maka jangan lupakan prinsip mengedepankan pertahanan pribadi Anda. ;)

Hormat kami, Lysyak A.S.