Как остаться анонимным в сети. Как сохранить анонимность в интернете. Стань невидимым

Во время массовой интернетизации всего мира всё сложнее скрыть свою личность в Глобальной сети от других пользователей. Одни государства вводят цензуру в своем национальном сегменте Сети, другие выискивают ходы по ограничению прав пользователей, в том числе и свободы слова. Подвергать цензуре Глобальную сеть могут даже небольшие компании, устанавливающие всевозможные фильтры на выход своих сотрудников в Интернет, блокируя социальные сети, чаты и всё то, что не имеет прямого отношения к работе. В России в последнее время также наблюдается тенденция к регулированию нашего сегмента Сети. Законы об интернет-СМИ весьма спорны в трактовке и предполагают контроль интернет-порталов за их читателями. Неоднозначная трактовка уже существующих законов, которые мало отражают действительность, неподготовленные кадры - всё это позволяет быстро закрывать ресурсы только по одному подозрению. За примерами далеко ходить не надо - это и попытка закрытия крупнейшего торрентресурса torrents.ru (ныне rutracker.org), и изъятие серверов в дата-центрах (блокировка ifolder.ru), и многое другое. После принятия пролоббированных законов, касающихся авторского права, правообладатели и «душеприказчики» звуко и видеозаписывающих компаний получили законное право решать, кто честен, а кого можно и прижать. Одна только некоммерческая организация РАО портит жизнь многим пиратам. Но, увы, меры, принимаемые этими компаниями, зачастую затрагивают не криминальные элементы, получающие прибыль с продаж и от распространения контрафактной продукции, а обычных пользователей, включая тех самых авторов и исполнителей. В связи с этой непрос-той ситуацией на многих популярных порталах Интернета обсуждается перевод серверов из российских зон.ru и.рф на зарубежные площадки, где у какойлибо организации нет возможности заблокировать домен только на основе домыслов. Многие ресурсы уже перевели свои сайты и домены на заграничные хостинги. Как известно, суровость российских законов компенсируется необязательностью их исполнения, однако в данном случае это правило перестает действовать. При этом чем выше популярность новостного или социального ресурса, тем быстрее он может попасть в число интернет-СМИ, где постепенно вводится тотальный контроль за пользователями.

В настоящей статье мы не будем рассуж-дать о правильности принятия тех или иных законов и мер по регулированию интернет-деятельности, а рассмотрим методы, обеспечивающие анонимность пользователя в сети Интернет.

Доступ к запрещенным сайтам

Первый метод - без установки дополнительного программного обеспечения. Представим, что пользователю из небольшой компании необходимо сохранить свое инкогнито в Интернете. Он не является инсайдером или любителем «взрослых» фильмов, просто общителен, и для поднятия настроения и бодрости духа ему нужно общаться с друзьями и знакомыми. Начальник отдела строго приказал системному администратору заблокировать сайты vkontakte.ru, odnoklassniki.ru, twitter.com и все популярные сервисы по обмену мгновенными сообщениями: icq, skype, mail.ru. Системный администратор, недолго думая, пошел по пути наименьшего сопротивления: создал правило блокировки портов этих сервисов и добавил в web filter блокируемые сайты. Пользователь в шоке: не работает его любимый сайт, да и коллеге об этом рассказать нельзя. Из такой ситуации есть достаточно простой выход - использование анонимных прокси.

Проксисерверов, дающих возможность анонимно серфить в Интернете, довольно много. Однако владелец прокси-сервера, поскольку весь трафик идет через его сервер, может украсть и пароли, и любую другую конфиденциальную информацию, поэтому доверять публичным сервисам не стоит. Скрывшись от шефа, пользователь рискует потерять свои данные. В этом случае лучше использовать платный прокси-сервер или проверенный прокси знакомого.

Однако многие системные администраторы блокируют не только определенные сайты и сервисы сообщений, но и порты известных прокси-серверов. В таком случае у пользователя остается надежда лишь на то, что в компании не заблокирован туннельный трафик. Тогда несчастный пользователь может найти несколько VPN-серверов и, подключившись к ним, получить доступ по всем ресурсам Сети, включая торрент, который заблокирован в большинстве организаций де-факто. Тут нельзя не отметить тот факт, что пакеты трафика прокси-сервера, даже через защищенное соединение https к самому серверу, могут подвергнуться перехвату на стороне шлюза системного администратора. Применение туннельных соединений, напротив, предполагает использование защищенного канала связи: IPSec, MPPE и т.п. Однако найти бесплатный VPN-сервер с реализацией такой возможности сложно. Вообще, если дома хороший канал связи с выделенным прямым IP-адресом, то установить прокси-сервер или l2tp/pptp сможет каждый, прочитав несколько простых описаний. В любом случае положение офисного работника незавидно, поскольку системный администратор может жестко модерировать его перемещение в Глобальной сети.

Анонимность работы в сети

Для обеспечения анонимности в Интернете существуют специализированные утилиты, которые позволяют пользователям входить в анонимную и в большинстве случаев децентрализованную сеть. Как правило, многие из таких сетей - свободно распространяемые программы с исходным кодом. Публикация открытого кода имеет как минусы, так и плюсы. Например, плюсом является свободный доступ любого программиста к коду, что позволяет быстро находить проблемы и вычленять код инсайдеров, если таковой имеется. Минус заключается в том, что взлом действующей сети на основе проблемного кода может привести к деанонимизации находящихся в ней клиентов. Взломом анонимных сетей частенько занимаются спецслужбы и другие органы охраны правопорядка. К примеру, взлом японской анонимной сети позволил задержать и осудить нескольких распространителей новинок кинопроката в HD-качестве. О правильности такого метода борьбы с «вселенским злом» мы судить не будем. Лучше рассмотрим наиболее известные системы для анонимизации пользователей в Интернете.

TOR

Сеть TOR больше всего подходит пользователям, которые не занимаются обменом файлов в Интернете, а лишь хотят серфить его под маской, скрывая свои настоящие данные. Эта сеть, появившаяся относительно недавно, довольно быстро стала популярной. Прототип системы TOR был создан в исследовательской лаборатории Военноморских сил США по федеральному заказу. В 2002 году эту разработку рассекретили, а исходные коды были переданы независимым разработчикам, которые создали клиентское ПО и опубликовали исходный код под свободной лицензией. Напомним, что такая мера была принята для того, чтобы все желающие могли проверить TOR на отсутствие ошибок и бэкдоров. В основе сети TOR лежит сеть из многочисленных клиентов, соединенных между собой виртуальными туннелями через Интернет. Когда какойнибудь пользователь запрашивает страницу в Интернете с помощью этой сети, пакет с запросом шифруется и передается нескольким узлам в сети. При этом пакет проходит ряд клиентов сети и выходит от последнего из них уже к запрашиваемому сайту. Таким образом, никто из пользователей сети не знает, сколько клиентов прошел пакет и кто был инициатором подключения. Раз в десять минут цепочка компьютеров для клиента сети меняется, что обеспечивает большую защищенность сети. На данный момент сеть TOR насчитывает порядка 2 тыс. компьютеровсерверов и несколько тысяч клиентов. Поскольку эта сеть еще довольно мала, скорость соединения в ней нестабильна и редко превышает 200 Кбайт/с. Впрочем, изначально она задумывалась как средство анонимности для работы с вебстраницами, а не для передачи видеоконтента.

Для доступа во внешнюю сеть используется набор программ, которые идут в комплекте стандартной поставки к клиенту TOR. Для платформы Windows комплект поставки содержит клиент TOR, программу управления Vidalia и прокси-сервер Polipo. Программа управления позволяет настраивать все важнейшие параметры клиента (рис. 1). Проксисервер Polipo является Socks-сервером, поэтому невозможно с целью использования просто прописать его в настройках любого браузера. В большинстве случаев TOR подразумевает применение браузера Mozilla Firefox, к которому может быть установлен плагин Torbutton, позволяющий разрешать или запрещать использование сети TOR для этого браузера. Для тонкой настройки других браузеров или клиентов мгновенных сообщений для работы в сети TOR необходимо изменять настройки прокси-сервера Polipo.

Рис. 1. Программа управления Vidalia для сети TOR

Пользователи, не имеющие представления о работе прокси-серверов и других компонентов сети, могут скачать на официальном сайте TOR специальную сборку, которая, кроме клиента TOR, включает браузер Firefox, настроенный только для работы в этой сети.

Недавние исследования сети TOR выявили ее недостаточную защищенность. Один из пользователей на собственном примере показал, каким образом через сеть TOR может быть осуществлено проникновение в личные данные. Он установил на свой компьютер клиент TOR в режиме сервера сети. Это позволено всем пользователям и даже рекомендуется разработчиками для увеличения общей пропускной способности сети. Затем он установил на своем компьютере сниффер пакетов, что позволило ему прослушивать трафик проходящих через него пакетов пользователей. И затем успешно перехватил письма тех пользователей, которые, установив защиту в виде TOR, забыли установить шифрованное соединение с сервером почты. Таким образом, при использовании сети TOR не стоит забывать и о безопасных каналах везде, где это возможно.

В целом технология TOR позволяет работать с Интернетом в достаточно защищенном режиме, однако для большей ее эффективности необходим мощный канал связи, поскольку запросы к Интернету проходят через множество других клиентов.

Freenet

Децентрализованная сеть Freenet является, пожалуй, самой широко известной анонимной сетью для обмена пользовательскими данными. Она построена на базе Java-приложения, которое через шифрованные каналы связи устанавливает связь с остальными участниками сети. Поскольку Freenet представляет собой децентрализованную одноранговую сеть, она будет функционировать до тех пор, пока работает хотя бы один ее клиент. Сеть Freenet обес-печивает наиболее защищенное и анонимное соединение. В ней данные хранятся и извлекаются при помощи связанного с ними ключа, подобно тому как это реализовано в протоколе HTTP. В ходе разработки Freenet, которая началась еще в 2000 году, упор был сделан на высокую живучесть сети при полной анонимности и децентрализации всех внутренних процессов в ней. Сеть не имеет центральных серверов и не находится под контролем какихлибо пользователей или организаций. Даже создатели Freenet не имеют контроля над всей системой. Сохраненная информация шифруется и распространяется по всем компьютерам, входящим в сеть во всем мире, которые анонимны, многочислены и постоянно обмениваются информацией. Теоретически весьма сложно определить, какой участник хранит конкретный файл, поскольку содержимое каждого файла зашифровано и может быть разбито на части, которые распределяются между множеством компьютеров. Даже для участника сети требуются значительные усилия, чтобы узнать, какую именно информацию хранит его компьютер. Поскольку каждый пользователь может задать границы пространства, выделяемого для обмена данными, это затрудняет определение кусков данных, которые хранятся на пользовательском компьютере. Запрошенный с сети файл собирается по кусочкам от разных пользователей, так как основным принципом передачи данных в этой сети является модифицированная технология torrent.

Клиент сети Freenet представляет собой консольную утилиту, которая поставляется для большинства современных операционных систем. Единственное требование - наличие виртуальной машины Java. После установки клиента сети пользователь может работать с ресурсами сети через любой браузер, который подключается к локальному хосту пользователя. Поскольку сеть полностью анонимная и децентрализованная, скорость передачи данных и работы в ней очень низкая. Для более высокого быстродействия необходимо большее количество пользователей сети, которые за счет своих каналов связи и должны по задумке обеспечить Freenet высокую пропускную способность. В настоящее время скорость скачивания информации в этой сети редко превышает 100-200 Кбайт/с. Интерфейс управления сетью также основан на вебконсоли (рис. 2).

Рис. 2. Консоль управления клиентом Freenet

Сеть Freenet можно рассматривать как огромное и при этом потенциально ненадежное распределенное устройство хранения информации. При сохранении какого-либо файла в этой сети пользователь получает ключ, с помощью которого впоследствии можно получить сохраненную информацию обратно. При предъявлении ключа сеть возвращает пользователю сохраненный файл, если он еще существует и все его части хранятся на доступных анонимных клиентах.

Основной идеей сети Freenet является попытка недопустить навязывания группой лиц своих убеждений и ценностей другим, так как никому не позволено решать, что приемлемо. В сети поощряется терпимость к ценностям других, а в случае отсутствия последней пользователей просят закрыть глаза на содержание, которое противоречит их взглядам.

I2P

I2P - это анонимная распределенная сеть, которая использует модифицированную технологию DHT Kademlia и хранит в себе хешированные адреса узлов сети, зашифрованные алгоритмом AES IP-адреса, а также публичные ключи шифрования, причем соединения между клиентами также шифруются. В отличие от вышеописанных сетей, I2P предоставляет приложениям простой транспортный механизм для анонимной и защищенной пересылки сообщений друг другу.

Многие из разработчиков I2P ранее участвовали в проектах IIP и Freenet. Но, в отличие от этих сетей, I2P - это анонимная одноранговая распределенная децентрализованная сеть, в которой пользователи могут работать как с любыми традиционными сетевыми службами и протоколами, например E-Mail, IRC, HTTP, Telnet, так и с распределенными приложениями вроде баз данных, Squid и DNS. В отличие от сети Freenet, внутри сети I2P работает собственный каталог сайтов, электронные библиотеки и даже торренттрекеры. Помочь сети и стать разработчиком может каждый пользователь. Кроме того, существуют шлюзы для доступа в сеть I2P непосредственно из Интернета, созданные специально для пользователей, которые по разным причинам не могут установить на компьютер программное обеспечение или же провайдер блокирует доступ в эту сеть. Основной особенностью сети является способность функционировать в жестких условиях, даже под давлением организаций, обладающих весомыми финансовыми или политическими ресурсами. Исходные коды программ и протоколов сети общедоступны, что позволяет пользователям убедиться в том, что программное обеспечение делает именно то, что заявлено, и облегчает сторонним разработчикам возможность совершенствовать защиту сети от настойчивых попыток ограничить свободное общение. Нельзя не отметить тот факт, что сеть I2P схожа по своей структуре с традиционным Интернетом и отличается от него лишь невозможностью цензуры благодаря использованию механизмов шифрования и анонимизации. Это привлекает пользователей, которым интересны инновации и мудреный интерфейс. Несомненным плюсом I2P является то, что третьи лица не могут узнать, что просматривает пользователь, какие сайты посещает, какую информацию скачивает, каков круг его интересов, знакомств и т.п.

По сравнению с Интернетом в I2P нет никаких центральных и привычных DNS-серверов, при этом сеть не зависит и от внешних серверов DNS, что приводит к невозможности уничтожения, блокирования и фильтрации участков сети. В идеале такая сеть будет существовать и функционировать, пока на планете останутся хотя бы два компьютера в сети. Отсутствие явных DNS-серверов не означает, что нельзя создать свою страничку. DHT Kademlia - механизм распределения имен в сети I2P - позволяет любым пользователям сети I2P создавать свои сайты, проекты, торренттрекеры и т.д. без необходимости гдето регистрироваться, платить за DNS-имя или оплачивать какиелибо услуги. При этом каждый пользователь может абсолютно бесплатно и свободно создавать любые сайты, а узнать его местонахождение, как и расположение сервера, практически невозможно.

С каждым новым пользователем повышается надежность, анонимность и скорость сети I2P в целом. Для того чтобы попасть в сеть I2P, нужно всего лишь установить на своем компьютере клиент, коим является программамаршрутизатор, которая будет расшифровывать/зашифровывать весь трафик и перенаправлять его в сеть I2P. Настраивать программумаршрутизатор в большинстве случаев не требуется - по умолчанию она уже настроена оптимальным образом, а ее интерфейс полностью переведен на русский язык (рис. 3). При обращении к сайту или другому ресурсу в обычном (внешнем) Интернете программамаршрутизатор автоматически, как и TOR, прокладывает туннель к одному из внешних шлюзов и дает возможность анонимно посещать и использовать внешние ресурсы Интернета.

Рис. 3. Консоль управления клиентом сети I2P

Выводы

Для обеспечения анонимности в Глобальной сети можно использовать множество различных способов. В большинстве случаев программы и виртуальные сети, позволяющие достичь той или иной степени анонимности в Сети, бесплатны и общедоступны. Каждый пользователь может выбрать для себя оптимальную программу или сеть для доступа как к внешним, так и к внутренним ресурсам. Однако чем выше защищенность используемой технологии, тем ниже ее скоростные показатели и доступность для понимания принципов ее работы. К примеру, если сеть TOR довольно прозрачна для большинства пользователей, то разобраться с настройками и принципом работы сети Freenet для рядового пользователя уже сложно. И хотя свобода слова и анонимность приветствуются большинством пользователей, существует и обратная сторона медали - распространение контрафактных материалов, запрещенного контента типа детской порнографии и т.п. Увы, это налагает отпечаток на все анонимные сети, ведь большинство пользователей негативно относятся к таким материалам, однако полная свобода предполагает именно такое положение вещей.

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

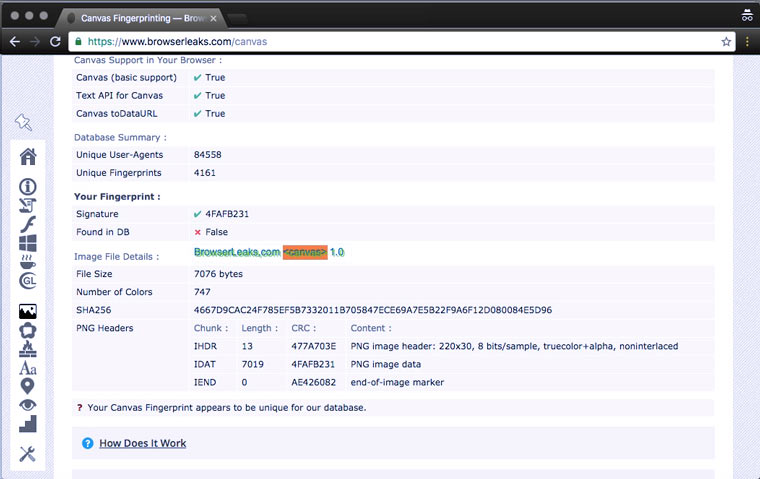

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

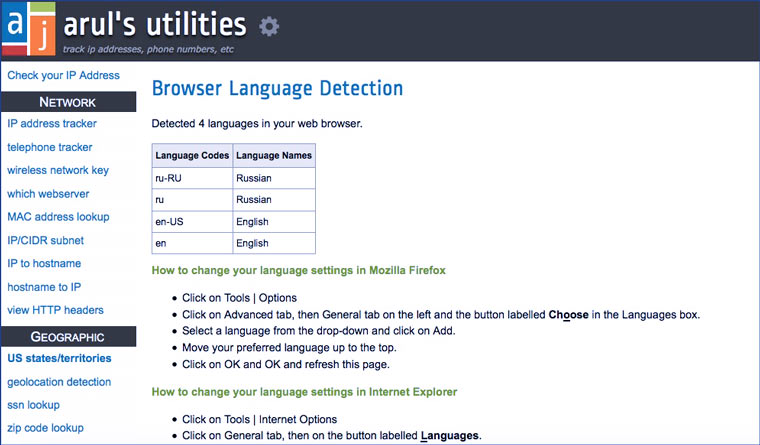

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

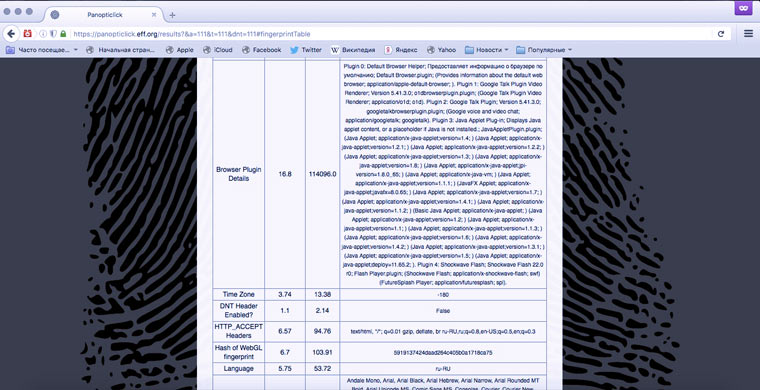

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.

Так как же быть действительно анонимным в сети?

Никак. Использовать для выходов в сеть новое устройство, купленное где-нибудь на Кавказе, используя мобильный интернет с украденой симки, надев маску уточки и уехав в кировские леса. После использования гаджеты сжечь.

Да, если немного модицифировать Tor, то проблем, описанных в статье можно защититься. В дополнение можно перейти на Linux-дистрибутивы Tails, Whonix или Tinhat, созданные для анонимной работы. Но сколько есть еще неизвестных механизмов идентификации? Тот же Canvas Fingerprinting попал в прессу в 2014 году, а внедряться начал в 2012-ом.

Наверное и сейчас разрабатывается/внедряется что-то такое, что даже представить трудно. Не говоря уже о том, как придумать защиту. Поэтому вопрос об анонимности в сети остается открытым.

Определение:

Анонимность это Безименность, неизвестность; умолчание, скрытие имени.

Решение:

На пути между Вами и интернетом не должно быть ничего что может связать Вас с вашим соединением. И вы не можете вести себя как обычно. При этом Ваше обычное поведение в это же время должно быть записано ложно.

Кто Вы такой можно узнать

1) Финансовый след

приобретение устройств и услуг которые обеспечивали Ваш доступ в интернет

получение выгоды из интернета в виде финансов, товаров и услуг

2) Электронный след

IP, MAC, время, встроенные камеры, wifi, gsm, gps, микрофон.

операционные системы, программы, плагины и прочее.

эти людишки снующие вокруг с мобилами в которых стоит софт по сбору информации не только о владельце мобилы но и о окружающем радиоэфире. Координаты GPS, базовые станции GSM, WiFi хотспоты, bluethooth девайсы и т д. А вон блондинка говорит по телефону, а её камера втихаря снимает что Вы посмотрели в её сторону. Это не потому что на шпионка, а потому что ставит на телефон всё без разбору.

3) След метаданных

почерк: скорость, характерные особенности Вашей работы в интернет. Стиль набора текста на клавиатуре имеет свой отпечаток. Орфографические ошибки, исправляемые опечатки, пунктуация и т д. Строка поиска гугла в в любом браузере при помощи JS (если он разрешён) передаётся на сервер гугла непрерывно пока Вы печатаете. Считайте что информация о характере набора передаётся в интернет. Гугл делает всё чтобы знать вас в лицо даже если на нём находится маска. Не забываем про мышку или тачпад.

информация которую Вы ищете без маски анонимоуса может Вас выдать при попытке сделать тоже самое в маске. Нужно иметь чётко прописанные инструкции чего делать нельзя и чётко ограниченные действия. Ваша анонимная жизнь должна быть похожа на будни шпиона. Это самодисциплина, это труд, это постоянное пополнение знаний и применение их на практике. Очень сложно не спалиться на практике когда за тобой 24 часа следят и делают это ненапрягаясь.

с прискорбием помолчим о том что ваши друзья напротив вашего Ника или номера телефона заботливо напишут ваше имя дату рождения, отношение, фотографию и аплоаднут на эпл или гугл, а все приложения имеющие доступ к адресной книжке (а туда не лезет только ленивый) знают это сразу.

Подключение к интернету можно украсть, купить симку с GPRS у цыган, но как Вы спрячетесь от видеокамер заботливо расставляемых по всему миру. RFID чипы от банков, библиотек, метрополитена заботливо рассованны по вашим карманам. Удостоверение личности становится биометрическим и его наличие в кармане в общественном месте навязывается законом.

Чем современее компьютер телефон тем с больше вероятность наличия в нём заводского бэкдора на уровне чипов, или бэкдора от перекупщика или службы доставки. Вы думаете что установив Tails или Кали Линукс Вы решили проблему - ошибаетесь вам нужно ещё и собрать компьютер на лампах:). Или вот вы таскаете с собой свой телефон он дарит провадеру информацию о том где Вы находились 24 часа в сутки. Дарит ему Ваши ежедневные привычки. Вот Вася едет на работу, вот с работы. А вот внезапно Вася пропал с радаров, хотя обычно в это время он ездит по маршруту А или Б. Странненько. Аномалия. А теперь если вся эта информация попадает в одни руки и анализируется, что получается? Получается что круг подозреваемых резко сужается. Васю находят на камерах на Митино, он покупает симку у циган, или стоит около библиотеки в автомобиле с ноутбуком на коленях.

А то что Вася пользуется TOR, VPN и необычной операционкой это для провайдера не секрет. Просто ему до времени нет дела до Васи. Записанный трафик можно вскрывать и потом.

Так что подпишусь под словами АртемЪ

Хотите аномнимности в интернет, не пользуйтесь интернетом.

Переживания по поводу сохранения анонимности в интернете больше не являются заботой исключительно любителей порнографии, террористов и хакеров. Скомпрометированные персональные данные могут сделать вас жертвой мошенников, крадущих личную информацию, и нанести вам ущерб от иных нелегальных действий третьих лиц. Некоторые люди озабочены обеспечением безопасности от государственной слежки или даже слежки зарубежных правительств (и не без основания). При этом ничто не может обеспечить вам 100 % анонимность в интернете, так как всегда есть лазейки , которые могут быть использованы для вашей идентификации, а в различном программном обеспечении всегда остаются некоторые проблемы с безопасностью. Но если вы стремитесь создать себе более безопасные условия в наш век цифровых технологий, можно позаботиться о базовых мерах предосторожности, которые помогут вам в некоторой мере скрыть или завуалировать вашу личность в интернете.

Шаги

Часть 1

Основы анонимности- В следующем разделе статьи мы расскажем вам о том, как избежать привязки личной информации к вашему IP-адресу, но не гарантируем сохранения анонимности. Чтобы еще больше повысить анонимность, необходимо дополнительно ознакомиться с двумя последними разделами статьи.

-

Используйте анонимные поисковые системы. Большинство крупных поисковиков, таких как Google, Yandex, Mail, Bing и Yahoo!, отслеживают историю поисковых запросов и привязывают их к адресу IP. Пользуйтесь альтернативными поисковиками, например DuckDuckGo или StartPage.

Используйте менеджер паролей, чтобы держать сохраненные пароли под защитой. Если активно пользоваться интернетом дольше недели, вполне вероятно, что вам потребуется создать и запомнить целый ворох различных паролей. Порой соблазнительно везде использовать одинаковый пароль или его небольшие вариации, чтобы упростить себе жизнь, но это создает серьезный риск для вашей безопасности. Если один из веб-сайтов, где хранятся данные о вашем почтовом ящике и пароле к аккаунту, подвергнется хакерской атаке, то под угрозу попадут все ваши учетные записи на других сайтах. Менеджер паролей позволит вам безопасно управлять паролями для всех посещаемых вами сайтов, а также создавать надежные и даже случайные пароли для них.

- Дополнительную информацию по установке менеджера паролей можно найти в сети.

- С менеджером паролей вам не придется волноваться о создании легких для запоминания паролей. Вместо этого вы сможете создавать надежные пароли, которые практически невозможно взломать при действующих технологиях. Например, пароль «Kz2Jh@ds3a$gs*F%7» будет гораздо надежнее пароля «КличкаМоейСобаки1983».

Знайте, что, скорее всего, ваш интернет-провайдер тоже анализирует трафик, чтобы знать, чем вы занимаетесь в сети. Чаще всего так провайдер проверяет, используется ли сеть для скачивания torrent-файлов или материалов, защищенных авторскими правами.

Поймите, что достигнуть полной анонимности в сети невозможно. Как бы тщательно вы ни скрывались, всегда остается некоторая информация, которую потенциально можно использовать для того, чтобы вас выследить и идентифицировать. Цель применения средств обеспечения анонимности - это сократить доступный третьим лицам объем личной информации, но из-за самой природы интернета достигнуть полной анонимности нельзя.

Поймите необходимый баланс. Просматривая интернет-страницы, вам необходимо сделать выбор между удобством и анонимностью. Сохранять анонимность в сети не так просто, и это требует существенных усилий и сознательных действий. Вы столкнетесь с заметным замедлением интернет-соединения при посещении веб-сайтов и будете вынуждены совершать дополнительные действия еще до того, как зайдете в сеть. Если вам важна ваша анонимность, будьте готовы пойти на определенные жертвы.

Часть 3

Базовые меры обеспечения анонимности в сети-

Изучите базовую терминологию. Когда дело касается соблюдения анонимности в сети, легко можно запутаться в технической терминологии. Прежде чем погружаться в изучение информации, необходимо понять базовый смысл некоторых наиболее распространенных терминов.

- Трафик (как сетевой термин) - это поток данных от одного компьютера к другому.

- Сервер - это удаленный компьютер, на котором размещаются файлы и создаются соединения. Все веб-сайты хранятся на серверах, к которым вы получаете доступ через веб-браузер.

- Шифрование - это способ защиты пересылаемых через сеть данных с помощью случайно сгенерированного кода. Зашифрованные данные кодируются уникальным кодом, о котором знаете только вы и сервер. Это позволяет гарантировать, что при перехвате данных их нельзя будет расшифровать.

- Прокси-сервер - это сервер, сконфигурированный для сбора и перенаправления сетевого трафика. По сути, он позволяет пользователю подключиться к нему, после чего сам сервер перенаправляет запросы сайтам. Получая данные от веб-сайтов, сервер будет перенаправлять их вам. Это полезно для маскировки вашего IP-адреса при посещении различных сайтов.

- VPN - это протокол виртуальной частной сети. Он позволяет обеспечить зашифрованное соединение между вами и сервером. VPN традиционно используется в корпоративных сетях, чтобы удаленные работники могли безопасно подключаться к информационным ресурсам компании. VPN можно представить своеобразным «тоннелем» через интернет, который позволяет подключаться напрямую к серверу.

-

Используйте сетевой прокси-сервер. Существуют тысячи сетевых прокси-серверов, и они меняются ежедневно. Они представляют собой веб-сайты, проводящие трафик через свой собственный прокси-сервер. Они затрагивают только тот трафик, который проводится непосредственно через их веб-сайт. Если же вы просто откроете новую вкладку в своем браузере и начнете просто так бродить по сети, то утратите анонимность.

- При использовании сетевых прокси-серверов избегайте посещения тех сайтов, которые запрашивают пароли (например, социальных сетей, банков и так далее), так как прокси-серверам никогда нельзя доверять, и они могут своровать данные ваших аккаунтов и банковские данные.

- В большинстве случаев сетевые прокси-серверы не в состоянии отображать определенный контент, например, видео.

-

Используйте или подпишитесь на VPN. Виртуальная частная сеть будет шифровать ваш исходящий и входящий трафик, повышая безопасность. Также ваш трафик будет выглядеть как трафик, идущий с VPN-сервера, что схоже с использованием прокси-сервера. В большинстве случаев VPN предоставляется платно. При этом во многих случаях трафик все же отслеживается в соответствии с требованиями законодательства.

- Не доверяйте компании, предоставляющей услуги VPN, которая заявляет о том, что она не отслеживает никакую информацию. Ни одна компания не будет рисковать своим существованием ради защиты одного клиента от запроса информации правомочными органами.

-

Пользуйтесь браузером Tor. Tor - это сеть, которая действует как множество прокси, перекидывающих трафик большое количество раз, прежде чем он достигает конкретного сайта или пользователя. Анонимным будет только тот трафик, который пройдет через браузер Tor, при этом страницы в этом браузере будут открываться существенно медленнее, чем при использовании обычных браузеров.

Установите дополнение или расширение для браузера, обеспечивающее защиту личной информации. Если ваш браузер поддерживает сторонние дополнения и расширения, у вас есть возможность установить полезные аддоны. К таким браузерам относятся Google Chrome, Mozilla Firefox, Safari, Microsoft Edge и Opera.

- HTTPS Everywhere (для Chrome , Firefox , Opera ) автоматически прибегает к использованию шифрованного протокола HTTPS на тех сайтах, которые его поддерживают.

- Privacy Badger

, Ghostery

, Disconnect

блокируют следящие файлы cookies. Privacy Badger сам решает, какие именно cookies следят за вами, в отличие от двух других, которые полагаются на периодически обновляемую базу данных со следящими cookies. Все три упомянутых аддона доступны для

основных браузеров: Google Chrome, Mozilla Firefox, Opera.

- Privacy Badger можно использовать в Google Chrome, Mozilla Firefox, Opera.

- Ghostery можно использовать на Mozilla Firefox, Google Chrome, Internet Explorer, Microsoft Edge, Opera, Safari, Firefox для Android.

- Disconnect используется в Google Chrome, Mozilla Firefox, Opera, Safari.

- NoScript - аддон исключительно для Firefox , который позволяет блокировать JavaScript на веб-сайтах. Для проверенных сайтов можно вручную создать белый список, если для их правильной работы требуется JavaScript. Также можно временно разрешать работу JavaScript на определенных сайтах. Более подробную информацию об этом можно найти в сети.

Часть 4

Продвинутые меры-

Строго выполняйте рекомендации каждого пункта в данном разделе. Если вам действительно необходима анонимность, есть несколько вещей, о которых вы должны позаботиться, прежде чем выходить в сеть. Это может показаться слишком трудоемким делом, но соблюдение всех рекомендованных шагов - единственный способ, который гарантированно предоставит вам хоть какое-то подобие анонимности в сети.

- Данный метод поможет вам сконфигурировать свой личный VPN на личном заграничном сервере VPS. Это будет гораздо безопаснее подписки на услуги VPN, так как сторонней компании не всегда можно доверять безопасность своих данных.

-

Установите Linux на виртуальной машине своего домашнего компьютера. На компьютере запускается множество сервисов, которые подключаются к интернету, каждый из которых может скомпрометировать вашу анонимность в сети, а вы даже не будете об этом знать. Особенно небезопасна ОС Windows, а также Mac OS X, но уже в меньшей степени. Первый шаг к анонимности - установка Linux на виртуальной машине, которая является аналогом полноценного компьютера в компьютере.

- Виртуальный компьютер оснащен «барьером», предотвращающим доступ к данным физического компьютера. Это важно для того, чтобы не оставлять информацию о своем реальном компьютере, когда вы анонимно выходите в сеть.

- . Это бесплатно, но потребует примерно час вашего времени.

- TailsOS - один из наиболее популярных дистрибутивов Linux, ориентированных на безопасность личных данных. Он занимает мало места и полностью зашифрован.

-

Найдите хост VPS (виртуальный выделенный сервер) в другой стране. Это обойдется вам в несколько долларов в месяц, но позволит анонимно пользоваться интернетом. Важно подписаться на VPS в другой стране, чтобы трафик от VPS не мог привести к вашему реальному IP-адресу.

- Вы будете использовать VPS для установки программного обеспечения личного VPN. Это позволит вам подключаться к сети через личный VPN, тем самым маскируя свой IP-адрес.

- Выберите VPS, позволяющий вам оплатить услуги теми методами, которые не раскроют вашу личность, например с помощью DarkCoin.

- Как только оформите подписку на VPS, вам потребуется установить на этот сервер свою операционную систему. Чтобы без труда настроить личный VPN, установите один из следующих дистрибутивов Linux,: Ubuntu, Fedora, CentOS или Debian.

- Заметьте, что VPS-провайдер может вынужденно раскрыть информацию о вашем VPN по предписанию суда в случае подозрения на незаконную деятельность, связанную с вашим VPN. Повлиять на это вы не сможете.

-

Настройте личный VPN (виртуальную частную сеть) на сервере VPS. Вашему компьютеру для доступа к сети интернет потребуется подключаться к VPN. Со стороны все будет выглядеть так, будто бы вы выходите в сеть из точки расположения VPS, а не из дома, кроме того, все входящие и исходящие от VPS данные будут зашифрованы. Данный шаг чуть более сложен, чем установка виртуальной машины. Тем не менее он является самым важным шагом, поэтому, если вам важна анонимность, обязательно выполните его. Он предназначен специально для OpenVPN на Ubuntu, одного из наиболее надежных бесплатных VPN.

- Войдите в операционную систему на своем VPS. Этот процесс будет зависеть от выбранного вами VPS.

- Зайдите на веб-сайт OpenVPN и скачайте подходящий пакет программного обеспечения. Там много вариантов, поэтому обязательно выберите то, что точно соответствует установленной на вашем VPS операционной системе. Все доступные к скачиванию пакеты можно найти по следующей ссылке: openvpn.net/index.php/access-server/download-openvpn-as-sw.html .

- Запустите терминал на своем VPS и введите dpkg -i openvpnasdebpack.deb , чтобы установить программное обеспечение OpenVPN, которое вы скачали. Но если вы используете не Ubuntu или Debian, то команда будет отличаться.

- Введите passwd openvpn и установите новый пароль, когда появится запрос о его создании. Это будет пароль администратора для вашего OpenVPN.

- Откройте веб-браузер на своем VPS и введите адрес, который отображен в терминале. Это позволит вам открыть панель управления OpenVPN. Введите туда имя пользователя openvpn и созданный ранее пароль. Как только вы осуществите первоначальных вход, ваш VPN будет готов к работе.

- Запустите терминал и сделайте следующее: sudo apt-get install network-manager-openvpn-gnome

- Подождите, пока пакет скачается и установится.

- Откройте Network Manager и кликните по вкладке «VPN».

- Нажмите кнопку «Import» (Импортировать), а затем выберите конфигурационный файл, который скачали ранее.

- Проверьте настройки. Поля «Certificate» (Сертификат) и «Key» (Ключ) должны заполниться автоматически, а адрес вашего VPN, должен отразиться поле «Gateway» (Шлюз).

- Перейдите на вкладку «IPV4 Settings» (Настройки протокола IPV4) и выберите в раскрывающемся меню «Methods» (Методы) опцию «Automatic (VPN) addresses only» (Только автоматические адреса VPN). Это гарантированно перенаправит весь ваш интернет-трафик через VPN.

-

Скачайте на виртуальную машину Tor Browser Bundle. На данном этапе, когда у вас уже настроены и запущены VPS и VPN, вы можете пользоваться сетью достаточно анонимно. VPN будет шифровать весь исходящий и входящий трафик вашей виртуальной машины. Но если вы хотите сделать еще один шаг к анонимности, то браузер Tor позволит обеспечить дополнительную защиту, но ценой скорости доступа к интернет-страницам.

- Скачать браузер Tor можно с официального сайта: torproject.org .

- Запуск Tor через VPN скроет от вашего интернет-провайдера факт того, что вы пользуетесь Tor (он будет видеть только зашифрованный VPN-трафик).

- Запустите установщик Tor. Настройки по умолчанию обеспечивают всеобъемлющую защиту большинству пользователей.

- Для получения более детальной информации по использованию Tor, .

-

Регулярно меняйте провайдеров VPS. Если вас очень волнует вопрос обеспечения безопасности, рекомендуется менять провайдеров VPS не реже раза в месяц. Это означает необходимость новой настройки OpenVPN каждый раз, но постепенно с каждым очередным повтором вы научитесь выполнять необходимые операции все быстрее и быстрее. Обязательно полностью перенастраивайте новый VPS, прежде чем подключаться нему.

-

Разумно пользуйтесь интернетом. Теперь, когда все настроено, надежность сохранения вашей анонимности опирается на ваши привычки использования интернета.

- Пользуйтесь альтернативными поисковыми системами, такими как DuckDuckGo или StartPage.

- Избегайте сайтов, использующих JavaScript. JavaScript может быть использован для того, чтобы раскрыть IP-адрес и деанонимизировать ваш трафик.

- Отключайтесь от интернета, когда открываете файлы, скачанные через Tor.

- Не скачивайте через Tor torrent-файлы.

- Избегайте любых сайтов, которые не используют HTTPS (обращайте внимание на адресную строку, чтобы узнать, использует ли сайт HTTP или HTTPS).

- Избегайте установки плагинов для браузера.

В этой статье мы расскажем обо всех аспектах, касающихся анонимности в Сети , чтобы вы могли сохранить свою конфиденциальность, просматривая страницы в интернете:

Мы не говорим, что можно стать полностью анонимным, это практически невозможно. Но что мы на самом деле можем сделать, так это попытаться сделать онлайн-взаимодействие более скрытыми.

Оставайтесь инкогнито

Приватный режим просмотра или режим инкогнито — это функция, которая является вторым наиболее популярным вариантом просмотра в браузерах. Он вполне подойдет для тех случаев, когда вы выходите в интернет с чужого компьютера и хотите проверить свои учетные записи в Facebook , Twitter или электронную почту.

Точно так же он идеально подходит для тестирования сайтов, которые сильно загружены куками. А также для тех случаев, когда к компьютеру, на котором вы работаете, существует публичный доступ.

Приватный просмотр не стирает полностью ваши отпечатки пальцев. Отдельные элементы, такие как поиск DNS и некоторые куки, могут остаться после сеанса. Так что лучше рассматривать программы для анонимности в Сети в качестве временной меры. Основное, на чем я хочу заострить ваше внимание – не сохраняйте историю просмотра на общедоступном компьютере.

Если вам нужен оптимальный пример, то откройте приватный сеанс просмотра и просмотрите несколько сайтов, а затем выйдите из сеанса, перейдите к командной строке и введите следующее:

Ipconfig / displaydns и нажмите Enter .

Это будет список всех кэшированных записей DNS , посещенных с вашего компьютера, независимо от того, использовали ли вы приватный сеанс просмотра или нет.

Чтобы удалить записи, введите следующую команду:

Ipconfig / flushdns и нажмите Enter .

Таким образом, список будет очищен и любые попытки получить к нему доступ будут невозможны. Также целесообразно настроить пакетный файл, который будет запускать браузер в режиме приватного просмотра, а при закрытии автоматически очищать записи DNS. Этот метод можно использовать, чтобы поддерживать определенный уровень конфиденциальности.

Фальшивая личность

Использование фальшивой личности звучит интригующе, чем есть на самом деле, но во многих случаях это довольно эффективно для достижения анонимности в сети интернет :

Рассмотрим такой пример: вы используете адрес электронной почты для входа в Facebook , Twitter , eBay и онлайн-игры. Это может показаться вполне разумным, однако для хакера задача теперь существенно облегчается. Ему достаточно взломать только одну учетную запись или отследить вас. А вот, если бы у вас было много псевдонимов, то хакеру потребовалось бы гораздо больше времени и усилий, чтобы отследить все фальшивые личности и определить настоящего пользователя.

Это простая концепция, но ее можно с успехом применять, чтобы замаскировать свою сетевую активность. Были случаи, когда люди использовали свыше пятидесяти фальшивых имен и адресов электронной почты для входа на сайты, чтобы избежать определения своих реальных данных.

Существует немного причин предоставлять в интернете свою реальную личность. Преимущественно сайты только собирают и продают ваши данные, или используют их в рекламных целях, поэтому ни в коем случае не предоставляйте ваш реальный адрес электронной почты, домашний адрес или контактную информацию на публичных сайтах:

Если использование фальшивых личностей доставляет определенные неудобства и вам нужно что-то наподобие генератора фальшивых личностей, то вы найдете его здесь .

Как сохранить анонимность в Сети? Этот сайт может полностью создать поддельную личность с именами, адресами, адресами электронной почты и номерами телефонов. Он даже может предоставить вам ряд поддельных кредитных карт, девичью фамилию матери, транспортное средство, группу крови, рост, вес и QR-код , которые можно использовать на не слишком надежных сайтах. Очевидно, что все предоставляемые данные поддельные, и любое сходство с реальным человеком является случайным.

Также генератор фальшивых имен создает ложный адрес электронной почты, который является рабочим, и вы можете пользоваться им для получения одноразовых ссылок на подтверждение адреса электронной почты. Однако нельзя быть уверенными в том, кто также пользуется этим сервисом. Никто не знает, кто еще имеет доступ к этой системе. Так что лучше рассматривать ее, как инструмент генерации адресов электронной почты, которые можно использовать для заполнения различных онлайн-форм.

Инструменты, которые помогают оставаться невидимым

Существует целый ряд программ, с помощью которых можно скрыть свои действия, стереть цифровые «отпечатки пальцев» или оставаться невидимыми в интернете. Наиболее известной из них является Tor Network . Но те, кому, требуется более высокий уровень шифрования и анонимности, могут рассмотреть возможность использования VPN (Virtual Private Network ).

Tor Network

Tor — это программа для анонимности в Сети на русском, с помощью которой ваши онлайн-соединения пропускаются через связанные сети, каждая из которых принадлежит добровольцам со всего мира. Суть данной концепции заключается в том, чтобы блокировать возможность отследить пользователя и узнать его местоположение, а вам самим предоставить возможность посещать заблокированные сайты:

Tor Browser Bundle — это бесплатный пакет для Windows , Mac и Linux , который при запуске автоматически соединяет вас с Tor Network , а также запускает специально разработанную и модифицированную версию Firefox .

После запуска пакета, когда вы начинаете просмотр сайтов через Tor , весь контент, к которому вы подключаетесь, передается в зашифрованном виде и пропускается через упомянутую выше систему сетей. Tor Browser Bundle эффективно работает с любыми TCP-приложениями для мгновенного обмена сообщениями, удаленного входа и другими браузерами. Тем не менее, этот продукт не гарантирует 100 % анонимность, и он не должен использоваться для того, чтобы скачивать нелегальную музыку или фильмы. Это может вызвать перегрузку в сети Tor и спровоцировать проблемы у пользователей, которые используют пакет в надлежащих целях.

Протоколы, которые применяются на P2P-сайтах , часто можно использовать для сканирования IP-адреса , и они позволяют вычислить ваш фактический IP-адрес , а не тот, который сгенерировал Tor .

Тем не менее, Tor — это отличный продукт, которым можно воспользоваться, чтобы сохранить анонимность. Встроенная версия Firefox , основанная на Extended Support Release (ESR ) Firefox от Mozilla , специально модифицирована для оптимизации функций безопасности и конфиденциальности. Для этого был заблокирован доступ к элементу Components.interfaces , который может быть использован для идентификации платформы компьютера пользователя. За исключением некоторых Flash-дополнений запрещено кэширование SSL-сеансов и заблокирована утечка информации о DNS через WebSockets .

Используя Tor Browser Bundle , вы будете относительно защищены от онлайн-снупинга (кроме самых хитроумных злоумышленников ). Хотя обеспечить полную анонимность в Сети вам не удастся:

Если вы посмотрите на приведенный выше скриншот, то увидите, что с помощью навигации через Tor ваш IP-адрес скрыт. Это достигается через отключение JavaScript . Кроме этого модифицированная версия браузера успешно заблокировала скрипты, необходимые для сбора сведений о вашей системе.

Если вы хотите попробовать Tor Browser Bundle и посмотреть, насколько успешно он скрывает ваши цифровые «отпечатки пальцев», перейдите на сайт Tor , где можно скачать сам пакет. А также получить дополнительную информацию о том, как Tor помогает в достижении анонимности и безопасности при работе в интернете.

HMA VPN

Это впечатляющий VPN-сервис из Великобритании, который дает возможность пользователю скрывать свои IP-адреса , разблокировать некоторые сайты, каналы с географическими ограничениями и анонимно посещать сайты через один из более чем 50 тысяч приватных и анонимных IP-адресов компании:

934 VPN-сервера HMA размещены в 190 странах, они используют протоколы OpenVPN , PPTP и L2TP . Это полезное и простое в использовании программное обеспечение. Все, что вам нужно сделать, это подписаться на один из тарифных планов: 7,99 фунта стерлинга за один месяц, 5,99 фунта стерлинга в месяц на шесть месяцев или 4,99 фунта стерлинга в месяц на год. После этого нужно установить программное обеспечение, ввести имя пользователя, пароль и подключиться к сервису.

Вся сложная работа и конфигурирование VPN для анонимности в сети интернет осуществляется автоматически. Кроме этого специальная встроенная функция «Speed Guide » будет автоматически выбирать самый быстрый VPN-сервер на основе вашего текущего местоположения и соединения.

Программное обеспечение доступно для Windows , Mac и Linux . После того, как вы зарегистрировали учетную запись и оплатили выбранный тарифный план, можно скачать необходимый софт через панель управления HMA :

Менеджер программного обеспечения VPN включает в себя некоторые интересные функции, одной из которых является обзор по скорости соединения. Также можно выбрать, какой протокол VPN вы хотите использовать. Одним из наиболее популярных и, самых быстрых протоколов является OpenVPN . Кроме этого можно задать параметры смены IP-адреса случайным образом каждые несколько минут.

Программа содержит удобную функцию «Secure IP Bind «, которая не дает приложениям подключаться к интернету, когда HMA VPN не запущен. Вы можете самостоятельно выбрать VPN-сервер конкретной страны и настроить соотношение загрузки, чтобы подключиться к VPN-серверу с наименьшим количеством пользователей и получить в свое распоряжение больше ресурсов.

CyberGhost

VPN , который по праву считается одним из лучших методов анонимности в Сети . Недавно была представлена версия CyberGhost 5.5, которая включает в себя ряд дополнительных преимуществ, доступных в платном пакете. Скрыть ваш IP-адрес и зашифровать подключение для команды CyberGhost является нормой, но они чувствуют, что могут сделать для вас еще больше:

Новые функции включают в себя Ad-Blocker , защиту от вредоносных программ и вирусов, сжатие данных, предотвращение отслеживания, функцию принудительного перехода на HTTPS , а также доступ через наиболее быстрые сервера.

Функция сжатия данных увеличивает скорость мобильного соединения, а также определяет и активно удаляет любой контент, способствующий сбору информации о посещенных вами ресурсах.

Принудительный переход на HTTPS является полезной функцией, которую не реализуют многие VPN . Принудительно переходя на защищенное соединение, вы повышаете безопасность вашей работы в Сети и уменьшаете риск кражи ваших данных:

Помимо новых функций версия CyberGhost 5.5 характеризуется более быстрым и удобным интерфейсом. Подключение к серверам, расположенным за пределами Великобритании, стало более быстрым, а общая скорость загрузки увеличилась. Также сервис предоставляет удобные графики, которые отображают, сколько случаев блокировки, отслеживания и принудительного перехода на HTTPS имело место во время использования CyberGhost .

Для получения дополнительной информации о том, как сохранить анонимность в Сети и о стоимости различных тарифных планов, посетите сайт CyberGhost .

Дополнения для браузеров

Если уменьшение объема трафика для вас не слишком актуально, и вы обеспокоены лишь возможностью отслеживания действий со стороны злоумышленников, тогда используйте одного из многочисленных бесплатных дополнений, доступных для IE , Chrome и Firefox .

Они могут помочь блокировать запуск отдельных скриптов и вывод всплывающих окон, а также определить элементы отслеживания вашего местоположения.

DoNotTrackMe / Blur

Недавно вышедшая, но уже широко известная улучшенная версия DoNotTrackPlus . По сравнению с предыдущими версиями в ее черный список дополнительно добавлено свыше 300 рекламных площадок, а также более 650 технологий отслеживания:

Дополнение доступно для Chrome , IE , Safari и Firefox . После установки расширения и перезапуска браузера в панели инструментов появится значок DNTMe , и DoNotTrackMe начнет регистрировать попытки отслеживания вашей активности.

DNTMe отлично работает параллельно с уже установленными дополнениями. Работа браузера не замедлится, вы будете видеть тот же контент, что и прежде, за исключением части элементов рекламы, с которыми связаны попытки отслеживания. Вы будете получать информацию о количестве предпринятых и заблокированных попыток.

Adblock Plus

Еще одно бесплатное дополнение для IE , Chrome и Firefox . Оно считается одним из лучших для обеспечения анонимности в Сети , блокировки фишинга и трекинга, и защищает вас от вредоносных программ и нежелательной рекламы:

Вы можете добавлять готовые фильтры или использовать пользовательские. Но будьте осторожны при использовании неизвестных списков фильтров, так как они могут не учитывать что-то важное.

NoScript

Расширение для Firefox , Seamonkey и других браузеров от Mozilla . Это бесплатный пакет с открытым исходным кодом, он блокирует весь JavaScript , Java , Flash и другие небезопасные плагины, если они не являются доверенными. NoScript можно установить либо через хранилище дополнений Firefox , либо непосредственно с сайта NoScript :

NoScript отлично справляется с задачей скрытия информации о вашем местоположении, активности от скриптов, запрашивающих подобные данные. Расширение скрывает ваши цифровые «отпечатки пальцев » от подавляющего большинства сайтов в интернете и обеспечивает достойный уровень анонимности и конфиденциальности .

Заключение

В наше время невозможно получить полную анонимность в Сети . Для этого потребуется безопасный VPN-сервер , большое количество методов блокировки на базе браузера и специальная настройка операционной системы.