Nivelul de anonimat și utilizarea convenabilă. Cum să fii cu adevărat anonim online

După ce în SUA au apărut detalii despre programul de informații PRISM și utilizatorii au aflat că statul colectează date de la Google și Yahoo!, numărul de solicitări pentru motorul de căutare anonim DuckDuckGo a crescut dramatic (de la 1,7 milioane la 3 milioane). Motorul de căutare nu recunoaște adresa IP, nu stochează cookie-uri și istoricul interogărilor utilizatorului, deci nu poate alinia răspunsurile după relevanță, permițându-vă astfel să vedeți rezultate obiective.

O strategie similară este urmată de o serie de alte motoare de căutare, care, totuși, nu au câștigat prea multă popularitate. Cele mai cunoscute sunt Ixquick și Start Page. Toți câștigă din publicitate media (în 2011, venitul lui DuckDuckGo a fost de 115.000 USD).

Poștă

Diverse sisteme vă permit să creați e-mail temporar sau pur și simplu să trimiteți mesaje anonim. Cu ajutorul „ 10 Minute Mail” Puteți porni o cutie poștală timp de 10 minute. Acest lucru, de exemplu, vă va permite să vă înregistrați pe un site nou și să evitați spam-ul suplimentar. Dacă după 10 minute mai este nevoie de acces la casetă, puteți solicita o prelungire. „10 Minute Mail” funcționează numai pentru mesajele primite.

Hushmail oferă un sistem mai sofisticat. Aici trebuie să vă înregistrați, după care veți primi 25 de megaocteți de spațiu gratuit și până la 10 gigaocteți pentru 84,97 USD pe an. Există un pachet separat pentru afaceri - pentru 5,24 USD pe lună. Literele nu sunt salvate pe server, este imposibil să recuperați parola. Pentru ca site-ul să nu vă „uite”, trebuie să vă conectați o dată la 10 zile.

Browsere

Cel mai faimos browser care oferă acces la „internetul închis” este Tor Browser Bundle. Se crede că este folosit de cei care doresc să meargă pe site-uri interzise (sau din alte motive trecute la Tor). Dar ideea creatorilor săi a fost să protejeze utilizatorii de supraveghere și transmitere de date către agenții de publicitate. În browserele familiare (Google Chrome, Internet Explorer, Firefox), anonimatul poate fi obținut prin trecerea la modul incognito.

Motor de căutare anonim Duckduckgo

Motor de căutare anonim Duckduckgo Serviciu poștal 10 minute Mail

Serviciu poștal 10 minute Mail Anonymous Tor Browser Bundle

Anonymous Tor Browser Bundle Stocare în nor de Spideroak

Stocare în nor de Spideroak Serviciu de ancorare gratuit

Serviciu de ancorare gratuit Serviciul CyberGhost

Serviciul CyberGhost

Stocare in cloud

Proiectul SpiderOak se poziționează ca cel mai sigur depozit. Toate informațiile sunt trimise către server în formă criptată, iar tehnologia „zero-knowledge” (zero informație) este utilizată în procesarea acesteia. Astfel, toate informațiile pot fi accesate doar de proprietarul contului. Serviciul câștigă după modelul freemium: 2 gigaocteți se pot obține gratuit, pentru spațiu suplimentar va trebui să plătiți 10 USD pe lună.

Acces securizat

Există servicii care oferă acces securizat la Internet printr-un VPN. Ei folosesc o criptare specială care protejează browserul, blochează programele malware și permite accesul la site-uri care ar putea să nu fie disponibile în unele țări. AnchorFree oferă o conexiune Hotspot Shield pe orice dispozitiv pentru 30 USD pe an. CyberGhost - caracteristici similare gratuit cu un trafic lunar de 1 gigabyte. Funcțiile avansate vor costa 49 USD pe an. Serviciile câștigă și din publicitate.

De la lună la lună, subiecte apar pe forumurile subterane - cum să vă creați un anonimat maxim și să deveniți invulnerabil, vor fi suficiente VPN și șosete strâmte etc. erezie, care a devenit plictisitoare și căreia i se răspunde deja cu fraze memorate de genul - O vor găsi dacă vor, 100% nu se întâmplă.

Luăm lopeți și o targă.

Ce trist este să vorbim despre asta, mai avem nevoie de VPN, poți să-l cumperi, să-l furi, să naști, pe scurt, cum să-l obții depinde de tine. Nu aș paria pe cele gratuite, dacă nu ai deloc bani, cumpără de la kebrum, sunt tarife de doar 5-6 dolari pe lună, nu există restricții și există un mod demo, dacă nu Nu descărcați torrente, puteți lucra în modul demo, este un lucru al naibii. Bine, cumva ai pus mâna pe VPN, ce urmează?

Și apoi DA-DA-DA, același TOR, descarcă, instalează, totul funcționează din cutie, deși din cutie dacă folosești Windows, va trebui să te draci puțin sub Linux, dar munca ta va fi răsplătită, Eu personal am construit totul pe ubuntu 12, la început am scuipat, dar acum la naiba, deja o erecție. În general, TOR care vine în cutie este în continuare aceeași frână, așa că trebuie să-l configurați corect, cu această configurație, TOR-ul dvs. va zbura mai repede decât un avion + țările de care nu avem nevoie vor fi excluse, adică nu vom primi niciodată o adresă IP rusă ca opțiune și vom ieși constant prin nodurile americane, bineînțeles că vom tunde sub amera.

TOR config

Cum și unde să-l împingeți, îl puteți găsi cu ușurință pe Google.

Port de control 9051 DirectPort 9030 DirReqStatistics 0 ExitNodes (SUA) StrictExitNodes 1 ExcludeNodes (RU), (UA), (BY), (LV), (LD), (MT), (GE), (SU) ExitPolicy resping * : * aviz de jurnal stdout Porecla R1 SAU Portul 3055 RelayBandwidthBurst 10485760 RelayBandwidthRate 5242880 SocksListenAddress 127.0.0.1 Noduri stricte 1 |

Ceea ce avem este că selectăm nodurile de ieșire numai din SUA specificând în mod explicit (US), toate nodurile intermediare și de intrare se vor schimba în funcție de țară, excluzând acestea: (RU), (UA), (BY), (LV), ( LD), ( MT), (GE), (SU), această listă de țări a fost întocmită de carderi experimentați, poate că și alte țări ar trebui adăugate la listă, dacă știți care dintre ele, asigurați-vă că le partajați. Nu acordăm atenție tuturor celorlalte valori, dacă doriți, puteți citi despre fiecare parametru separat pe offsite-ul TOR, cu condiția să cunoașteți engleza sau să folosiți un traducător de la gigant.

Așa că am configurat TOR cu tine, am primit un VPN, fundația este gata. După cum știm, tot traficul de pe nodul de ieșire din Tora este transparent și poate fi ușor interceptat de un atacator, dar nu le vom lăsa băieților răi nici o șansă. Să tragem un tunel SSH peste toată această fundație. Deci, iată ce obținem:

1.

Ne conectăm la rețea prin VPN, respectiv, devenim Amer, IP-ul se schimbă în american (vă puteți construi propriile lanțuri și, dacă doriți, configurați după bunul plac, pot fi orice țări).

2.

Apoi, lansăm TOR configurat, respectiv, TOR va funcționa prin canalul VPN conectat anterior.

3.

Tragem tunelul SSH proxy prin rețeaua TOR peste tot ce este disponibil.

4.

La ieșire, avem adresa IP a tunelului SSH. Și prin nodul Ieșire există trafic criptat și niciun tip rău nu îl va decripta și va arde secretele.

5.

PROFIT!

Am luat deja în considerare primele două puncte, cred că toată lumea a înțeles totul. Dar să aruncăm o privire mai atentă la tragerea tunelului. Întrucât am ubuntu (vă sfătuiesc Linux pentru aceste cazuri, pentru că tunelul SSH de sub ferestre este al naibii de instabil, veți scuipa), vă voi spune cum să faceți toate acestea în sistemele nix. Pentru a face un tunel SSH, trebuie să avem un shell SSH pe un server, nu vă voi spune cum să o faceți, puteți din nou - să cumpărați, să furați, să dați naștere. Pe scurt, aproximativ vorbind, am cumpărat un shell SSH pe un server Amer, ce urmează, și apoi trebuie să construim un alt zid. În consolă scriem comanda:

sudo proxychains ssh -D 127.0.0.1 : 8181 nume de utilizator @ 142.98.11.21 |

Comanda proxychains înseamnă că rulăm ssh prin socket-ul nostru local TOR pe portul 9050 (în general, ne proxy tunelul), apoi vine parametrul -D, care creează un socket pe portul 8181 și apoi adresa serverului SSH în sine, unde mai întâi autentificați-vă și apoi prin câine adresa IP a serverului însuși. Apăsăm enter și vedem acest gunoi:

| lanț în S | -< > - 127.0.0.1 : 9050 - < > < > - 142.98.11.21 - < > < > - O.K |

Daca vezi OK, atunci la dracu, ne-am conectat la server prin reteaua TOR, apoi introducem parola, apasam din nou enter si minimizam consola, intre timp pe gazda locala 127.0.0.1 de pe portul 8181 avem un socket agatat prin care vom merge deja pe internet.

La naiba câte litere, sper că toată lumea a înțeles totul, deși acesta este un subiect confuz, dar nu există altă modalitate de a face această operațiune. De-a lungul timpului, obișnuiește-te și într-un minut, trezește-te pentru a-ți crea canale incredibil de cool.

Cum vom fi prinși?

Să presupunem că ai furat un milion de bani și ai anunțat o recompensă pentru fundul tău. În consecință, încep să te caut. Să vedem cum se va desfășura lanțul.

1.

Deoarece adresa IP finală a shell-ului SSH, nu hrăniți pâine, toate forțele vor fi aruncate acolo.

2.

Deoarece shell-ul SSH trece prin rețeaua TOR, lanțul se schimbă la fiecare 10 minute, nodurile de ieșire, serverul de mijloc și nodurile de intrare se schimbă. Aici se dovedește că tund o minge de dracu, personal nici nu-mi pot imagina cum va fi posibil să găsești ceva în toată dracu’ asta. Traficul nostru este criptat pe toate nodurile, nici adulmecarea nodului de ieșire nu va funcționa, lanțurile TOR pot fi în general construite în întreaga lume. Deci, acesta este un fel de ireal, chiar dacă găsesc un nod de ieșire, atunci vor trebui să caute un server de mijloc. Și toate acestea necesită fonduri, conexiuni și multe alte lucruri, nu orice birou va face asta, este mai ușor să punctezi.

3.

Să presupunem că s-a întâmplat un miracol, rețeaua TOR ne-a dezamăgit și ne-a spus adresa IP VPN. Ei bine, ce pot să spun - totul depinde de serverul VPN, de administrare, de condițiile meteorologice și de mulți alți factori. În acest moment, ce noroc, fie VPN-ul vă va trece toate jurnalele, fie nu.

4.

Chiar dacă ți-au determinat adresa IP reală, au recunoscut țara, orașul. Nu înseamnă nimic încă. Nimeni nu a anulat cartelele sim din stânga, Wi-Fi-ul vecinului. Ei bine, acest lucru este complet pentru paranoici, precum Bin Laden, conform unor rapoarte, securitatea lui a fost construită exact în modul în care ți-am descris, deși acesta este din nou un telefon surd. Dacă vrei să faci bine, fă-o singur! Îți poți întări invulnerabilitatea cu gânduri că, dacă vor să te găsească, atunci va fi nevoie de finanțe foarte bune, pentru că doar imaginează-ți ce are de făcut operatorul, măcar să obțină loguri de pe serverul SSH, ca să nu mai vorbim de rețeaua TOR.

5.

În acest exemplu, nu iau în considerare rețeaua i2p, aceasta este o naiba despre nimic, în primul rând, nu veți obține niciodată viteză reală din ea, în al doilea rând, nu vă veți putea conecta la niciun site, deoarece i2p este deloc prietenos cu cookie-urile, în al treilea rând, la ieșire vom avea întotdeauna o adresă IP germană. Acestea sunt principalele puncte care te fac să trimiți i2p la o pula mare și suculentă.

Navigați în siguranță sau săpați

Am construit cu succes 50 la sută din fortăreața noastră, este mai bine să petrecem o zi pe toate acestea, dar apoi să aducem sistemul în plin defcon în câteva minute. Dar ce este pentru noi această cetate dacă moștenim? Haideți să facem totul mai dificil și să ne setăm browserul să fie complet dezamăgit. Adică, nu vom permite browser-ului nostru să ne dea afară cu mărunțiș. Dintre toate browserele din lume, doar Firefox poate fi configurat cu succes, iar noi îl vom alege. Pentru a face acest lucru, descărcați cea mai recentă versiune portabilă, Google pentru a ajuta, despachetați și rulați.

Acest lucru ne va permite să oprim toate prostiile inutile care ne pot arde, cum ar fi Java, Flash etc. prostii necunoscute. Apoi, instalați următoarele plugin-uri:

Captură de ecran, pagehacker și hackbar pot fi omise, acesta este un amator, totul ar trebui să fie obligatoriu. Apoi setăm casetele de selectare ca în această captură de ecran, acest lucru nu ne va permite să dormim pe cookie-uri, adică după închiderea browserului, toate cookie-urile vor fi șterse și nu vor mai fi probleme dacă ați uitat accidental să construiți tuneluri anonime.

despre< b > < / b >:config |

și căutați linia geo.enable - setați această valoare la false, acest lucru ne va permite să nu legăm browserul de locația noastră. Deci, cu setările de bază rezolvate, acum să configuram pluginurile instalate.

NoScript

În primul rând, am configurat NoScript, nu avem nevoie de o minte specială acolo, doar puneți o bifă - Refuzați tot JavaScript și gata, deși încă am săpat și am dezactivat tot felul de notificări inutile. Rețineți că, cu NoScript activat, unele site-uri care conțin scripturi Java nu vor funcționa pentru dvs., într-un fel sau altul, uneori mai trebuie să dezactivați acest plugin, pentru că nu există nicio modalitate, sau să utilizați versiuni mobile ale site-ului. Cu pluginul dezactivat, vom arde o mulțime de date despre noi, cum ar fi versiunea browserului, rezoluția ecranului, adâncimea culorii, limba, sistemul de operare și multe altele, inclusiv adresa dvs. IP reală. Deci ori este totul, ori nimic!

ModifyHeader

Cu acest plugin minunat, vom filtra unele dintre anteturile transmise, nu toate bineînțeles, ci doar pe cele care pot fi filtrate, uită-te la poză și repetă după mine.

Imediat ce am terminat, facem clic pe fața cu inscripția Start, pluginul va fi activat și va filtra titlurile care nu ne plac. Să mergem mai departe.

FoxyProxy

Acest plugin ne permite să comutăm cu ușurință între proxy, de exemplu, dacă doriți să accesați Internetul ocolind tunelul ssh, sau invers, folosiți întregul lanț sau aveți nevoie doar de TOR, există multe exemple. Creăm următoarea schemă:

Am doar 3 puncte aici, lucrez prin TOR, lucrez printr-un tunel și direcționez traficul fără proxifieri.

Lucrul prin TOR este configurat astfel: 127.0.0.1 portul 9050 + trebuie să bifați caseta în Socks5

Lucrați prin tunel, setați portul 8181 la 127.0.0.1 (am specificat acest port când am creat tunelul ssh, puteți alege oricare altul) și, de asemenea, bifați caseta pentru Socks5. Salvăm și închidem totul.

În primul caz, vom obține că vom accesa Internetul prin VPN, iar apoi pornim browserul prin rețeaua TOR, respectiv, traficul nostru nu va fi criptat pe nodul Exit.

În al doilea caz, tot traficul nostru trece prin VPN, apoi proxy tunelul ssh prin rețeaua TOR, la ieșire obținem trafic criptat și adresa IP a serverului ssh pe care l-am ales.

În cel de-al treilea caz, dezactivăm în general toată proxificarea și mergem la Internet cu adresa IP a serverului nostru VPN.

Întregul lucru este ușor și convenabil comutat de mouse și nu ar trebui să aveți dificultăți.

Am terminat de manipulat plugin-urile, sper că v-am adus elementele de bază ale tuturor acestor vechituri, dar dacă nu înțelegeți ceva, întrebați în comentarii. În principiu, ne-am făcut un browser sigur. Acum putem naviga pe net și să nu ne fie teamă că putem fi identificați după niște semne, de fapt, ne-am deghizat într-un american de rând, nimic nu ne trădează. Iată raportul în sine, cum privim ceilalți:

Concluzii e

În acest articol, v-am prezentat posibilul concept de anonimat online. După părerea mea, aceasta este schema optimă, desigur, puteți adăuga DoubleVPN, șosete și adăugați încă trei cutii în întregul lanț, dar viteza nu va fi aceeași, totul depinde de dorința și gradul de paranoia. Am descris toate avantajele și dezavantajele schemei de mai sus, sper că v-a plăcut și v-ați provocat câteva gânduri corecte.

Cookie-uri și strategie

Pe lângă toate acestea, vreau să vă reamintesc că nu trebuie să uitați de alte precauții, de exemplu, instalarea unui sistem de operare în limba engleză, utilizarea mașinilor virtuale pentru munca murdară, schimbarea adreselor MAC pe plăcile de rețea, criptarea hard disk-urilor, fiecare când vă conectați, asigurați-vă că vă verificați adresa IP pe resurse specializate, adică au conectat VPN-ul - au verificat adresa IP, au conectat din nou TOR, l-au verificat și așa mai departe, există situații în care VPN-ul pare să aibă a crescut, dar IP-ul nu s-a schimbat, așa că s-au ars, așa că trebuie să luăm în considerare toate lucrurile mărunte, este mai bine să verificați de o sută de ori decât să regretăm o sută de ani mai târziu. De asemenea, atunci când faceți tranzacții, nu folosiți ICQ, doar jabber și conectați-l exclusiv prin tunelurile create, cel puțin vă puteți descurca cu un TOR. Toți banii pe care îi câștigați online, stocați în LR sau în otravă, apoi cumpărați Bitcoin cu ei și apoi toate fondurile sunt retrase anonim în orice mod convenabil. După fiecare tranzacție, schimbați portofelul Bitcoin (realizat în câteva clicuri), apoi îmbinați toate fondurile într-unul care nu a strălucit nicăieri. Nu uitați să faceți proxy toate aplicațiile cu care lucrăm, puteți configura în general întregul sistem astfel încât absolut toate programele să meargă pe Internet prin tunelurile dvs., din nou vă voi direcționa către Google, există o mulțime de informații despre asta . Dacă Windows este prea important pentru dvs. și nu puteți sau nu puteți tolera sisteme de tip nix, atunci același lucru se poate face și sub ferestre, dar credeți că vor fi mai mulți hemoroizi și stabilitatea va scădea semnificativ, așa că aveți răbdare și studiați Linux dacă aveți au ales deja partea întunecată. Pe aceasta mă grăbesc să-ți iau rămas bun de la tine! Daca ceva nu este clar, intreaba, il mestec! Pa! Pa!

Toate informațiile pe care le-am furnizat în acest subiect sunt oferite doar cu titlu informativ și nu reprezintă un îndemn la acțiune, toată responsabilitatea cade pe umerii dumneavoastră.

Actualizați:

Un alt lucru interesant a fost descoperit în Firefox, vă spun!

Introduceți în bara de adrese a browserului: despre:config

Căutăm un parametru: network.proxy.socks_remote_dns

Îl expunem în: Adevărat

Browserul este acum configurat să folosească serverele DNS ale tunelului SSH în sine. De exemplu, dacă intri pe whoer.net cu setări similare de browser, vei vedea serverul DNS al țării tunelului SSH, nu DNS-ul ISP-ului tău sau al serverului OpenVPN prin care accesezi Internetul.

Ultima actualizare până la 2 iulie 2015.

Definiție:

Anonimitatea este fără nume, necunoscutul; implicit, ascunderea numelui.

Soluţie:

Nu ar trebui să existe nimic în calea dintre tine și internet care să te poată lega de conexiunea ta. Și nu poți să te comporți așa cum faci de obicei. În acest caz, comportamentul dumneavoastră obișnuit în același timp ar trebui înregistrat în mod fals.

Cine ești tu poți afla

1) Amprenta financiară

achiziționarea de dispozitive și servicii care v-au asigurat accesul la Internet

beneficiind de internet sub formă de finanțare, bunuri și servicii

2) Amprenta electronică

IP, MAC, ora, camere incorporate, wifi, gsm, gps, microfon.

sisteme de operare, programe, plug-in-uri și multe altele.

acești oameni se grăbesc cu telefoanele mobile în care există software pentru a colecta informații nu numai despre proprietarul mobilului, ci și despre aerul radio din jur. Coordonate GPS, stații de bază GSM, hotspot-uri WiFi, dispozitive bluethooth etc. Și există o blondă care vorbește la telefon, iar camera ei surprinde în liniște că te-ai uitat în direcția ei. Asta nu pentru că este spionă, ci pentru că pune totul pe telefon fără discernământ.

3) Traseul metadatelor

scris de mână: viteză, trăsături caracteristice ale muncii dvs. pe Internet. Stilul de tastare pe tastatură are propria sa amprentă. Greșeli de ortografie, greșeli de ortografie corectabile, semne de punctuație etc. Șirul de căutare Google în orice browser care utilizează JS (dacă este permis) este transmis continuu pe serverul Google în timp ce introduceți text. Luați în considerare că informațiile despre natura setului sunt transmise pe Internet. Google face totul pentru a-ți cunoaște fața, chiar dacă are o mască pe ea. Nu uitați de mouse sau touchpad.

informațiile pe care le căutați fără masca anonimă vă pot oferi atunci când încercați să faceți același lucru în mască. Trebuie să aveți instrucțiuni clar definite despre ce să nu faceți și acțiuni clar limitate. Viața ta anonimă ar trebui să fie ca a unui spion. Aceasta este autodisciplina, aceasta este munca, aceasta este completarea constantă a cunoștințelor și aplicarea lor în practică. Este foarte greu să nu dormi în practică când ești supravegheat timp de 24 de ore și să o faci fără a te eforta.

regretăm să păstrăm tăcerea despre faptul că prietenii tăi din fața Nickname-ului sau numărului tău de telefon vor scrie cu atenție numele tău, data nașterii, relația, fotografia și vor încărca pe Apple sau Google, precum și toate aplicațiile care au acces la agenda ( și numai leneșii nu se urcă acolo) știu asta imediat .

Poți să furi o conexiune la Internet, să cumperi o cartelă SIM cu GPRS de la țigani, dar cum te poți ascunde de camerele video amplasate cu grijă în întreaga lume. Cipurile RFID de la bănci, biblioteci, metrouri sunt puse cu grijă în buzunarele tale. Cartea de identitate devine biometrică și prezența ei într-un buzunar într-un loc public este impusă prin lege.

Cu cât computerul telefonului este mai modern, cu atât este mai probabil să aibă o ușă din fabrică la nivel de cip sau o ușă din spate de la un reseller sau un serviciu de livrare. Crezi că instalând Tails sau Kali Linux ai rezolvat problema - te înșeli, mai trebuie să asamblați un computer pe lămpi :). Sau purtați telefonul cu dvs., acesta oferă furnizorului informații despre locul în care vă aflați 24 de ore pe zi. Oferă-i obiceiurile tale zilnice. Aici Vasya se duce la muncă, iată-l de la muncă. Dar, brusc, Vasya a dispărut de pe radar, deși de obicei în acest moment călătorește pe traseul A sau B. Ciudat. Anomalie. Și acum, dacă toate aceste informații cad într-o mână și sunt analizate, ce se întâmplă? Se dovedește că cercul suspecților este brusc restrâns. Vasya este găsit pe camere în Mitino, cumpără o cartelă SIM de la țigani sau stă lângă bibliotecă într-o mașină cu un laptop în poală.

Iar faptul că Vasya folosește TOR, VPN și un sistem de operare neobișnuit nu este un secret pentru furnizor. Doar că nu-i pasă de Vasya până atunci. Traficul înregistrat poate fi deschis ulterior.

Așa că mă voi abona la cuvinte Artem

Dacă doriți să păstrați anonimatul pe Internet, nu folosiți Internetul.

În viață, se întâmplă să ai nevoie de anonimat 100% atunci când folosești internetul printr-un browser (mă voi lipsi de exemple, altfel băieții duri vor veni din nou la comentarii și mă vor acuza de instigare și mă vor amenința cu departamentul „K”). Cum să faci astfel încât site-urile de pe Internet (de exemplu, Google) să nu te poată identifica și să înregistreze informații despre orice acțiuni din dosarul tău?

Se întâmplă să pornești un VPN cu modul incognito, să nu te autentifici nicăieri și AdSense te sperie brusc cu reclame dureros de familiare. Cum determină el cine este cine?

Pentru a răspunde la această întrebare, să facem un experiment. Să deschidem file în patru browsere:

- Tor Browser 6.0.2 (bazat pe Mozilla Firefox 45.2.0);

- Safari 9.0 (mod incognito);

- Google Chrome 52.0.2743.82 (mod incognito);

- Mozilla Firefox 46.0.01 (mod incognito).

Și să vedem ce date despre o persoană pot colecta. Ce spunem site-ului despre noi introducând adresa URL în bara de adrese?

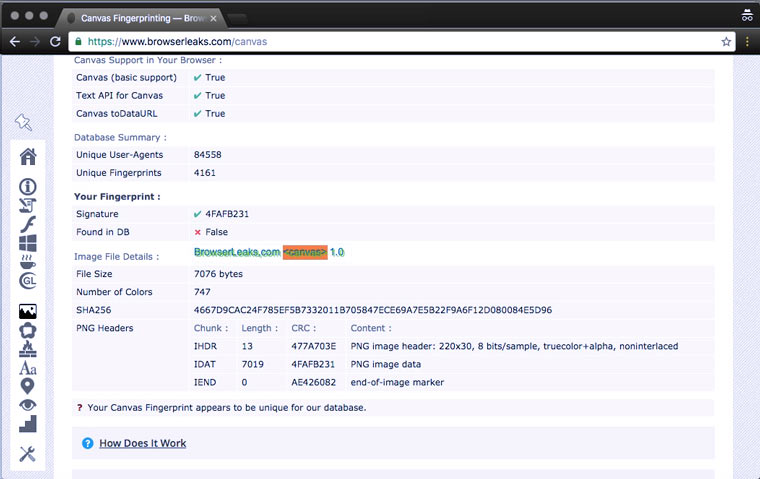

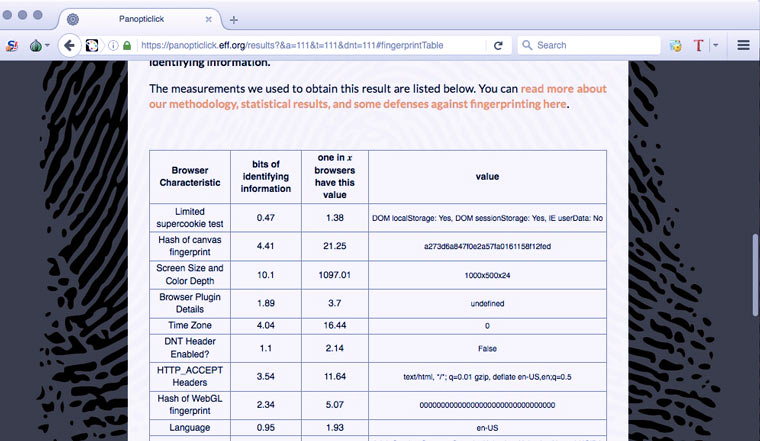

Oferim opțiuni unice de redare a imaginii (Canvas Fingerprinting)

Canvas Fingerprinting este o tehnologie de identificare a utilizatorilor dezvoltată acum aproximativ 4 ani de AddThis. Principiul funcționării sale se bazează pe faptul că, atunci când o pagină este încărcată, o imagine este desenată (redată) (de obicei un bloc cu o singură culoare pentru a potrivi culoarea de fundal cu text invizibil), browserul colectează o mulțime de informații despre sistem pentru asta: ce fel de hardware și drivere grafice, versiunea GPU, setările sistemului de operare, informații despre font, mecanisme de anti-aliasing și multe alte lucruri mici.

Împreună, această gamă largă de detalii formează o caracteristică unică care distinge împerecherea computer/browser a utilizatorului de toate celelalte din lume. Pentru fiecare, este scris ca un șir similar cu DA85E084. Există coincidențe (conform Panopticlick, șansa medie de a găsi un dublu este de 1 to), dar în acest caz, le puteți completa cu alte posibilități de identificare a identității (despre ele mai jos).

Tor cere permisiunea de a obține amprenta Canvas, iar dacă ești atent și nu dai consimțământul, poți păstra aceste informații pentru tine. Dar toate celelalte browsere predau proprietarul fără nici un scârțâit.

Puteți citi mai multe despre această metodă de identificare pe Wikipedia.

Ne spargem bazele preferințelor publicitare

Scripturile pentru determinarea Amprentei Canvas sunt acum echipate cu multe site-uri vizitate. Având în vedere această valoare unică, un site poate cere altuia informații despre persoană. De exemplu, conturi conectate, prieteni, adrese IP utilizate și informații despre preferințele de publicitate. Puteți verifica linkul de mai jos pentru a vedea ce sisteme au interesele dvs. de consumatori legate de Canvas Fingerprinting.

Tor a cerut din nou aceeași permisiune ca în primul paragraf și, din cauza refuzului meu, nu s-a găsit nimic. Safari m-a găsit la 3 baze, Chrome la 13 și Firefox la 4. Dacă părăsiți modul incognito, numărul de baze crește la 25 în cel din urmă, deoarece majoritatea folosesc cookie-uri vechi bune pentru identificare.

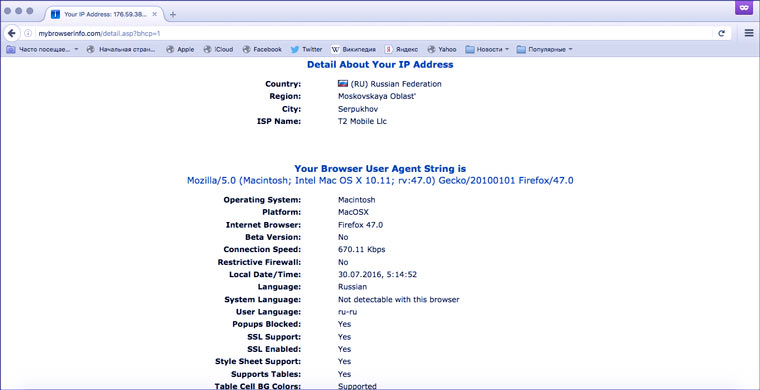

Partajarea adresei IP și a operatorului

În Tor, folosind butonul New Identity, puteți schimba „țara gazdă”. Și modurile „incognito” nu ascund adresa IP (pentru aceasta trebuie să utilizați suplimentar un proxy sau VPN), ci partajați locația dvs. aproximativă și informații despre furnizorul de internet cu proprietarii site-ului.

Vă dezvăluim orașul și ora în el (cu serviciile de geolocalizare activate)

Pe yandex.ru din Tor, fără permisiuni pentru a determina locația, a arătat unde sunt aproximativ și cât timp am. Similar cu alte browsere.

Trimitem coordonatele noastre exacte

Tor nici măcar nu a cerut permisiunea de a determina coordonatele și doar a returnat zerouri. Safari, Chrome și Firefox au cerut o permisiune standard (ca în modul normal) și nu s-au obosit să-mi amintească că sunt criptat și nu ar trebui să dezvălui astfel de date.

Vă dezvăluim orașul și ora în el (cu serviciile de geolocalizare dezactivate)

Apoi am dezactivat serviciile de localizare pe Mac și am revenit la yandex.ru. Tor a făcut site-ul să creadă că sunt în România, dar a lăsat ora la Moscova (din cauza nepotrivirii dintre IP și fusul orar, se va putea interzice o singură dată VPN-urile în cazul unui ban). În alte browsere, totul rămâne ca înainte.

Faptul este că Yandex nu are nevoie de GPS (sau de date WPS de la dispozitiv) pentru a determina locația. La urma urmei, are un „Locator”! Te-ai conectat prin Wi-Fi? Punctul de acces este deja în baza de date (vezi articolul). Ți-ai oferit internet de pe telefon? Turnul celular va trece.

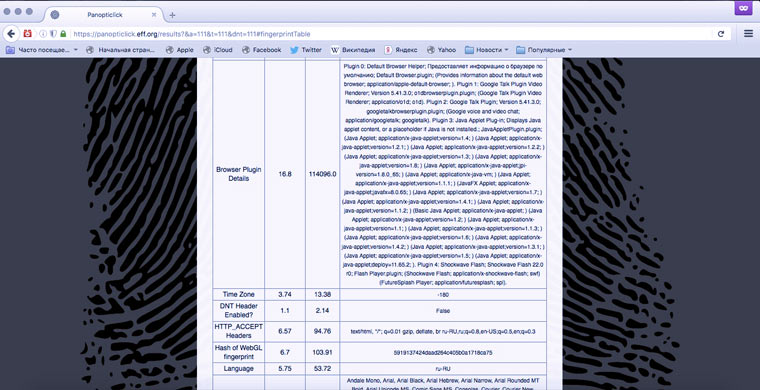

Furnizarea de informații despre setările de limbă

Un alt semn sigur al unui iubitor de VPN este nepotrivirea limbii cu țara cu IP-ul căreia stă. Tor m-a dezamăgit - limba sa este întotdeauna engleza (dar o puteți schimba, dar m-am gândit că ar trebui să se schimbe automat pentru țară). Restul setărilor sunt aceleași ca în modul normal.

Vă spunem totul despre browser și sistem

Sistemul de operare, viteza de conectare, caracteristicile de culoare ale monitorului, suport pentru diferite tehnologii, lățimea ferestrei browserului, versiunea Flash - o grămadă de lucruri mici care completează caracteristicile unice ale utilizatorului. Tor falsifică unele dintre aceste date (Windows 7 este un exemplu), iar restul browserelor sunt complet sincere.

O persoană poate schimba IP-ul, activa „incognito”, iar scriptul pentru creșterea prețurilor va calcula rapid: „Cine este acesta pentru noi cu un internet lent, o versiune veche de flash și Windows XP, a intrat pentru a doua oară, dar acum s-a hotărât să pretindă că este rezident al Seychelles? Creștem cu 20%!”

Partajarea listei de pluginuri instalate

O altă caracteristică care face o persoană unică este lista de plug-in-uri (cu informații despre versiune) instalate în browserul său. Tor le ascunde. Alte browsere nu.

După cum puteți vedea, Tor Browser oferă un anonimat bun. Dar faptele istorice arată că, dacă o persoană face ceva cu adevărat serios cu ajutorul unei rețele de ceapă, atunci o va face totuși uneori găsi. Toată lumea își amintește probabil povestea revelatoare cu fondatorul Silk Road (un magazin de droguri) Ross Ulbricht.

Iar modurile „incognito” sunt necesare doar pentru a urca în spatele computerului altcuiva și a nu lăsa urme. Este posibil să blocați JavaScript în plus față de ele, acest lucru va reduce numărul de metode posibile de identificare, dar multe site-uri vor deveni inutilizabile.

Deschideți lista fonturilor instalate în sistem (=> programe)

Pe lângă experiment, aș dori să vorbesc despre o altă caracteristică interesantă a browserelor moderne. Orice site poate obține o listă de fonturi instalate pe sistem. Multe aplicații au propriile fonturi unice și puteți determina ocupația unei persoane de către acestea. Și pe baza asta, arată-i reclame. În modul Tor și incognito, acest lucru nu funcționează (sau lista este prea scurtă).

Toate acestea sunt vârful aisbergului

Pentru a vă proteja împotriva metodelor de identificare de mai sus, există plugin-uri speciale pentru diferite browsere. Dar nu-ți pierde timpul instalându-le. Deoarece nu se pot proteja împotriva colectării tuturor informațiilor posibile.

La urma urmei, în articol am arătat cele mai simple și mai înțelese exemple despre modul în care browserele colectează informații despre noi. Dar li s-ar putea oferi mult mai multe: cookie-uri flash, cookie-uri Silverlight, decalaj de timp în urma zonei de timp (multe au cel puțin 0,2-0,8 secunde) - o mulțime de lucruri mărunte care ar fi de prisos. La urma urmei, cititorul înțelege deja că, prin deschiderea unui browser, spune lumii o cantitate imensă de informații despre sine și demonstrează un set de caracteristici unice care îi disting computerul de toate celelalte.

Ce amenință toate aceste culegeri de informații?

Trebuie să colectați informații despre majoritatea oamenilor de pe planetă doar pentru un singur scop - pentru a crește rata de clic a reclamelor pentru a câștiga mai mult din acestea. În principiu, acest lucru este doar util - este mai ușor să găsești unele bunuri sau servicii.

Metode de identificare mai avansate sunt utile magazinelor pentru a colecta informații despre clienți. Astfel încât o persoană să nu poată intra pe site sub un alt IP/prin dezactivarea cookie-urilor și să rămână nerecunoscută. Limbă, timp, font/plugin rar, caracteristicile monitorului, eroare tipică în interogarea de căutare din care ați venit - și atât! Scoate-ți patinele, te recunoaștem. Nu există nicio îndoială, aceasta este aceeași persoană care a comandat #2389 în urmă cu un an. Cu aceste date, sistemele de marketing automatizate îl pot vinde mai mult.

Sau, bineînțeles, toate acestea pot fi folosite de serviciile speciale. Dar cine știe cum lucrează acolo.

Deci, cum poți fi cu adevărat anonim online?

În nici un caz. Folosește un dispozitiv nou cumpărat de undeva în Caucaz pentru a accesa rețeaua, folosind internetul mobil cu o cartelă SIM furată, purtând o mască de rață și plecând spre pădurile Kirov. Ardeți gadgeturi după utilizare.

Da, dacă modifici puțin Tor, atunci problemele descrise în articol pot fi protejate. În plus, puteți trece la distribuțiile Tails, Whonix sau Tinhat Linux, care sunt concepute pentru a funcționa anonim. Dar câte mecanisme de identificare necunoscute mai există? Aceeași amprentă Canvas Fingerprint a apărut în presă în 2014 și a început să prindă rădăcini în 2012.

Probabil că și acum se dezvoltă/implementa ceva care este chiar greu de imaginat. Ca să nu mai vorbim despre cum să vină cu protecție. Prin urmare, problema anonimatului în rețea rămâne deschisă.

Aproape fiecare dintre noi, din când în când, se confruntă cu probleme asociate cu anonimatul pe Internet: atunci când trebuie să acționezi și să treci complet neobservat. De exemplu, doriți să ascundeți de ochiul atotvăzător al administratorilor de la serviciu vizita dvs. pe rețelele sociale. rețele și parole ale acestora (care nu sunt atât de greu de interceptat). Sau mergi undeva sub contul altcuiva, dar in asa fel incat sa nu fii identificat 100% in acelasi timp. Cu alte cuvinte, ascunde-ți activitatea din ambele părți: de partea ta și de partea cu care interacționezi.

Da, chiar și nevoia ciudată cumva ocoliți site-urile web blocate(la serviciu sau în toată Rusia). Problema este acum populară. Acestea sunt toate problemele despre care vom vorbi în articolul de astăzi.

Observ imediat că aceste metode de asigurare a anonimatului în rețea nu sunt un panaceu și nici un set complet de anonimizare, de care are nevoie cineva care urmează să spargă bănci, FSB și alte structuri de acest gen. Acest articol are scopul de a oferi modalități de bază de rezolvare a celei mai frecvente game de probleme. Restul va fi discutat în următorul meu articol.

Să începem simplu...

Cum să ocoliți blocarea site-urilor interzise?

Există o mulțime de moduri.

Metoda numărul 1. Anonimizatori web.

Poate cel mai accesibil și simplu dintre toate. Se mai numesc și proxy web (sinonime). Acestea sunt site-uri care sunt în sine browsere, de exemplu. aveți o linie de adresă în care introduceți adresa unei resurse blocate, după care site-ul de anonimizare își afișează tot conținutul pe cont propriu (într-un iframe).

Cele mai de succes anonimizatoare web pe care a trebuit să le folosesc:

- www.cameleo.ru

Cel mai simplu serviciu în care totul este dureros de evident. Criptează adresa URL a site-ului, datorită căreia sunteți protejat de blocarea URL-urilor. Vă permite să ocoliți blocarea la nivel național. - www.hideme.ru

Serviciu serios. Vă permite să configurați o serie de parametri, inclusiv alegerea țării din care se presupune că accesați site-ul. - noblockme.ru

Principalul avantaj al acestui serviciu este viteza constantă mare. Deși cele anterioare nu încetinesc în mod deosebit lucrurile. - www.proxypronto.com

Nimic deosebit de remarcabil web-proxy străin. Nu foarte popular în Rusia, dar de încredere. Are sens în cazul blocării principalelor rusești.

Trebuie înțeles că, de fapt, cererea către site-ul la care încercați să ajungeți va fi făcută în numele unui server complet străin și s-ar părea că nu numai că ocoliți blocarea, ci rămâneți și anonim pentru obiectul-resură. , dar nu a fost cazul.

Puncte importante de reținut atunci când utilizați orice anonimizator web:

- Anonimizatorii web transferă aproape toate informațiile despre sistemul dumneavoastră către obiectul-resursă (prin urmare, versiunea sistemului de operare, browserul, cookie-urile nu sunt ascunse!). Deși, în mod corect, trebuie menționat că nu toată lumea transmite cookie-uri.

- proxy-urile web stochează adesea întregul istoric al solicitărilor cu adrese IP ale utilizatorilor (ceea ce este într-adevăr trist).

- cu excepția modului în care puteți accesa o resursă web prin protocolul http(s) printr-un anonimizator web, nu veți putea face nimic altceva.

- administratorii de la locul de muncă vor înțelege cu ușurință unde mergeți și chiar vă vor citi conținutul (traficul) dacă doriți, dacă ați folosit protocolul http (nu https). Luați în considerare acest fapt dacă descărcați software warez, software de hacking sau ceva similar la locul de muncă. ;)

Așa merge. Cu alte cuvinte, proxy-urile web sunt bune atunci când trebuie să ocoliți rapid (fără a instala vreun software) blocarea unei resurse nu atât de secrete.

Metoda numărul 2. Proxy-uri obișnuite (http/SOCKS).

În mare parte, proxy web similare, cu singura diferență că le puteți folosi pentru a accesa nu numai site-uri web, ci și orice alt conținut (de exemplu, jucați jucării online sau mergeți undeva prin ftp / ssh / RDP / altceva).

Astfel de proxy sunt fie plătiți, fie mor rapid, așa că nu dau o listă aici. Și eu însumi, sincer să fiu, nu le-am folosit de mult.

Alte metode permit nu numai să ocoliți blocarea, ci și să rămâneți anonim în ceea ce privește resursele vizitate.

Cum să rămâi anonim pe internet?

Metoda numărul 3. Browser/rețea TOR.

Rețeaua TOR este un lucru destul de cunoscut. Acesta este un fel de rețea de noduri menținute voluntar pe toată planeta, care este un fel de analog al unui proxy SOCKS, dar cu diferențe importante. Fiecare nod TOR:

- Nu stochează și nu colectează niciun jurnal.

- Nu colectează și nu transmite absolut nicio informație despre dvs. către resursa vizitată.

- Ei folosesc o conexiune TLS bidirecțională pentru a comunica cu dvs. (din cauza căreia devine inutil să vă ascultați traficul; de asemenea, este inutil să implementați atacuri Man-in-the-middle împotriva dvs.).

Și cel mai important: când te conectezi prin patru TOR, tu folosiți întotdeauna un întreg lanț de noduri TOR! Fiecare nod următor este conectat la aceeași conexiune TLS securizată anterioară, ceea ce, în general, face ca activitatea dvs. de internet să fie aproape incalculabilă.

Cum funcționează și cum să utilizați rețeaua TOR? Există două opțiuni.

Primul - simplificat - este browserul TOR. Descărcați-l de aici (site-ul oficial al proiectului).

După o instalare simplă, lansați browserul TOR, care este 99,9% la fel cu Firefox obișnuit:

Când porniți browserul, lanțul dvs. TOR este generat automat (constă din noduri aleatorii, fiecare lanț este diferit) și conexiunile sunt realizate automat. Totul este simplu. Cu toate acestea, doar browserul care rulează rămâne anonim. Niciun joc, aplicație, RDP și alte browsere nu vor fi anonime.

Și pentru a fi, trebuie să descărcați și să utilizați versiunea completă numită Expert Bundle (disponibilă la linkul de mai sus). Descărcați arhiva, despachetați și rulați fișierul tor.exe. În plus, în consolă, observați procesul de generare a unui lanț și de încheiere a conexiunii la rețeaua TOR. La final vei vedea ceva de genul:

Deja din acest ecran puteți vedea că pe portul 9050 al computerului dumneavoastră local (127.0.0.1) a fost creat un proxy SOCKS5, pe care sunteți liber să îl utilizați în orice scop, rămânând în același timp complet anonim. :) Ce urmeaza? Este simplu: în setările browserului tău (sau orice alt software pe care vrei să-l rulezi prin TOR), setează parametrii proxy: adresa - 127.0.0.1, port - 9050. Totul este făcut.

Dar nu te lăsa prea luat. Rețeaua TOR în sine este sigură și a fost verificată în mod repetat, toate sursele proxy sunt deschise și pot fi vizualizate cu ușurință pentru tot felul de marcaje. Dar asta nu înseamnă că utilizatorii acestei rețele nu sunt niciodată identificați. Dacă utilizați rețeaua tor pentru a sparge FSB și, în același timp, vă conectați la contul dvs. VKontakte, atunci cu greu ar trebui să fiți surprins de ușa doborâtă cu un baros după câteva ore.

Reguli importante pentru utilizarea rețelei TOR:

- Când utilizați TOR, nu accesați conturi personale (servicii Google / Yandex, e-mail, rețele sociale, mesagerie instant (Skype, ICQ, Telegram, ...)). Dacă este necesar, utilizați conturi lăsate - unde nu există informații reale despre dvs.

Important: adesea mulți oameni se conectează la browserul Chrome sub contul lor și uită de asta. Nu uitați să vă deconectați înainte de a utiliza Tor! - Toate conturile rămase trebuie create folosind o conexiune anonimă (în caz contrar, locația dvs. va fi determinată cu ușurință).

- Faceți reconectari periodice în rețeaua TOR (pentru a genera un lanț nou).

- Nu uitați de setările proxy pe care le-ați setat/nu le-ați setat într-un anumit browser, RDP, altceva.

- Nu scrieți în mod deschis unde vă aflați / numele dvs. real / alte date prin care puteți fi identificat în timp ce vă aflați în TOR.

Respectarea acestor reguli simple vă garantează un grad foarte ridicat de anonimat. Și, desigur, vă va permite să ocoliți orice restricții. Apropo, există versiuni Tor portabile, inclusiv browserul TOR. Cu alte cuvinte, îl poți purta cu tine pe o unitate flash, ceea ce poate fi extrem de convenabil.

Metoda numărul 4. Serviciu VPN anonim.

De asemenea, nu e rău, dar cel mai important este o modalitate convenabilă de a anonimiza și de a ocoli restricțiile. Dacă nu știi ce este un VPN, intră aici. Este de remarcat faptul că în această metodă vorbim despre servicii VPN criptate și anonime (adică L2TP pur și altele asemenea dispar).

Opțiunea este bună deoarece nu necesită setări și manipulări cu programe, browsere, perversiuni pentru servicii care nu știu să lucreze cu un proxy (în legătură cu care utilizarea TOR va fi dificilă, deși destul de posibilă!). Doar creați o conexiune sau instalați programul serviciului VPN și toate problemele sunt rezolvate: IP-ul și informațiile de sistem sunt ascunse în siguranță, canalul este criptat destul de sigur, restricțiile / blocarea site-urilor interzise sunt eliminate.

În plus, un plus semnificativ al oricărui serviciu VPN adecvat este capacitatea de a selecta adresa IP (= țara) serverului dintr-un set destul de mare. Are sens dacă aveți nevoie de IP-ul unei anumite țări în care este permisă o anumită resursă. Sau, de exemplu, vrei să creezi o rețea de contacte străine pe Facebook sau LinkedIn (aceștia urmăresc țara profilului și IP-ul real, după care distribuie cu ușurință banuri)

Dar VPN-urile anonime au și dezavantajele lor:

- Un singur nod între dvs. și resursa Internet.

- Acest nod poate înregistra traficul și cererile.

Cu alte cuvinte, poate renunta la orice solicitare (ceea ce cu siguranta nu se va intampla cu reteaua TOR). Deși există mai multe resurse care promit să nu facă acest lucru și nu păstrează niciun jurnal. - Serviciile VPN fiabile și cu adevărat anonime sunt plătite. Plătind serviciul, riști să fii deanomizat. Este logic să te gândești la asta dacă ai de gând să faci ceva pentru care te vor căuta forțele de ordine.

- Pentru a instala chiar și o conexiune VPN obișnuită Windows (ca să nu mai vorbim de programe individuale în cazul unui număr de servicii), aveți nevoie de drepturi de administrator local. Aceasta poate fi o problemă dacă doriți să utilizați acest caz la locul de muncă, unde astfel de drepturi nu sunt de obicei disponibile. Adevărat, nu cu mult timp în urmă am scris un articol despre cum să obțineți drepturi de administrator local pe Windows.

În acest sens, merită să căutați servicii VPN care, conform declarațiilor lor și a unui număr de recenzii, respectă următoarele reguli:

- Situat legal în străinătate (într-o jurisdicție străină).

- Nu stochează niciun jurnal.

- Au o gamă largă de adrese IP în diferite țări.

- Au în arsenalul lor sisteme de plată precum PayPal și BitCoin mai bun (acest lucru este doar ideal).

Și iată o listă cu astfel de servicii VPN (testate fie de mine personal, fie de colegii mei):

- PrivateInetrnetAccess: https://www.privateinternetaccess.com/

Corespunde absolut tuturor regulilor de mai sus, este aproape perfectă și este recomandată de mulți pentesteri;). - BTGuard: http://btguard.com/

jurisdicție canadiană. De asemenea, corespunde principiilor de mai sus și chiar mai mult. Cu toate acestea, nu are limba rusă în interfață, deși acesta este un fleac. :) - TorGuard: https://torguard.net/

Jurisdicția Indiei de Vest, care nu este deloc rău. Totul este grozav, cu excepția unui singur lucru: acțiuni ilegale precum spam-ul pe orice protocol sau DDoS (dacă există reclamații), pun reguli pe firewall-ul lor care blochează această activitate. Era imposibil să aflu care dintre utilizatorii lor (pentru că nu stochează nimic), dar pot bloca activitatea rău intenționată (toți utilizatorii lor simultan). - Privacy.io: https://privacy.io/

Un analog al primelor două: pur și simplu perfect, jurisdicție australiană. Nimic nu este blocat niciodată și nimeni nu se supune. Ei pun confidențialitatea în fruntea afacerii lor, drept urmare serviciul este cu adevărat foarte, foarte interesant.

Iată principalele opțiuni cu adevărat interesante și utile. Nu merită să căutați printre cei ruși, dar dacă ați râvnit deja prețuri mici și nu veți face nimic ilegal, atunci priviți către HideMyAss: prețul nu este rău, iar alegerea IP-shnik-urilor este mare, dar foarte convenabil. Pentru a crea o rețea de conturi false pe LinkedIn (pe care multe companii de outsourcing din țara noastră o fac folosind acest serviciu anume :)) va face cu un bang.

Concluzie

Ce sa alegi pana la urma? Care este modalitatea de a deveni anonim? Totul depinde de obiectivele tale. Dacă doriți doar să ocoliți blocarea site-ului - vă va ajuta un web-anonimizator sau un proxy obișnuit. Vrei să-ți ascunzi și traficul de cei care îl pot asculta? Și în același timp de pe toate site-urile pe care mergi? Atunci cu siguranță TOR sau VPN anonim. Vrei să alegi IP-ul țării de care ai nevoie? Răspunsul este clar: un VPN anonim.

În orice caz, merită să ne amintim că nu există mijloace ideale de a asigura anonimatul și, înainte de a comite orice activitate ilegală, merită să vă gândiți cu atenție la oportunitatea și riscurile acesteia. Și dacă decideți, atunci nu uitați de principiul stratificării protecției dumneavoastră personale. ;)

Cu stimă, Lysyak A.S.