Asigurarea anonimatului complet pe Internet. Laboratorul de securitate a informațiilor

Se întâmplă în viață să ai nevoie de anonimat 100% atunci când folosești internetul printr-un browser (mă voi lipsi de exemple, altfel băieții duri vor veni din nou la comentarii și mă vor acuza de incitare și mă amenință cu departamentul „K”). Cum să vă asigurați că site-urile de pe Internet (de exemplu Google) nu vă pot identifica și nu pot înregistra informații despre orice acțiuni din fișierul dvs.?

Se întâmplă să pornești un VPN cu modul „incognito”, să nu te autentifici nicăieri și AdSense te sperie brusc cu reclame dureros de familiare. Cum determină el cine este cine?

Pentru a răspunde la această întrebare, să facem un experiment. Să deschidem file în patru browsere:

- Browser Tor 6.0.2 (bazat pe Mozilla Firefox 45.2.0);

- Safari 9.0 (mod incognito);

- Google Chrome 52.0.2743.82 (mod incognito);

- Mozilla Firefox 46.0.01 (mod incognito).

Și să vedem ce date pot colecta despre o persoană. Ce spunem site-ului despre noi introducând adresa URL în bara de adrese?

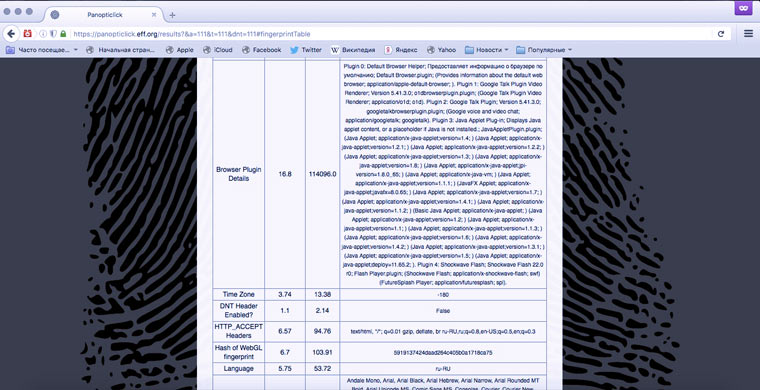

Oferim opțiuni unice de redare a imaginii (Canvas Fingerprinting)

Canvas Fingerprinting este o tehnologie de identificare a utilizatorilor dezvoltată acum aproximativ 4 ani la AddThis. Principiul funcționării sale se bazează pe faptul că, atunci când, la încărcarea unei pagini, o imagine este desenată (redată) (de obicei un bloc cu o singură culoare în culoarea de fundal cu text invizibil), browserul în acest scop colectează o grămadă de informații despre sistem: ce fel de hardware și drivere grafice, Versiunea GPU, setări ale sistemului de operare, informații despre font, mecanisme de anti-aliasing și multe alte lucruri mici.

Împreună, această varietate uriașă de detalii formează o caracteristică unică care poate distinge combinația computer/browser a unui utilizator de toate celelalte din lume. Pentru fiecare, este scris ca un șir similar cu DA85E084. Există potriviri (conform Panopticlick, șansa medie de a găsi un dublu este de 1 in), dar în acest caz, le puteți completa cu alte oportunități de identificare (mai multe despre ele mai jos).

Tor cere permisiunea de a primi Canvas Fingerprinting, iar dacă ești atent și nu dai consimțământul, poți păstra aceste informații pentru tine. Dar toate celelalte browsere își predă proprietarul fără o singură privire.

Puteți citi mai multe despre această metodă de identificare pe Wikipedia.

Descoperim baza de date a preferințelor publicitare

Multe site-uri vizitate sunt acum echipate cu scripturi pentru determinarea amprentei Canvas. După ce a primit această valoare unică, un site poate cere altuia informații despre persoană. De exemplu, conturi conectate, prieteni, adrese IP utilizate și informații despre preferințele de publicitate. Utilizați linkul de mai jos pentru a verifica ce sisteme au interesele dvs. de consumatori legate de Canvas Fingerprinting.

Tor a cerut din nou aceeași permisiune ca la primul punct și, din cauza refuzului meu, nu s-a găsit nimic. Safari m-a găsit în 3 baze de date, Chrome în 13 și Firefox în 4. Dacă ieși din modul incognito, atunci în acesta din urmă numărul de baze de date crește la 25, deoarece majoritatea folosesc cookie-uri vechi bune pentru identificare.

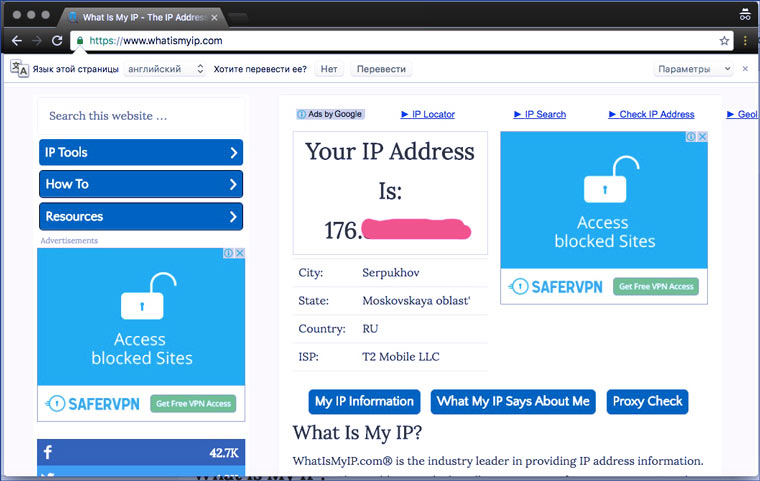

Împărtășim adresa IP și operatorul de telecomunicații

În Tor, vă puteți schimba „țara gazdă” folosind butonul Nouă identitate. Și modurile „incognito” nu vă ascund adresa IP (pentru aceasta, trebuie să utilizați suplimentar un proxy sau VPN), ci partajați locația dvs. aproximativă și informațiile despre furnizorul dvs. de internet cu proprietarii site-ului.

Dezvăluirea orașului și a timpului în el (cu serviciile de geolocalizare activate)

Pe yandex.ru din Tor, fără permisiuni de locație, arăta unde mă aflam aproximativ și cât era ceasul. Este la fel și cu alte browsere.

Trimite-ne coordonatele tale exacte

Tor nici măcar nu a cerut permisiunea de a determina coordonatele și pur și simplu a returnat zerouri. Safari, Chrome și Firefox au întrebat definitie standard(cum in Mod normal) și nu s-a obosit să-mi amintească că am fost criptat și nu ar trebui să dezvălui astfel de date.

Dezvăluirea orașului și a timpului în el (cu serviciile de geolocalizare dezactivate)

Apoi am dezactivat serviciile de localizare pe Mac și am revenit la yandex.ru. Tor a făcut site-ul să creadă că sunt în România, dar a lăsat ora la Moscova (din cauza nepotrivirii IP-ului și a fusului orar, va fi posibilă interzicerea imediată a furnizorilor VPN în cazul unei interdicții). În alte browsere totul rămâne la fel.

Cert este că Yandex nu are nevoie de GPS (sau Date WPS de pe dispozitiv). La urma urmei, el are un „Locator”! Te-ai conectat la rețea prin Wi-Fi? Punctul de acces este deja în baza de date (vezi articolul). Ți-ai dat internet de pe telefon? Turnul celular va trece.

Oferim informații despre setările de limbă

Un alt semn sigur al unui iubitor de VPN este că limba nu se potrivește cu țara a cărei IP îl folosește. Tor m-a dezamăgit - limba sa este întotdeauna engleza (dar poate fi schimbată, dar m-am gândit că ar trebui să se schimbe automat în funcție de țară). Restul setărilor sunt aceleași ca în modul normal.

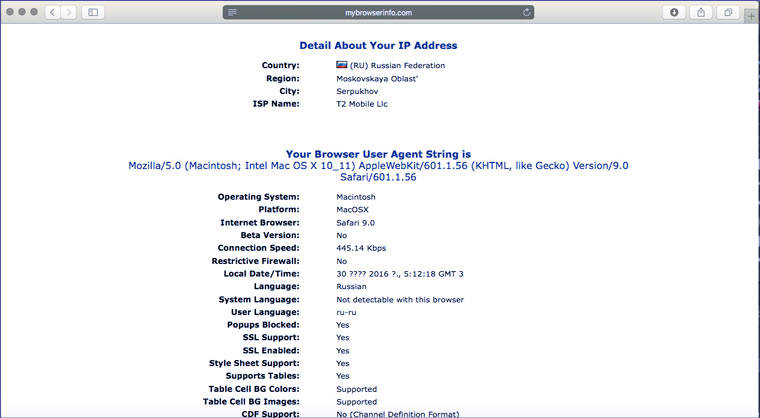

Vă spunem totul despre browser și sistem

Sistem de operare, viteza de conectare, caracteristicile culorii monitorului, suport tehnologii diferite, lățimea ferestrei browserului, Versiune flash- o grămadă de lucruri mici care completează caracteristicile unice ale utilizatorului. Tor manipulează unele dintre aceste date (exemplu Windows 7), dar alte browsere sunt complet sincere.

O persoană poate schimba IP-ul, activa „incognito”, iar scenariul de creștere a prețurilor va calcula rapid: „Cine este acest tip care vine la noi cu un internet lent, versiune veche flash și Windows XP pentru a doua oară, dar acum decideți să pretindeți că sunteți rezident în Seychelles? Îl creștem cu 20%!”

Partajăm o listă de pluginuri instalate

O altă caracteristică care adaugă unicitate unei persoane este lista de pluginuri (cu informații despre versiune) instalate în browserul său. Tor le ascunde. Alte browsere nu.

După cum puteți vedea, Tor Browser oferă un anonimat bun. Dar fapte istorice ei spun că dacă o persoană face ceva cu adevărat serios folosind rețeaua de ceapă, atunci tot va fi uneori găsesc. Toată lumea își amintește probabil povestea ilustrativă a fondatorului Silk Road (un magazin de droguri) Ross Ulbricht.

Și modurile „incognito” sunt necesare doar pentru a naviga pe computerul altcuiva și pentru a nu lăsa urme. În plus, puteți bloca JavaScript, acest lucru va reduce numărul de metode de identificare posibile, dar multe site-uri vor deveni inutilizabile.

Deschideți lista fonturilor instalate pe sistem (=> programe)

Pe lângă experiment, aș vrea să vorbesc despre o altă funcție interesantă browsere moderne. Orice site poate obține o listă de fonturi instalate pe sistem. Multe aplicații au propriile fonturi unice și, folosindu-le, puteți determina ocupația unei persoane. Și pe baza asta, arată-i reclame. În modul Tor și incognito, acest lucru nu funcționează (sau lista este prea scurtă).

Toate acestea sunt vârful aisbergului

Pentru a vă proteja împotriva metodelor de identificare de mai sus, există plugin-uri speciale pentru diferite browsere. Dar nu ar trebui să pierdeți efort pentru a le instala. Deoarece nu se pot proteja împotriva colectării tuturor informațiilor posibile.

La urma urmei, în articol am arătat cele mai simple și mai înțelese exemple despre modul în care browserele colectează informații despre noi. Dar ar putea fi mult mai multe: cookie-uri flash, prajituri Silverlight, decalaj de timp in urma timpului standard (multe au cel putin 0,2-0,8 secunde) - multe lucruri mici care ar fi de prisos. La urma urmei, cititorul înțelege deja că, prin deschiderea unui browser, se comunică lumii o cantitate mare informații și demonstrează un set de caracteristici unice care îi deosebesc computerul de toate celelalte.

Care este amenințarea cu toate aceste informații?

Trebuie să colectați informații despre majoritatea oamenilor de pe planetă într-un singur scop - pentru a crește ratele de clic reclame pentru a câștiga mai mult din asta. În principiu, acest lucru este doar benefic - este mai ușor să găsești unele bunuri sau servicii.

Metode de identificare mai avansate sunt utile magazinelor pentru a colecta informații despre clienți. Astfel încât o persoană să nu poată accesa site-ul sub un alt IP/cookie-uri de dezactivare și să rămână nerecunoscută. Limbă, timp, font/plugin rar, caracteristici monitor, eroare tipică în interogare de căutare felul în care ai venit - și atât! Scoate-ți patinele, te recunoaștem. Nu există nicio îndoială, aceasta este aceeași persoană care a plasat comanda #2389 cu un an în urmă. Folosind aceste date, automat sisteme de marketing ii pot vinde mai mult.

Sau, firesc, toate acestea pot fi folosite de serviciile de informații. Dar cine știe cum funcționează totul acolo.

Deci, cum poți fi cu adevărat anonim online?

În nici un caz. Utilizați un dispozitiv nou achiziționat de undeva în Caucaz pentru a accesa rețeaua, folosind Internet mobil cu o cartelă SIM furată, purtând o mască de rață și plecând spre pădurile Kirov. Ardeți gadgeturi după utilizare.

Da, dacă modificați ușor Tor, atunci problemele descrise în articol pot fi protejate. În plus, puteți trece la distribuțiile Linux Tails, Whonix sau Tinhat, create pentru muncă anonimă. Dar câte mecanisme de identificare necunoscute există? Aceeași amprentă Canvas Fingerprint a apărut în presă în 2014 și a început să fie implementată în 2012.

Probabil că acum este dezvoltat/implementat ceva greu de imaginat. Ca să nu mai vorbim despre cum să vină cu o apărare. Prin urmare, problema anonimatului pe internet rămâne deschisă.

Se întâmplă uneori ca poveștile de fantezie și de spionaj să se dovedească nu numai rodul imaginației bolnave a autorului, ci și adevărul real. Recent, un film paranoic despre supravegherea totală a unei persoane a fost perceput ca un alt basm, o piesă a imaginației autorului și a scenariștilor. Până când Edward Snowden a lansat informații despre PRISM, un program de urmărire a utilizatorilor adoptat de Agenția de Securitate Națională a SUA.

Motiv de ingrijorare

După această veste, glumele despre paranoia au devenit complet irelevante. Și vorbirea despre supraveghere nu mai poate fi pusă pe seama unui psihic zdrobit. Apare o întrebare serioasă: ar trebui să te simți în siguranță folosind e-mailul sau comunicând pe o rețea socială sau pe chat? La urma urmei, mulți oameni au fost de acord să coopereze cu serviciile speciale companii mari: Microsoft (Hotmail), Google ( mail Google), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Având în vedere că PRISM a vizat în primul rând supravegherea cetateni straini, și volumul de interceptate convorbiri telefoniceȘi e-mailuri unele estimări au ajuns la 1,7 miliarde pe an, merită să vă gândiți serios cum să vă protejați intimitate din privirile indiscrete.

Tor

Prima reacție la știrile despre PRISM a fost aceeași pentru mulți: nu ne vom lăsa monitorizați, vom instala Tor. Acesta este, poate, de fapt cel mai popular remediu, despre care am vorbit de mai multe ori pe paginile revistei noastre. A fost creat și de armata americană, deși în scopuri complet opuse. Cam asta este ironia. Utilizatorii rulează pe mașina lor software Tor, lucrând ca proxy, „negociază” cu alte noduri de rețea și construiește un lanț prin care va fi transmis traficul criptat. După ceva timp, lanțul este reconstruit și alte noduri sunt folosite în el. Pentru a ascunde informațiile despre browser și sistemul de operare instalat de privirile indiscrete, Tor este adesea folosit împreună cu Privoxy, un proxy fără cache care modifică anteturile HTTP și datele web, permițându-vă să mențineți confidențialitatea și să scăpați de publicitate enervantă. Pentru a evita urcarea fișierele de configurareși nu editați manual toate setările, există un minunat shell GUI - Vidalia, disponibil pentru toate sistemele de operare și vă permite să deschideți ușa către lumea anonimă pe computer în câteva minute. În plus, dezvoltatorii au încercat să simplifice totul cât mai mult posibil, permițând utilizatorilor să instaleze Tor, Vidalia și versiune portabilă a Firefox cu diverse suplimente de securitate. Pentru comunicare sigură Există un sistem de mesagerie anonim descentralizat - TorChat. Pentru a redirecționa în mod sigur, anonim și transparent tot traficul TCP/IP și DNS prin rețeaua de anonimizare Tor, utilizați utilitarul Tortilla. Programul vă permite să rulați în mod anonim orice software pe un computer Windows, chiar dacă nu acceptă SOCKS sau proxy HTTP, ceea ce anterior era aproape imposibil de realizat sub Windows. În plus, pentru combinația standard Tor + Vidalia + Privoxy există o alternativă demnă - Advanced Onion Router bit.ly/ancXHz, un client portabil pentru „rutare ceapă”. Pentru cei care sunt preocupați în special de securitatea lor, există o distribuție Live CD care este configurată imediat pentru a trimite tot traficul prin Tor - bit.ly/e1siH6.

Scopul principal al lui Tor este navigare anonimă plus capacitatea de a crea servicii anonime. Adevărat, trebuie să plătești anonimatul cu rapiditate.

I2P

Pe lângă „direcționarea ceapă”, există și rutarea „usturoiului”, folosită în I2P. Tor și I2P, deși oarecum similare ca aspect, implementează în mare măsură abordări diametral opuse. În Tor, se creează un lanț de noduri prin care traficul este transmis și recepționat, în timp ce în I2P se folosesc tuneluri „de intrare” și „ieșire”, iar astfel cererile și răspunsurile trec prin diferite noduri. La fiecare zece minute aceste tuneluri sunt reconstruite. „Dirijarea usturoiului” implică faptul că un mesaj („usturoiul”) poate conține multe „căței” - mesaje complet formate cu informații despre livrarea lor. Un „usturoi” în momentul formării sale poate conține mulți „căței”, unii dintre ei pot fi ai noștri, iar alții pot fi în tranzit. Dacă acesta sau acel „cățel” din „usturoi” este mesajul nostru, sau dacă este mesajul de tranzit al altcuiva care trece prin noi, doar cel care a creat „usturoiul” știe.

Sarcina principală a I2P, spre deosebire de Tor, este găzduirea anonimă a serviciilor și nu oferirea accesului anonim la rețeaua globală, adică găzduirea site-urilor web în rețea, care în terminologia I2P sunt numite eepsites.

Software-ul I2P necesită ca Java să fie preinstalat. Toată gestionarea se realizează prin interfața web, care este disponibilă la 127.0.0.1:7657. După toate manipulările necesare, trebuie să așteptați câteva minute până când rețeaua este configurată și puteți utiliza toate serviciile sale ascunse. ÎN în acest caz, avem acces anonim către rețeaua I2P, adică către toate resursele din domeniul .i2p. Dacă doriți să accesați rețeaua globală, atunci pur și simplu setați utilizarea serverului proxy 127.0.0.1:4444 în setările browserului. Ieșirea din I2P către rețeaua globală se realizează prin anumite gateway-uri (numite outproxy). După cum înțelegeți, nu puteți conta pe o viteză mare în acest caz. În plus, nu există nicio garanție că nimeni nu vă va adulmeca traficul pe o astfel de poartă. Este sigur să găzduiți resursa dvs. anonimă în rețeaua I2P? Ei bine, nimeni nu poate oferi o garanție de 100% de securitate aici; dacă resursa este pur și simplu vulnerabilă, atunci nu va fi dificil să-i determinați adevărata locație.

Obfsproxy

În multe țări, cum ar fi China, Iran, furnizorii luptă activ împotriva utilizării Tor, folosind DPI (inspecție profundă a pachetelor), filtrarea cuvintelor cheie, blocarea selectivă și alte metode. Pentru a ocoli cenzura, torproject a lansat un instrument special obfsproxy bit.ly/z4huoD, care convertește traficul dintre client și bridge în așa fel încât să pară complet inofensiv pentru furnizor.

GNUnet

Dar partajarea securizată și anonimă a fișierelor? În acest scop, puteți apela la ajutorul GNUnet bit.ly/hMnQsu - un cadru pentru organizarea unei rețele P2P securizate care nu necesită servicii centralizate sau alte servicii „de încredere”. Scopul principal al proiectului este de a crea un sistem de încredere, descentralizat și sistem anonim schimb de informatii. Toate nodurile de rețea acționează ca routere, criptează conexiunile cu alte noduri și mențin un nivel constant de încărcare a rețelei. Ca și în cazul multor alte soluții, nodurile care participă activ în rețea sunt deservite cu prioritate mai mare. Pentru a identifica obiectele și serviciile, se folosește un URI care arată ca gnunet://module/identifier, unde module este numele modulului de rețea, iar identificatorul este un hash unic care identifică obiectul în sine. O caracteristică interesantă este capacitatea de a configura nivelul de anonimat: de la zero (nu anonim) la infinit (prestabilit este unul). Pentru transfer sigur toate fișierele sunt criptate folosind ECRS (An Encoding for Censorship-Resistant Sharing - criptare pentru partajarea fișierelor rezistente la cenzură). GNUnet este extensibil și pe acesta pot fi construite noi aplicații P2P. Pe lângă partajarea fișierelor (cel mai popular serviciu), există servicii alternative: un chat simplu, în prezent într-o stare pe jumătate moartă, precum și DNS distribuit. Ei bine, ca de obicei, trebuie să plătești pentru anonimat: latență mare, viteză scăzută și destul consum mare resurse (ceea ce este tipic pentru toate rețelele descentralizate). În plus, există probleme de compatibilitate inversă între diferitele versiuni ale cadrului.

RestroShare

RestroShare bit.ly/cndPfx este un program multiplatformă deschis pentru construirea unei rețele descentralizate bazate pe principiul F2F (Prieten cu Prietenul) folosind GPG. Filosofia de bază este de a partaja fișiere și de a comunica numai cu prieteni de încredere și nu cu întreaga rețea, motiv pentru care este adesea clasificată ca darknet. Pentru a stabili o conexiune cu un prieten, utilizatorul trebuie să genereze o pereche de chei GPG folosind RetroShare (sau să selecteze una existentă). După autentificare și schimbul de chei asimetrice, se stabilește o conexiune SSH folosind OpenSSL pentru criptare. Prietenii prietenilor se pot vedea între ei (dacă utilizatorii au activat această funcție), dar nu se pot conecta. Așa iese o rețea de socializare :). Dar poți să scotoci prin dosare între prieteni. Există mai multe servicii de comunicare online: chat privat, mail, forumuri (atât anonim, cât și cu autentificare de bază), chat vocal(plugin VoIP), canale precum IRC.

Raspberry Pi

S-ar putea să vă întrebați: ce legătură are Raspberry Pi cu el? Vorbim de anonimat. Și în ciuda faptului că acest mic dispozitiv va ajuta la obținerea acestui anonimat. Poate fi folosit ca router/client, oferindu-vă acces la rețele Tor/I2P sau VPN anonim. Pe lângă asta, mai există un plus. În rețelele descentralizate, este posibil să se realizeze o viteză acceptabilă de acces la resursele intranet numai dacă ești constant în ea. De exemplu, în I2P, încrederea altor „routere de usturoi” într-un astfel de nod va fi mai mare și, în consecință, viteza va fi mai mare. Este nerezonabil să vă mențineți computerul în mod constant pornit în acest scop sau să porniți un server separat, dar nu pare a fi o rușine să cheltuiți doar 30 USD pe el. ÎN Viata de zi cu zi puteți folosi o conexiune obișnuită și, atunci când trebuie să vă conectați anonim, lăsați tot traficul să treacă prin mini-dispozitiv și nu vă faceți griji pentru nicio setare. Trebuie spus că până de curând nu avea rost să instalezi software I2P scris în Java pe Blackberry. Mașina Java amanată de resurse nu avea suficient din cei 256 MB de RAM standard. Odată cu lansarea Raspberry Pi model B, care are deja 512 MB la bord, acest lucru a devenit destul de posibil. Deci, să ne uităm la punctele principale legate de instalare. Să presupunem că folosim Raspbian. În primul rând, să actualizăm:

Sudo apt-get update; sudo apt-get dist-upgrade

Apoi instalăm Java, dar nu pachetul standard, ci o versiune specială adaptată procesoare ARM, -bit.ly/13Kh9TN (după cum arată practica, cel standard va consuma toată memoria). Descarca si instaleaza:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java export PATH=$PATH:/usr/local/java/bin

Apoi descărcați și instalați I2P:

Cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

Pentru a transforma Raspberry într-un router I2P, trebuie să faceți puțină magie cu configurațiile. Accesați ~/.i2p și începeți să editați fișierul clients.config. Acolo trebuie să comentăm rândul

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

și dezcomentează

ClientApp.0.args=7657 0.0.0.0 ./webapps/

Și apoi în fișierul i2ptunnel.config înlocuiți adresele din linii

Tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

la 0.0.0.0 . Apoi putem porni routerul I2P rulând:

Cd ~/i2pbin ./runplain.sh

De asemenea, puteți adăuga următoarele linii la crontab, astfel încât software-ul să fie ridicat automat când sistemul pornește sau după o blocare:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Rămâne doar să te organizezi acces de la distanță la dispozitiv. Cel mai bun mod este să utilizați redirecționarea dinamică a porturilor prin SSH. Pentru a face acest lucru, trebuie doar să configurați un tunel I2P în setări, care ar indica portul 22 de pe mașina locală. În același mod, puteți transforma Pi în VPN anonim(puteți vedea cum să faceți acest lucru aici -http://bit.ly/11Rnx8V) sau conectați-vă la Tor (un manual video excelent pe această temă http://bit.ly/12RjOU9). Sau puteți găsi propriul mod de a utiliza dispozitivul pentru călătorii anonime pe Internet.

Mikrotik

De fapt, Raspberry Pi nu este singurul dispozitiv mic pe baza căruia poți organiza accesul anonim la Rețea. O alternativă demnă la acesta ar fi un router de la compania letonă MikroTik, care produce echipamente de reteași software pentru el. Un astfel de dispozitiv va costa puțin mai mult, dar va necesita mai puțină agitație la configurare. Printre produsele companiei RouterOS este un sistem de operare bazat pe Bazat pe Linux, conceput pentru instalare pe routerele hardware MikroTik RouterBOARD. Diverse opțiuni pentru platformele RouterBOARD vă permit să rezolvați diverse probleme de rețea: de la construirea unui simplu punct de acces până la router puternic. În ciuda prezenței unui conector de alimentare, aproape toate dispozitivele pot fi alimentate folosind PoE. Un mare plus este disponibilitatea unei documentații bune http://bit.ly/jSN4FL, care descrie în detaliu cum puteți crea un router de securitate bazat pe RouterBOARD4xx conectându-l la rețeaua Tor. Nu ne vom opri asupra acestui lucru; totul este descris în detaliu.

VPN

Când vorbim despre confidențialitate și anonimat pe Internet, nu putem ignora utilizarea unui VPN în aceste scopuri. V-am spus deja cum să vă configurați propriul server VPN în cloud-ul Amazon bit.ly/16E8nmJ, ne-am uitat în detaliu la instalare și reglare fină Configurare OpenVPN. Puteți vedea toată teoria necesară în aceste articole. Cu toate acestea, aș dori să vă reamintesc încă o dată că VPN-ul nu este un panaceu. În primul rând, pot exista situații în care traficul poate „scurge” dincolo de conexiunea VPN, iar în al doilea rând, în rețelele bazate pe protocolul PPTP, există o oportunitate reală de a decripta datele interceptate („Un VPN atât de nesigur” [Aker Nr. 170 ). Deci nu ar trebui să credeți în securitatea completă atunci când utilizați rețele private virtuale.

Rezumând

Acestea sunt doar cele mai populare soluții care vă permit să vă protejați cumva intimitatea de privirile indiscrete ale lui Big Brother. Poate că în viitorul apropiat vor apărea noi tehnologii sau vom folosi cu toții în mod activ una dintre cele discutate astăzi. Cine știe... Oricare ar fi, este important să ne amintim mereu că nicio soluție nu poate oferi vreodată o garanție 100% a securității. Deci nu ai chef siguranta deplina, instalând Tor, I2P sau altceva - mulți au plătit deja pentru sentimentul de falsă securitate.

27.01.2016 03.03.2016

Care este bucuria internetului?

Pe lângă posibilitatea de a face achiziții în magazinele online, este și o oportunitate de a-ți introduce în mod anonim cei doi cenți pe forumuri sau de a scăpa fluxuri de conștiință printr-un blog personal. Cum era înainte? Un țăran a ieșit în piață, a strigat ceva greșit despre autorități și l-au legat. În vremuri deosebit de tulburi, nu este nevoie să mergeți nicăieri - el a făcut aluzie din neatenție la echipa de lucru și imediat un binevoitor va trimite o scrisoare autorităților despre acest lucru.

Acum - grație: spune ce vrei și nimeni nu va ști. Pentru că există un astfel de statut - anonim. Incognito, adică. A ieșit din canalizare, a țâșnit suficient de tare încât să-i facă pe toți să urle și s-a aruncat înapoi în fund. Nimeni nu pare să știe. De aici provine marea libertate de exprimare pe internet și alte democrații.

Chiar există anonimatul?

Asa de? Nu, nu așa. Anonimatul pe Internet este un lucru fantomatic și dubios. Și nu prind aceleași persoane anonime la locul lor de reședință doar pentru motivul că sunt leneși și nu au timp. Milioane de Elusive Joes lasă milioane de scrisori online în fiecare zi și îngheață dulce după propriul lor curaj după fiecare clic pe butonul „Trimite”. Și nu știu că nimeni nu este interesat de mesajele lor, nu reprezintă un pericol special pentru „elite”.

Cozi- un sistem de operare convenabil, simplu, care nu necesită cunoștințe speciale din partea utilizatorului. Folosit pentru navigarea anonimă pe web, acces la Internetul „umbră” și site-uri blocate, precum și pentru comunicații securizate și transfer de fișiere prin rețea.

Cu toate acestea, multe dintre aceste milioane din secolul trecut ar fi fost bucuroși atrase de munca utilă din punct de vedere social, tăierea lemnului chiar și pentru scrisori. Însă factorul dezvoltării prea rapide a tehnologiei își ia amprenta. Tehnologiile se dezvoltă mai repede decât aparatul birocratic și represiv. Ministerul Afacerilor Interne și KGB nu se pot adapta la munca în condiții de internetizare completă a publicului în cinci ani.

Nu se poate întâmpla în cinci ani, dar în cincisprezece este ușor. Astăzi, unități individuale din cadrul aceluiași Minister al Afacerilor Interne și KGB (indiferent unde sunt numite) caută cu succes în vasta rețea oameni care sunt cu adevărat demni de atenția lor. Pur și simplu nu le pasă de oamenii obișnuiți. Dar personalul este instruit, baza materială este completată, sunt scrise instrucțiuni. Iar oamenii anonimi care au preluat pentru scurt timp conducerea vor vedea în curând în spatele lor rândurile ordonate de controlori și autorități de reglementare care îi ajung din urmă.

Fără intimitate

Astfel de date pot fi obținute de către administratorul oricărui site.

Și nu mai există anonimat. Chiar și autorul acestui blog, care nu se consideră un expert în Securitatea calculatorului, poate denumi imediat mai multe moduri de a vă identifica computerul în rețea. Pe lângă binecunoscuta adresă IP, ar putea fi chiar și un set de fonturi instalate pe Windows. Împreună cu versiunea browserului, limba selectată, versiunea sistemului de operare și alte caracteristici software-ul instalat, aceste informații oferă o „amprentă” complet unică a computerului dvs. pe site-urile pe care le vizitați. Să adăugăm la aceasta tot felul de cookie-uri pentru browser și aplicații flash (pe care nu le puteți șterge singur). Să ne amintim despre creșterea popularității conexiuni wi-fi, difuzând în mod constant unele informații despre ei înșiși către toți „ascultătorii de radio recunoscători” pe o rază de câteva zeci de metri. Și așa mai departe și așa mai departe.

Ascunderea completă a adevăratei locații și prevenirea identificării computerului necesită cunoștințe cu adevărat experte din partea utilizatorului. Pe care marea majoritate, firește, nu le posedă. Spre deosebire de cei a căror meserie este tocmai să caute anonimi de tot felul. Așadar, se dovedește că astăzi nu există suficient anonimat pe internet, iar mâine nu va fi deloc. Mai mult, ar trebui să se recunoască faptul că munca autoritățile competenteși pur și simplu indivizi curioși, identificarea subiectului de care sunt interesați a devenit mult mai ușoară astăzi decât era acum 20 de ani! Zicala „ceea ce se scrie cu pixul nu poate fi tăiat cu toporul” este mai actuală ca niciodată! Tot ceea ce exprimă un tânăr prost și obrăzător pe forumuri și rețele de socializare îi poate otrăvi ulterior întreaga viață, ca un tatuaj ireductibil. Pentru că Google (și tot felul de alte motoare de căutare) își amintește acum totul.

Prin urmare, obișnuiește-te să iei în serios ceea ce faci online astăzi. Sau deveniți un adevărat specialist în securitatea computerelor.

În timpul internetizării în masă a întregii lumi, devine din ce în ce mai dificil să vă ascundeți identitatea în rețeaua globală de alți utilizatori. Unele state introduc cenzura pe segmentul lor național de internet, altele caută modalități de a limita drepturile utilizatorilor, inclusiv libertatea de exprimare. Chiar și companiile mici pot cenzura rețeaua globală instalând tot felul de filtre pentru accesul angajaților lor la internet, blocând social media, chat-uri și tot ce nu are legătură directă cu munca. În Rusia, recent a existat și o tendință de a reglementa segmentul nostru al rețelei. Legile privind mass-media online sunt foarte controversate în interpretare și implică controlul portalurilor de internet asupra cititorilor lor. Interpretarea ambiguă a legilor existente, care reflectă puțin realitatea, personalul neinstruit - toate acestea vă permit să închideți rapid resursele doar pentru o singură suspiciune. Nu trebuie să căutați departe exemple - aceasta este o încercare de a închide cea mai mare resursă torrent torrents.ru (acum rutracker.org) și confiscarea serverelor din centrele de date (blocarea ifolder.ru) și multe altele. După adoptarea legilor de lobby privind drepturile de autor, deținătorii de drepturi de autor și „executorii” companiilor de înregistrare audio și video au primit dreptul legal de a decide cine este cinstit și cine poate fi stors. Numai organizația non-profit RAO strică viețile multor pirați. Dar, din păcate, măsurile luate de aceste companii afectează adesea nu elementele criminale care profită din vânzarea și distribuția de produse contrafăcute, ci utilizatorii obișnuiți, inclusiv aceiași autori și interpreți. În legătură cu această situație dificilă, multe portaluri de internet populare discută despre transferul de servere de la zone.ru și.рф rusești către site-uri străine, unde orice organizație nu are posibilitatea de a bloca un domeniu doar pe baza speculațiilor. Multe resurse și-au transferat deja site-urile și domeniile pe găzduire străină. După cum știți, severitatea legilor rusești este compensată de opționalitatea implementării lor, dar în acest caz această regulă încetează să se aplice. Mai mult, cu cât popularitatea unei știri sau a unei resurse sociale este mai mare, cu atât mai repede poate deveni parte a mass-media online, unde control totalîn spatele utilizatorilor.

În acest articol, nu vom discuta despre corectitudinea adoptării anumitor legi și măsuri de reglementare a activităților pe Internet, ci vom lua în considerare metode care asigură anonimatul utilizatorilor pe Internet.

Acces la site-uri interzise

Prima metodă este fără instalarea de software suplimentar. Să ne imaginăm că utilizatorul de la firma mica Trebuie să vă păstrați incognito pe internet. Nu este un insider sau un fan al filmelor „pentru adulți”, este pur și simplu sociabil și, pentru a-și ridica moralul și a se înveseli, trebuie să comunice cu prietenii și cunoștințele. Șeful departamentului a ordonat cu strictețe administratorului de sistem să blocheze site-urile vkontakte.ru, odnoklassniki.ru, twitter.com și toate servicii populare prin mesagerie instant: icq, skype, mail.ru. Administratorul de sistem, fără să se gândească de două ori, a urmat calea celei mai mici rezistențe: a creat o regulă de blocare a porturilor acestor servicii și a adăugat site-uri blocate la filtrul web. Utilizatorul este șocat: site-ul său preferat nu funcționează și nu-i poate spune colegului său despre asta. Există o cale destul de simplă de ieșire din această situație - folosirea proxy-urilor anonime.

Există destul de multe servere proxy care fac posibilă navigarea anonimă pe internet. Cu toate acestea, proprietarul serverului proxy, deoarece tot traficul trece prin serverul său, poate fura parole și orice altele informații confidențiale, așa că nu ar trebui să aveți încredere în serviciile publice. Ascunzându-se de șef, utilizatorul riscă să-și piardă datele. În acest caz, este mai bine să utilizați un server proxy plătit sau un proxy de încredere al unui prieten.

Cu toate acestea, mulți administratori de sistem blochează nu numai anumite site-uri și servicii de mesagerie, ci și porturile unor servere proxy cunoscute. În acest caz, utilizatorul poate doar spera că compania nu a blocat traficul în tunel. Apoi, nefericitul utilizator poate găsi mai multe servere VPN și, conectându-se la acestea, să obțină acces la toate resursele de Internet, inclusiv torrente, care sunt blocate de facto în majoritatea organizațiilor. Aici nu putem să nu remarcăm faptul că pachetele de trafic de server proxy, chiar și printr-o conexiune https securizată la serverul însuși, pot fi interceptate pe partea gateway-ului administratorului de sistem. Utilizarea conexiunilor tunel, dimpotrivă, necesită utilizarea unui canal de comunicație securizat: IPSec, MPPE etc. Cu toate acestea, găsiți server VPN gratuit Este dificil de implementat o astfel de posibilitate. În general, dacă aveți un canal de comunicare bun acasă cu o adresă IP directă dedicată, atunci oricine poate instala un server proxy sau l2tp/pptp după ce a citit câteva descrieri simple. În orice caz, poziția unui angajat de birou este de neinvidiat, deoarece administratorul de sistem își poate modera strict mișcarea în Rețeaua Globală.

Anonimitatea muncii în rețea

Pentru a asigura anonimatul pe Internet, există utilități specializate care permit utilizatorilor să se autentifice într-o rețea anonimă și, în cele mai multe cazuri, descentralizată. De obicei, multe dintre aceste rețele sunt programe distribuite gratuit cu cod sursă. Publicarea open source are atât avantaje, cât și dezavantaje. De exemplu, un plus este accesul gratuit al oricărui programator la cod, care vă permite să găsiți rapid probleme și să izolați codul insider, dacă există. Dezavantajul este acel hacking reteaua existenta bazat pe cod problematic poate duce la de-anonimizarea clienților din acesta. Hackerea rețelelor anonime este adesea efectuată de serviciile de informații și alte agenții de aplicare a legii. De exemplu, piratarea unei rețele anonime japoneze a făcut posibilă reținerea și condamnarea mai multor distribuitori de noi lansări de filme la calitate HD. Nu vom judeca corectitudinea acestei metode de combatere a „răului universal”. Este mai bine să luați în considerare cel mai mult sisteme cunoscute pentru a anonimiza utilizatorii de pe Internet.

TOR

Rețeaua TOR este cea mai potrivită pentru utilizatorii care nu fac schimb de fișiere pe Internet, ci doresc doar să navigheze sub o mască, ascunzându-și datele reale. Această rețea, care a apărut relativ recent, a devenit rapid populară. Prototip sisteme TOR a fost creat într-un laborator de cercetare al Marinei SUA în baza unui ordin federal. În 2002, această dezvoltare a fost declasificată, iar codurile sursă au fost transferate unor dezvoltatori independenți care au creat software client și au publicat codul sursă sub o licență gratuită. Să vă reamintim că această măsură a fost luată pentru ca toată lumea să poată verifica TOR pentru erori și uși din spate. În centrul rețelei TOR se află o rețea de numeroși clienți conectați între ei prin tuneluri virtuale prin Internet. Când un utilizator solicită o pagină de pe Internet folosind această rețea, pachetul de solicitare este criptat și transmis la mai multe noduri din rețea. În acest caz, pachetul trece printr-un număr de clienți de rețea și iese din ultimul dintre aceștia către site-ul solicitat. Astfel, niciunul dintre utilizatorii rețelei nu știe prin câți clienți a trecut pachetul și cine a inițiat conexiunea. O dată la zece minute, lanțul de calculatoare pentru clientul de rețea se schimbă, ceea ce asigură o mai mare securitate a rețelei. Pe acest moment rețeaua TOR are aproximativ 2 mii de servere de computer și câteva mii de clienți. Deoarece această rețea este încă destul de mică, viteza conexiunii este instabilă și rareori depășește 200 KB/s. Cu toate acestea, a fost conceput inițial ca un instrument de anonimat pentru lucrul cu pagini web și nu pentru transmiterea conținutului video.

A accesa rețea externă se utilizează un set de programe care sunt incluse în livrarea standard a clientului TOR. Pentru Platforme Windows Pachetul conține clientul TOR, programul de management Vidalia și serverul proxy Polipo. Programul de control vă permite să configurați totul cei mai importanți parametri client (Fig. 1). Serverul proxy Polipo este un server Socks, așa că este imposibil să îl setați pur și simplu în setările oricărui browser în scopul utilizării. In majoritate cazuri de TOR presupune utilizarea browser Mozilla Firefox, la care poate fi instalat pluginul Torbutton, permițându-vă să permiteți sau să dezactivați utilizarea rețelei TOR pentru acest browser. Pentru reglaj fin alte browsere sau clienți mesaje instant Pentru a lucra în rețeaua TOR, trebuie să modificați setările serverului proxy Polipo.

Orez. 1. Program de management Vidalia pentru reteaua TOR

Utilizatorii care habar n-au despre funcționarea serverelor proxy și a altor componente de rețea pot descărca un ansamblu special de pe site-ul oficial TOR, care, pe lângă clientul TOR, include browserul Firefox configurat doar pentru a funcționa pe această rețea.

Studii recente ale rețelei TOR au relevat securitatea insuficientă a acesteia. Unul dintre utilizatorii pe prin exemplu a arătat cum datele personale pot fi pătrunse prin rețeaua TOR. A instalat clientul TOR pe computerul său în modul server de rețea. Acest lucru este permis tuturor utilizatorilor și chiar este recomandat de dezvoltatori pentru a crește debitul general al rețelei. Apoi a instalat un sniffer de pachete pe computerul său, care i-a permis să asculte traficul pachetelor utilizatorilor care trec prin el. Și apoi a interceptat cu succes scrisori de la acei utilizatori care, având instalată protecție sub formă de TOR, au uitat să stabilească o conexiune criptată la serverul de e-mail. Astfel, atunci când utilizați rețeaua TOR, nu uitați de canalele securizate ori de câte ori este posibil.

În general, tehnologia TOR vă permite să lucrați cu Internetul într-un mod destul de sigur, dar pentru o eficiență mai mare, este necesar un canal de comunicare puternic, deoarece solicitările către Internet trec prin mulți alți clienți.

Freenet

Rețeaua descentralizată Freenet este poate cea mai cunoscută rețea anonimă pentru partajarea datelor utilizatorilor. Este construit pe baza unei aplicații Java, care stabilește comunicarea cu alți participanți la rețea prin canale de comunicare criptate. Deoarece Freenet este o rețea descentralizată peer-to-peer, va funcționa atâta timp cât cel puțin unul dintre clienții săi funcționează. Rețeaua Freenet oferă cea mai sigură și mai anonimă conexiune. Stochează și preia datele utilizând o cheie asociată acesteia, similar modului în care este implementată în Protocolul HTTP. În timpul dezvoltării Freenet, care a început în 2000, s-a pus accent pe supraviețuirea ridicată a rețelei, cu anonimatul complet și descentralizarea tuturor procesele interneîn ea. Rețeaua nu are servere centrale și nu se află sub controlul niciunui utilizatori sau organizații. Nici măcar creatorii Freenet nu au control asupra întregului sistem. Informațiile stocate sunt criptate și distribuite către toate computerele din rețea din întreaga lume, care sunt anonime, numeroase și schimbă constant informații. Teoretic, este foarte dificil să se determine ce participant stochează fisier specific, deoarece conținutul fiecărui fișier este criptat și poate fi împărțit în părți care sunt distribuite între mai multe computere. Chiar și pentru un participant la rețea, este nevoie de un efort considerabil pentru a afla exact ce informații stochează computerul său. Deoarece fiecare utilizator poate stabili limitele spațiului alocat pentru schimbul de date, acest lucru face dificilă determinarea bucăților de date care sunt stocate pe calculatorul utilizatorului. Un fișier solicitat din rețea este colectat bucată cu bucată de la diferiți utilizatori, deoarece principiul de bază al transferului de date în această rețea este o tehnologie torrent modificată.

Clientul Freenet este utilitarul consolei, care este furnizat pentru majoritatea sistemelor de operare moderne. Singura cerință este prezența unei mașini virtuale Java. După instalarea clientului de rețea, utilizatorul poate lucra cu resursele rețelei prin orice browser care se conectează la gazda locală a utilizatorului. Deoarece rețeaua este complet anonimă și descentralizată, viteza de transfer și de funcționare a datelor este foarte scăzută. Pentru performanțe mai mari, este nevoie de un număr mai mare de utilizatori de rețea, care, datorită canalelor lor de comunicare, ar trebui să ofere Freenet-ului un randament ridicat. În prezent, viteza de descărcare a informațiilor în această rețea depășește rar 100-200 KB/s. Interfața de gestionare a rețelei se bazează și pe consola web (Fig. 2).

Orez. 2. Consola de gestionare a clientului Freenet

Rețeaua Freenet poate fi considerată un dispozitiv de stocare distribuit uriaș, dar potențial nefiabil. La salvarea unui fișier în această rețea, utilizatorul primește o cheie cu ajutorul căreia puteți obține ulterior informațiile salvate înapoi. La prezentarea cheii, rețeaua returnează utilizatorului fișierul salvat, dacă acesta mai există și toate părțile acestuia sunt stocate pe clienți anonimi accesibili.

Ideea principală din spatele Freenet-ului este de a împiedica un grup să-și impună credințele și valorile altora, deoarece nimeni nu are voie să decidă ce este acceptabil. Toleranța față de valorile celorlalți este încurajată online și în absența ultimii utilizatori li se cere să închidă ochii la conținutul care contrazice opiniile lor.

I2P

I2P este o rețea distribuită anonimă care utilizează o tehnologie Kademlia DHT modificată și stochează adresele gazdei hashed, adresele IP criptate AES, precum și cheile publice de criptare, iar conexiunile dintre clienți sunt, de asemenea, criptate. Spre deosebire de rețelele descrise mai sus, I2P oferă un mecanism de transport simplu pentru ca aplicațiile să trimită mesaje în mod anonim și în siguranță unele către altele.

Mulți dintre dezvoltatorii I2P au fost anterior implicați în proiectele IIP și Freenet. Dar, spre deosebire de aceste rețele, I2P este o rețea descentralizată anonimă, distribuită peer-to-peer, în care utilizatorii pot lucra ca orice tip tradițional. servicii de rețeași protocoale, cum ar fi E-Mail, IRC, HTTP, Telnet și cu aplicatii distribuite precum bazele de date, Squid și DNS. Spre deosebire de rețeaua Freenet, rețeaua I2P are propriul director de site-uri, biblioteci digitaleși chiar și trackere de torrent. Fiecare utilizator poate ajuta rețeaua și poate deveni dezvoltator. În plus, există gateway-uri pentru accesarea rețelei I2P direct de pe Internet, create special pentru utilizatorii care, din diverse motive, nu pot instala software pe computerul lor sau al căror furnizor blochează accesul la această rețea. Caracteristica principală a rețelei este capacitatea de a funcționa în condiții dure, chiar și sub presiunea organizațiilor cu resurse financiare sau politice semnificative. Codurile sursă programele și protocoalele de rețea sunt disponibile public, permițând utilizatorilor să verifice dacă software-ul face exact ceea ce pretinde că face și îl face mai ușor dezvoltatori terți capacitatea de a îmbunătăți protecția rețelei împotriva încercărilor persistente de a restricționa comunicarea liberă. Trebuie remarcat faptul că rețeaua I2P este similară ca structură cu internetul tradițional și diferă de acesta doar prin imposibilitatea cenzurii din cauza utilizării mecanismelor de criptare și anonimizare. Acest lucru atrage utilizatorii care sunt interesați de inovație și de o interfață sofisticată. Un plus sigur I2P este că terții nu pot afla ce vede utilizatorul, ce site-uri vizitează, ce informații descarcă, care sunt interesele sale, cunoștințele etc.

În comparație cu Internetul, I2P nu are servere DNS centrale și familiare, iar rețeaua nu depinde de servere DNS, ceea ce face imposibilă distrugerea, blocarea și filtrarea secțiunilor rețelei. În mod ideal, o astfel de rețea va exista și va funcționa atâta timp cât mai rămân cel puțin două computere în rețea pe planetă. Absența serverelor DNS explicite nu înseamnă că nu vă puteți crea propria pagină. DHT Kademlia - un mecanism de distribuție a numelor în rețeaua I2P - permite oricăror utilizatori ai rețelei I2P să-și creeze propriile site-uri, proiecte, trackere de torrent etc. fără a fi nevoie să vă înregistrați oriunde, să plătiți pentru un nume DNS sau să plătiți pentru orice servicii. Mai mult, fiecare utilizator poate crea orice site web absolut gratuit și gratuit și este aproape imposibil să-i afli locația, precum și locația serverului.

Cu fiecare utilizator nou, fiabilitatea, anonimatul și viteza rețelei I2P în ansamblu crește. Pentru a intra în rețeaua I2P, trebuie doar să instalați un client pe computer, care este un program de ruter care va decripta/cripta tot traficul și îl va redirecționa către rețeaua I2P. În cele mai multe cazuri, nu este nevoie să configurați programul de router - în mod implicit, acesta este deja configurat optim, iar interfața sa este tradusă complet în rusă (Fig. 3). Când accesați un site sau o altă resursă de pe internetul obișnuit (extern), programul de router automat, ca TOR, construiește un tunel către una dintre porțile externe și face posibilă vizitarea și utilizarea anonimă a resurselor externe de Internet.

Orez. 3. Consola de gestionare a clientului de rețea I2P

concluzii

Pentru a asigura anonimatul în rețeaua globală, puteți folosi multe în diverse moduri. În majoritatea cazurilor, programele și rețele virtuale, permițându-vă să obțineți un grad sau altul de anonimat pe Internet, sunt gratuite și disponibile public. Fiecare utilizator poate alege singur program optim sau rețea pentru accesarea resurselor atât externe, cât și interne. Cu toate acestea, cu cât securitatea tehnologiei utilizate este mai mare, cu atât viteza și accesibilitatea acesteia pentru înțelegerea principiilor funcționării acesteia sunt mai mici. De exemplu, dacă rețeaua TOR este destul de transparentă pentru majoritatea utilizatorilor, atunci înțelegerea setărilor și a principiului de funcționare al rețelei Freenet este deja dificilă pentru utilizatorul obișnuit. Și, deși libertatea de exprimare și anonimatul sunt salutate de majoritatea utilizatorilor, există și cealaltă față a monedei - distribuirea de materiale contrafăcute, conținut interzis precum pornografia infantilă etc. Din păcate, asta lasă o amprentă asupra tuturor rețele anonime, deoarece majoritatea utilizatorilor au însă o atitudine negativă față de astfel de materiale libertate absolută presupune tocmai această stare de fapt.

Salutări, cititorul meu „anonim”. Te gândești adesea la ceea ce știe site-ul pe care îl vizitezi despre tine și în ce scopuri pot fi folosite aceste informații? Sau ești în general paranoic și crezi că toți suntem sub capota „serviciilor speciale” și acum oamenii în „haltoane albe” în uniformă îți vor bate la ușă?

Astăzi ne vom uita la principiile de bază ale anonimatului pe internet și îți voi spune ce informații despre tine sunt disponibile în spațiile deschise retea globalași cum să-l ascunzi.

De ce să fii anonim pe internet?

Anonimatul este un concept considerat în principal în relație cu criminalii cibernetici de diferite forme, dar doar ei au nevoie de el? Pentru a răspunde la această întrebare, merită să vă amintiți cât de des primiți „spam” prin e-mail sau în ce mod uimitor Yandex vă arată exact subiectul de care v-a interesat recent.

Dacă, după ce ai scotocit prin memorie, ai găsit potriviri cu experiența ta de utilizare a internetului, atunci acest articol este pentru tine.

Ce știm despre tine?

Pentru început, merită să apelați la un site minunat - 2ip.ru, care va afișa în mod clar doar o mică parte din informațiile cunoscute despre dvs. și aceasta este adresa IP a computerului, versiunea sistemului de operare, versiunea browserului, locația - și aceasta nu este o listă completă.

Când vă înregistrați pe orice site web, ICQ, Skype etc., vă lăsați adesea e-mailul și chiar numărul de telefon.

Anonimitatea pe Internet - elementele de bază

Ce se știe despre tine, am enumerat mai sus, acum este timpul să-ți dai seama - ce să faci cu el? Să începem în ordine, fără a intra în prea multe detalii tehnice.

adresa IP

Cu cuvinte simple, adresa IP a unui computer este o adresă unică de identificare a unui computer pe Internet. Adresa IP este atribuită de furnizor la conectare; în consecință, atunci când schimbați furnizorul, adresa IP se schimbă.

Adresa IP a computerului constă din patru combinații de numere - XXX.XXX.XXX.XXX. Numărul de cifre din fiecare combinație variază de la 1 la 3, iar valoarea lor variază de la 0 la 256.

Furnizorul poate atribui 2 tipuri de adrese IP - statice și dinamice.

- O adresă IP statică este permanentă și nu se modifică atâta timp cât utilizați conexiunea.

- Adresă IP dinamică - se modifică de fiecare dată când conexiunea la Internet este repornită.

Vă puteți ascunde adresa IP în mai multe moduri - prin proxy sau . Citiți mai multe în articolele relevante prin link-uri.

IP este doar jumătate din problemă, există și alte date - versiunea sistemului de operare, versiunea browserului, rezoluția ecranului, limba sistemului de operare etc.

Informații despre sistemul de operare

V-am rezolvat IP-ul, acum să ne gândim la restul datelor.

În primul rând, trebuie să găsiți locul „scurgerii”. Citiți acest articol printr-un browser, corect? În consecință, același browser raportează datele listate anterior către serverul pe care se află resursa web. Transferul are loc cu folosind HTTP anteturi care arată astfel:

Gazdă: site User-Agent: Mozilla/5.0 (Windows; U; Windows 8.1; ru; rv:2.8.3.7) Gecko/20170520 Firefox/43.7.1 (.NET CLR 8.1.30421) Accept: text/html,application/ xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ru,en-us;q=0.7,en;q=0.3

Gazda: hyperione. com User-Agent: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (. NET CLR 8.1.30421) Accept: text/html, application/xhtml + xml, application/xml; q = 0,9, * / *; q = 0,8 Accept-Language: ru, en-us; q = 0,7, en; q = 0,3 |

Această problemă poate fi rezolvată prin „înlocuirea” antetelor http reale cu cele „false”.

Soluția ideală pentru înlocuirea antetelor „http” ar fi un plugin de browser adecvat, de exemplu - .

Cookie-urile browserului dumneavoastră

După ce ați citit articolul despre, veți afla scopul acestor fișiere, dar acum aș dori să menționez că cookie-urile sunt stocate pe computerul dumneavoastră de marea majoritate a site-urilor, inclusiv Yandex și Google.

Puteți dezactiva stocarea cookie-urilor în browser-ul dvs., privându-vă astfel de unele bonusuri frumoase, de exemplu, salvând parolele pe site-uri web, dar, pe de altă parte, nu veți mai oferi informatie pretioasa despre tine, către străini.

Să rezumam

În articol nu am atins două puncte.

Numerele dvs. de telefon și e-mailul. Creeaza una Cutie poștală, mai ales pentru înregistrarea pe site-uri, dacă aveți nevoie de un număr de telefon, folosiți serviciile de activare.

Instalarea programelor pe PC. Prin instalarea oricărui program pe computerul dvs. (de exemplu, un client de jucărie online), terții pot afla informații despre dvs., cum ar fi modele și numere de serie echipamentul dumneavoastră (procesor, placă video etc.), Adresa mac etc.

Acest articol nu este un îndemn la acțiune, ci conține pur și simplu de natură informaţională. Sunteți singurul responsabil pentru utilizarea acestor informații.